21.07.2005, 11:50 Uhr

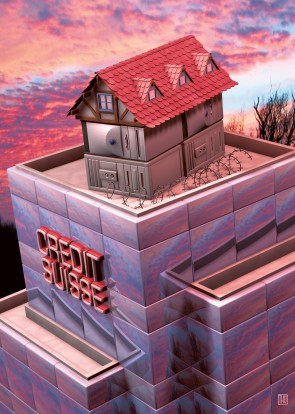

CS setzt auf eigene Sicherheits- architektur

Credit Suisse hat vor rund fünf Jahren mit dem Aufbau einer eigenen IT-Sicherheits- architektur begonnen und arbeitet kontinuierlich an deren Ausbau. Inzwischen hat sich die Architektur vor allem als Kommunikationsplattform bewährt.

Die Credit Suisse hat vor rund fünf Jahren damit begonnen, eine eigene IT-Sicherheitsarchitektur zu erstellen und hat diese seither kontinuierlich weiterentwickelt und im Rahmen der Gesamtarchitektur wie auch der Sicherheitsstrategie eingesetzt.

In vielen Grossfirmen besteht heute eine historisch gewachsene, heterogene Systemlandschaft. Diese setzt sich aus Komponenten verschiedener Hersteller zusammen, welche sehr oft innerhalb ihrer Produktefamilien eine eigene Architektur aufweisen. Da die Disziplin der IT-Security in der Informatik eher jung ist, gibt es noch sehr wenige interoperable Standards und klare Schnittstellen. Aus diesem Grund kooperieren die Modelle der verschiedenen Lieferanten meist nur schlecht und überschneiden sich häufig in ihrer Funktionalität.

Eine eigene Sicherheitsarchitektur hilft dabei, die Produkte und Technologien zu klassifizieren und Doppelspurigkeiten zu vermeiden. Ein zweiter Grund für die Erstellung einer Sicherheitsarchitektur kann die Einbettung in eine Gesamtarchitektur sein, um so Sicherheitsfunktionen von Anfang an zu integrieren. Ein typisches Beispiel ist die Verwendung von digitalen Zertifikaten und SSL beim Einsatz von Webtechnologien. Damit kann Authentisierung und Verschlüsselung in die Infrastruktur verlagert werden.

Die Sicherheitsarchitektur dient aber insbesondere auch als Kommunikations- und Diskussionsgrundlage für das Technologiemanagement und die Weiterentwicklung der technischen Sicherheitsmittel.

Hauptsächlich besteht die Sicherheitsarchitektur der Credit Suisse aus zwei Teilen: Einem generischen Modell, welches die -Sicherheitsmassnahmen in Beziehung zueinander setzt und gewisse Grundprinzipien und Ablaufdiagramme für die technischen Sicherheitsmittel festschreibt, sowie einer Roadmap, welche den heutigen Status festhält und eine Zielarchitektur beschreibt. Zusätzlich werden in dieser Roadmap die zur Zielarchitektur notwendigen Vorhaben aufgelistet und priorisiert. Das Modell beinhaltet im Wesentlichen vier Kernservices: Authentisierung, Autorisierung, Data-Confidentiality und Auditing/Monitoring.