21.07.2005, 11:50 Uhr

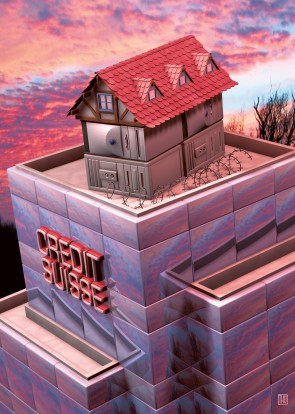

CS setzt auf eigene Sicherheits- architektur

Credit Suisse hat vor rund fünf Jahren mit dem Aufbau einer eigenen IT-Sicherheits- architektur begonnen und arbeitet kontinuierlich an deren Ausbau. Inzwischen hat sich die Architektur vor allem als Kommunikationsplattform bewährt.

Die Credit Suisse hat vor rund fünf Jahren damit begonnen, eine eigene IT-Sicherheitsarchitektur zu erstellen und hat diese seither kontinuierlich weiterentwickelt und im Rahmen der Gesamtarchitektur wie auch der Sicherheitsstrategie eingesetzt.

In vielen Grossfirmen besteht heute eine historisch gewachsene, heterogene Systemlandschaft. Diese setzt sich aus Komponenten verschiedener Hersteller zusammen, welche sehr oft innerhalb ihrer Produktefamilien eine eigene Architektur aufweisen. Da die Disziplin der IT-Security in der Informatik eher jung ist, gibt es noch sehr wenige interoperable Standards und klare Schnittstellen. Aus diesem Grund kooperieren die Modelle der verschiedenen Lieferanten meist nur schlecht und überschneiden sich häufig in ihrer Funktionalität.

Eine eigene Sicherheitsarchitektur hilft dabei, die Produkte und Technologien zu klassifizieren und Doppelspurigkeiten zu vermeiden. Ein zweiter Grund für die Erstellung einer Sicherheitsarchitektur kann die Einbettung in eine Gesamtarchitektur sein, um so Sicherheitsfunktionen von Anfang an zu integrieren. Ein typisches Beispiel ist die Verwendung von digitalen Zertifikaten und SSL beim Einsatz von Webtechnologien. Damit kann Authentisierung und Verschlüsselung in die Infrastruktur verlagert werden.

Die Sicherheitsarchitektur dient aber insbesondere auch als Kommunikations- und Diskussionsgrundlage für das Technologiemanagement und die Weiterentwicklung der technischen Sicherheitsmittel.

Hauptsächlich besteht die Sicherheitsarchitektur der Credit Suisse aus zwei Teilen: Einem generischen Modell, welches die -Sicherheitsmassnahmen in Beziehung zueinander setzt und gewisse Grundprinzipien und Ablaufdiagramme für die technischen Sicherheitsmittel festschreibt, sowie einer Roadmap, welche den heutigen Status festhält und eine Zielarchitektur beschreibt. Zusätzlich werden in dieser Roadmap die zur Zielarchitektur notwendigen Vorhaben aufgelistet und priorisiert. Das Modell beinhaltet im Wesentlichen vier Kernservices: Authentisierung, Autorisierung, Data-Confidentiality und Auditing/Monitoring.

CS setzt auf eigene Sicherheits- architektur

Als Nächstes werden die Layer definiert, in denen diese Services prinzipiell zum Zug kommen können: Logic (Applikationen), Middleware, Network und Boundaries, zum Beispiel Übergang Intranet/ Internet. Das Konzept des Boundary Layers gilt zwar als etwas rudimentär, erfüllt aber seinen Zweck durchaus.

Pro Service können nun generisch Funktionen und Technologien auf die Layers aufgeteilt werden, um sie anschliessend mit dem aktuellen Zustand zu vergleichen. Die eigentliche Sicherheitsarchitektur geht wesentlich mehr ins Detail und umfasst beispielsweise konkrete Ablaufdiagramme für die Services. Jeder Teil (Modell und Road-map) umfasst eine Dokumentation von rund 50 Seiten.

CS entwickelt weiter

Bei Credit Suisse ist die Sicherheitsarchitektur eine eigene Organisationseinheit innerhalb der IT-Architektur. Sie wurde vor fünf Jahren gegründet. In einem ersten Schritt wurde das Modell definiert, mit dem die CS-Leute in Zukunft die Sicherheitsarchitektur darstellen und weiterentwickeln wollten. Dieses Modell wurde dann breit, mit allen Stakeholdern der IT-Sicherheit (Ciso, Security Engineering, Firewall Engineering abgestimmt. Erst danach wurde der Ist-Zustand erhoben und aufgrund einer selbst entwickelten, sehr einfachen Analysemethodik der Soll-Zustand definiert.

CS setzt auf eigene Sicherheits- architektur

Dieser wurde wiederum im grossen Kreis besprochen und danach die eigentliche Projekt-Roadmap definiert. Die vollständige Sicherheitsarchitektur wurde der IT-Leitung präsentiert und durch den Steuerungsausschuss verabschiedet. Der ganze Prozess hat zirka neun Monate gedauert, wobei die Definition des Modells wesentlich mehr Zeit in Anspruch nahm als ursprünglich veranschlagt, was jedoch unbedingt notwendig war.

Seit der ersten Version wird die IT-Sicherheitsarchitektur mindestens einmal jährlich überarbeitet und durch den Ausschuss IT-Architektur neu verabschiedet. Bei der Überarbeitung sind seither sowohl leichte Änderungen im Modell und vor allem eine Aktualisierung der Roadmap eingeflossen. Einige Vorhaben konnten in dieser Zeit abgeschlossen werden, neue Vorhaben aufgrund neuer Technologien und Möglichkeiten frisch aufgenommen. Die Roadmap fliesst jeweils in den Budgetierungsprozess ein und wird auf einer gemeinsamen Liste für IT-Security-Investitionen aufgenommen. Die Durchsetzung der Architekturstandards in einzelnen Projekten erfolgt über das Project Review Board, wo unter anderem die Architekturkonformität überprüft wird.

Erfahrungen

In den fünf Jahren seit dem ersten Release der CS-Sicherheitsarchitektur hat sich vor allem der Einsatz als Kommunikations- und Diskussionsplattform bewährt, da IT-Security in der gesamten IT seine Spuren hinterlässt. Auch langfristige Vorhaben und Umbauten der Security-Landschaft hätten wohl ohne ein solches Instrument kaum erfolgen können. Für eine Portfoliosteuerung ist die Roadmap ein wichtiges Instrument. Die Pflege wurde anfangs allerdings zu sehr vernachlässigt, was zwei bis drei Jahre später zu negativen Auswirkungen führte. Dies muss von Anfang an kontinuierlich eingeplant werden.

Die Durchsetzung des skizzierten Soll-Zustandes kann einige Jahre beanspruchen und verlangt viel Zeit und Geduld. Eines der grössten Umbauvorhaben wurde nach drei Jahren pilotiert und geht nun phasenweise in Produktion. Zu beachten ist, dass eine grosse IT-Organisation nur ein gewisses Mass an Evolution zur gleichen Zeit verkraften kann. Dies sorgt für gewisse Wellenbewegungen zwischen der Weiterentwicklung der Architektur und deren Umsetzung. Um für diese langfristige Perspektive gewappnet zu sein, ist die Verankerung der IT-Sicherheitsarchitektur in der IT-Leitung durch eine offizielle Verabschiedung nötig. Sie kann nicht alleine von den Fachleuten der IT-Security getragen werden.

Der Erfolg einer eigenen Sicherheitsarchitektur hängt an vielen Faktoren, einige davon wurden hier vorgestellt. Gemäss den Erfahrungen der CS jedoch steht und fällt sie gleich von Beginn weg mit der Definition des richtigen Grundmodells. Ein auf die eigenen Bedürfnisse abgestimmtes und breit verankertes Modell ist der Schlüssel zum Erfolg.

Der Autor:

Beat Perjés ist Chief IT-Security Architect bei der Crédit Suisse.

Beat Perjés ist Chief IT-Security Architect bei der Crédit Suisse.

Informationssicherheit

Am 21. und 22. September 2005 findet in der Eventhalle 550 in Zürich-Oerlikon die Security-Zone statt. Als «Platin Partner» begleitet Computerworld die Fachausstellung und den Kongress mit regelmässigen Beiträgen aus der Praxis der Informationssicherheit.

Beat Perjés