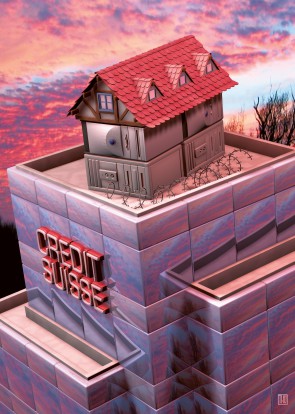

CS setzt auf eigene Sicherheits- architektur

CS setzt auf eigene Sicherheits- architektur

Als Nächstes werden die Layer definiert, in denen diese Services prinzipiell zum Zug kommen können: Logic (Applikationen), Middleware, Network und Boundaries, zum Beispiel Übergang Intranet/ Internet. Das Konzept des Boundary Layers gilt zwar als etwas rudimentär, erfüllt aber seinen Zweck durchaus.

Pro Service können nun generisch Funktionen und Technologien auf die Layers aufgeteilt werden, um sie anschliessend mit dem aktuellen Zustand zu vergleichen. Die eigentliche Sicherheitsarchitektur geht wesentlich mehr ins Detail und umfasst beispielsweise konkrete Ablaufdiagramme für die Services. Jeder Teil (Modell und Road-map) umfasst eine Dokumentation von rund 50 Seiten.

CS entwickelt weiter

Bei Credit Suisse ist die Sicherheitsarchitektur eine eigene Organisationseinheit innerhalb der IT-Architektur. Sie wurde vor fünf Jahren gegründet. In einem ersten Schritt wurde das Modell definiert, mit dem die CS-Leute in Zukunft die Sicherheitsarchitektur darstellen und weiterentwickeln wollten. Dieses Modell wurde dann breit, mit allen Stakeholdern der IT-Sicherheit (Ciso, Security Engineering, Firewall Engineering abgestimmt. Erst danach wurde der Ist-Zustand erhoben und aufgrund einer selbst entwickelten, sehr einfachen Analysemethodik der Soll-Zustand definiert.