Test

12.10.2010, 15:32 Uhr

Ubuntu 10.10 Server

Die Server-Ausgabe von Ubuntu 10.10 hat zahlreiche neue Features an Bord - beispielsweise fürs Cloud Computing.

Ubuntu 10.10 Server hat bei Cloud-Funktionen aufgerüstet

Pünktlich per 10. Oktober 2010 haben die Ubuntu-Entwickler die Version 10.10 mit dem Codenamen Maverick Meerkat auf den Markt gebracht. In der Vergangenheit wurde die .10-Ausgabe immer Ende Oktober veröffentlicht. Aber das diesjährige Datum mit den vielen Zehnern war für Ubuntu-Gründer Mark Shuttleworth wohl doch eine zu grosse Verlockung. So wurde das Linux-Betriebssystem bereits einige Wochen früher veröffentlicht.

Unsere deutsche Schwesterpublikation Computerwoche hat einen ersten Blick auf die Server-Ausgabe geworfen und präsentiert die Neuerungen und Änderungen. Darüber hinaus liefert dieser Artikel einige wertvolle Tipps für Neulinge auf dem Ubuntu-Server-Sektor.

Bei Maverick handelt es sich um keine so genannte LTS-Ausgabe (Long Term Support oder Langzeitunterstützung). Das bedeutet, dass es für die Desktop- und Server-Variante lediglich 18 Monate lang offizielle Unterstützung und Updates gibt. Die ältere Ubuntu-Version Lucid Lynx hingegen ist eine LTS-Variante. Hier unterstützen die Entwickler die Desktop-Ausgabe drei und die Server-Version sogar fünf Jahre lang.

Auf der nächsten Seite: «Neuerungen und Änderungen in Ubuntu 10.10»

Neuerungen und Änderungen in Ubuntu 10.10

Auf den ersten Blick scheint sich gar nicht so viel gegenüber 10.04 Lucid Lynx geändert zu haben. Der Installations-Wizard ist wie beim Vorgänger schnörkellos, die Software-Auswahl ist auch nicht sichtbar grösser und es gibt auch keine grafische Oberfläche. Letzteres macht auf einem Server auch tatsächlich Sinn.

Auf den ersten Blick scheint sich gar nicht so viel gegenüber 10.04 Lucid Lynx geändert zu haben. Der Installations-Wizard ist wie beim Vorgänger schnörkellos, die Software-Auswahl ist auch nicht sichtbar grösser und es gibt auch keine grafische Oberfläche. Letzteres macht auf einem Server auch tatsächlich Sinn.

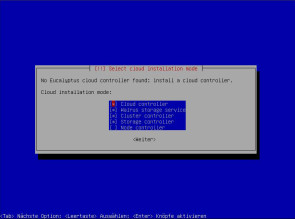

Bei einem näheren Blick gibt es im Bereich Cloud aber doch recht bedeutende Änderungen. Anwender haben nun die Möglichkeit, Amazon-Maschinen-Abbilder offline auf einem mit KVM virtualisierten System laufen zu lassen. Das ist vor allen Dingen für Entwickler ausgesprochen nützlich: Sie können nun auf lokalen Servern programmieren und testen, bevor die Abbilder in die Wolke wandern. CloudInit, das Konfigurations-Werkzeug für Ubuntu-Anwender in der Wolke, wurde ebenfalls verbessert.

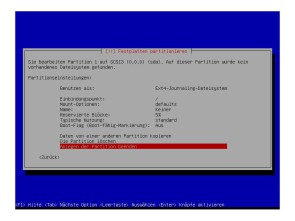

Anwender können nun eigene Befehle und Scripte während eines Starts oder Neustarts ausführen lassen. Ebenso befindet sich Ebsmount im Universe-Software-Lager für Maverick. Damit können Anwender «Elastic Block Store»-Geräte einbinden. Dies erhöht die Flexibilität von Nutzern, die Massenspeicher unabhängig von ihren Systemen verwalten wollen. Unterstützung für das Dateisystem ext4 wurde ebenfalls hinzugefügt.

Weiter gehts auf der nächsten Seite.

Seit der Alpha-3-Ausgabe von Maverick konnten Cloud-Abbilder ihren eigenen Kernel verwalten. Dieser lässt sich auch mittels APT und der Hilfe von Amazons pv-grub aktualisieren. UEC-Host-Systemen (UEC = Ubuntu Enterprise Cloud) steht diese Funktion ebenfalls zur Verfügung. Wer Cloud-Abbilder ausserhalb von EC2- oder UEC-Umgebungen laufen lassen möchte, findet dazu im Ubuntu-Wiki eine detaillierte Anleitung. Damit lassen sich Funktionen schnell und unkompliziert testen, ohne eine neue Instanz starten zu müssen. UEC-Abbilder für Ubuntu finden Sie beim Hersteller.

Zum Thema Cloud lässt sich weiterhin anmerken, dass Eucalyptus 2.0, GlusterFS und Ceph in den Kern des Produkts integriert wurden. Ubuntu-Hauptsponsor Canonical erklärt, dass damit der Grundstein für viele Cloud-basierte Enterprise-Applikationen gelegt wurde. Ebenso bringe dieser Schritt mehr Stabilität. Diverse Fehler wurden ausgemerzt. Auch die Management-Schnittstelle haben die Entwickler überarbeitet. Wer diese verwenden möchte, muss allerdings das Paket eucalyptus-nc nachinstallieren. Im Anschluss lässt es sich via Port 8843 und einer verschlüsselten Verbindung im Browser aufrufen: https://:8443. Benutzername und Passwort lauten jeweils admin.

Wer alle Änderungen und Neuerungen im Detail begutachten möchte, findet eine ausführliche Liste in den Blueprints for Maverick.

Lesen Sie auf der nächsten Seite: «Installation von Ubuntu Maverick Merkaat»

Installation von Ubuntu Maverick Meerkat

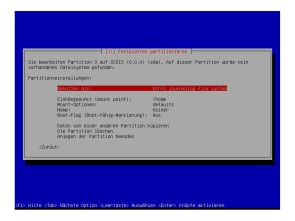

Anwender können während der Installation das neue Dateisystem btrfs nutzen. Dazu müssen sie aber eine manuelle Partitionierung durchführen und btrfs darf nicht für /boot verwendet werden. Weiterhin sei erwähnt, dass btrfs alles andere als stabil gilt. Den Einsatz in produktiven Systemen sollte man sich deshalb mehr als gut überlegen.

Anwender können während der Installation das neue Dateisystem btrfs nutzen. Dazu müssen sie aber eine manuelle Partitionierung durchführen und btrfs darf nicht für /boot verwendet werden. Weiterhin sei erwähnt, dass btrfs alles andere als stabil gilt. Den Einsatz in produktiven Systemen sollte man sich deshalb mehr als gut überlegen.

Für die Startpartition verwendet Ubuntu 10.10 Maverick Meerkat nun das Dateisystem ext4 per Standard. Während das Betriebssystems eingespielt wird, versucht es sich eine IP-Adresse von einem DHCP-Server zu holen. Da es sich hier um einen Server handelt, möchte der eine oder andere Anwender sicherlich eine feste IP-Adresse verwenden.

Leider befindet sich hier immer noch keine einfach Konsolen-basierte GUI an Bord oder die Möglichkeit, dies gleich während der Installation durchzuführen. Den geübten Linux-Administrator dürfte dies nicht weiter stören. Er weiss, dass er die Datei /etc/network/interfaces anpassen muss.

Weiter gehts auf der nächsten Seite.

Hier findet sich dieser Standardeintrag:

auto eth0

iface eth0 inet dhcp

iface eth0 inet dhcp

Für eine fixe IP-Adresse sind diese Zeilen beispielsweise hierdurch zu ersetzen:

auto eth0

iface eth0 inet static

address 192.168.150.240

netmask 255.255.255.0

network 192.168.150.0

broadcast 192.168.150.255

gateway 192.168.150.1

iface eth0 inet static

address 192.168.150.240

netmask 255.255.255.0

network 192.168.150.0

broadcast 192.168.150.255

gateway 192.168.150.1

Da das System nun keine DNS-Server mehr automatisch erhält, kann man feste DNS-Server in der Datei /etc/resolv.conf hinterlegen.

nameserver

nameserver

nameserver

Da man den DHCP-Client nun nicht mehr braucht, sollte dieser aus dem System entfernt werden:

sudo apt-get remove dhcp3-client

sudo apt-get remove dhcp3-client

Um die Änderungen wirksam zu machen, kann man das System neu booten, oder einfach den Netzwerk-Dienst neu starten: sudo /etc/init.d/networking restart

Auf der nächsten Seite lesen Sie: «Ubuntu-Administration via Webmin»

Ubuntu-Administration via Webmin

Wer sich die Administration etwas angenehmer machen möchte, kann Webmin einsetzen und damit seinen Server bequem via Browser administrieren. Da sich die Software nicht in den Repositories befindet, muss man diese vom Hersteller direkt beziehen. Sollte der Server eine Verbindung zum Internet haben, lässt sich dies via Konsole erledigen: wget -c http://www.webmin.com/download/deb/webmin-current.deb

Wer sich die Administration etwas angenehmer machen möchte, kann Webmin einsetzen und damit seinen Server bequem via Browser administrieren. Da sich die Software nicht in den Repositories befindet, muss man diese vom Hersteller direkt beziehen. Sollte der Server eine Verbindung zum Internet haben, lässt sich dies via Konsole erledigen: wget -c http://www.webmin.com/download/deb/webmin-current.deb

Anschliessend kann man Webmin wie folgt einspielen:

sudo apt-get install libnet-ssleay-perl libauthen-pam-perl libio-pty-perl apt-show-versions libapt-pkg-perl

sudo dpkg -i webmin-current.deb

sudo dpkg -i webmin-current.deb

Mit einem Browser können Admins den Server nun mittels https://:10000 erreichen. Benutzername und Passwort sind gleich mit der während der Installation vergebenen Daten.

So ein Webmin ist ja grossartig, warum ist das nicht per Standard enthalten? Eine berechtigte Frage. Natürlich erleichtert diese Software die Administration ungemein. Auf der anderen Seite bringt jedes zusätzlich eingespieltes Programm potenzielle Angriffsflächen mit sich. Das gilt übrigens auch für laufende Dienste, die nicht gebraucht werden. Eine der gängigsten Sicherheitsphilosophien lautet: Auf einem produktiven Server sollten nur Software und Dienste laufen, die sich tatsächlich auch im Einsatz befinden.

Auf der nächsten Seite: «Linux Kernel bringt mehr Sicherheit»

Linux Kernel bringt mehr Sicherheit

Ubuntu 10.10 Maverick Meerkat hat den Linux-Kernel 2.6.35 an Bord. Wegen der wachsenden Popularität von Linux, könnte das Open-Source-Betriebssystem künftig auch ein Angriffsziel werden. Aus diesem Grund versuchen die Kernel-Entwickler die Schutzmassnahmen auszubauen. In Maverick sind daher drei nennenswerte Änderungen vorhanden:

Ubuntu 10.10 Maverick Meerkat hat den Linux-Kernel 2.6.35 an Bord. Wegen der wachsenden Popularität von Linux, könnte das Open-Source-Betriebssystem künftig auch ein Angriffsziel werden. Aus diesem Grund versuchen die Kernel-Entwickler die Schutzmassnahmen auszubauen. In Maverick sind daher drei nennenswerte Änderungen vorhanden:

ptrace-Schutz

Eine störende Schwäche der Linux-Prozess-Schnittstelle ist, dass ein einzelner Anwender den Speicher und die Stati der Prozesse untersuchen kann. Würde ein Angreifer zum Beispiel Firefox kompromittieren, könnte er dadurch weitere Daten von laufenden Prozessen, wie etw gpg-agent, auslesen. Somit liesse sich der Bereich des Angriffs ausweiten.

Eine störende Schwäche der Linux-Prozess-Schnittstelle ist, dass ein einzelner Anwender den Speicher und die Stati der Prozesse untersuchen kann. Würde ein Angreifer zum Beispiel Firefox kompromittieren, könnte er dadurch weitere Daten von laufenden Prozessen, wie etw gpg-agent, auslesen. Somit liesse sich der Bereich des Angriffs ausweiten.

Gemäss Ubuntu ist dies kein theoretisches Problem. SSH-Session-Hijacking und sogar Einspeisung beliebigen Codes seien komplett möglich, wenn ptrace im Normalstatus läuft. Aus diesem Grund verwenden einige Applikationen prctl(), um ptrace-Anhänge explizit zu verbieten. Ein generellerer Lösungsansatz ist, ptrace nur direkt vom Eltern-Prozess zu den Kind-Prozessen zu erlauben.

Das Verhalten kontrolliert der sysctl-Werin /proc/sys/kernel/yama/ptrace_scope. Der Standard ist 1, um Nicht-Kind-Prozesse zu blockieren. Setzt man diesen Wert auf 0 zurück, erlaubt das System wieder mehr. Auf einigen Entwicklungsrechnern oder Computern mit lediglich einem Administrator-Konto könnte diese Einstellung die bevorzugte Wahl sein.

Lesen Sie auf der nächsten Seite: «Symlink- und Hardlink-Schutz»

Symlink-Schutz

Seit geraumer Zeit ist die TocToU-Rally ein Sicherheitsproblem. Meistens steht es im Zusammenhang mit Verzeichnissen mit Allerweltsrechten, wie beispielsweise /tmp/. Diese Schwachstelle wird üblicherweise so ausgenutzt, dass Angreifer die Rechtegrenzen überschreiten können, indem sie einem symbolischen Link folgen.

Seit geraumer Zeit ist die TocToU-Rally ein Sicherheitsproblem. Meistens steht es im Zusammenhang mit Verzeichnissen mit Allerweltsrechten, wie beispielsweise /tmp/. Diese Schwachstelle wird üblicherweise so ausgenutzt, dass Angreifer die Rechtegrenzen überschreiten können, indem sie einem symbolischen Link folgen.

Hier ist die Lösung, dass man in Verzeichnissen, die dem ganzen System zur Verfügung stehen, das Folgen von Symlinks nur dann erlaubt, wenn der Anwender übereinstimmt. Einige Gegner argumentieren, dass dies POSIX verletze. Die Ubuntu-Entwickler sind aber der Meinung, dass man bei POSIX (Portable Operating System Interface [for Unix]) nicht über diese Sicherheitslücke nachgedacht habe. Diese Spezifikation auf Kosten der Sicherheit einzuhalten sei nicht tragbar. Ebenso gelten die folgenden beiden Argumente im Ubuntu-Universum nicht mehr: «Es könne unbekannte Anwendungen nicht lauffähig halten, die diese Funktion benutzen» und «Applikationen sollten einfach mkstemp() oder 0_CREATE|0_EXCL benutzen». Ersteres könnten die Software-Entwickler einfach sichten und ausbügeln. Zweiteres sei nicht komplett sicher. Software sei nicht perfekt und Fehler würden immer gemacht.

Hardlink-Schutz

So genannte Hardlinks liessen sich in ähnlicher Weise für Angriffe ausnutzen, wie das bei den eben genannten symbolischen Links der Fall ist. Allerdings ist das Verhalten hier nicht nur auf Verzeichnisse mit Allerweltsrechten beschränkt. Sollten sich zum Beispiel /etc/ und /home/ auf derselben Partition befinden, könnte jeder Anwender einfach einen Hardlink zu /etc/shadow in seinem Home-Verzeichnis erzeugen. Die Datei behält zwar die Originalrechte, aber Programme mit höheren Privilegien, die normalerweise Symlink-sicher sind, könnten diese Datei durch den Hardlink auslesen. Zusätzlich könnten Kriminelle einen Denial-of-Service-Angriff (DoS) starten, indem sie Verzeichnisse mit Schreibrechten für alle mit Hardlinks fluten und somit den gesamten Plattenplatz in Anspruch nehmen.

So genannte Hardlinks liessen sich in ähnlicher Weise für Angriffe ausnutzen, wie das bei den eben genannten symbolischen Links der Fall ist. Allerdings ist das Verhalten hier nicht nur auf Verzeichnisse mit Allerweltsrechten beschränkt. Sollten sich zum Beispiel /etc/ und /home/ auf derselben Partition befinden, könnte jeder Anwender einfach einen Hardlink zu /etc/shadow in seinem Home-Verzeichnis erzeugen. Die Datei behält zwar die Originalrechte, aber Programme mit höheren Privilegien, die normalerweise Symlink-sicher sind, könnten diese Datei durch den Hardlink auslesen. Zusätzlich könnten Kriminelle einen Denial-of-Service-Angriff (DoS) starten, indem sie Verzeichnisse mit Schreibrechten für alle mit Hardlinks fluten und somit den gesamten Plattenplatz in Anspruch nehmen.

Der Ubuntu-Lösungsansatz lautet hier, dass Anwender keine Hardlinks zu Dateien erzeugen können, für die sie keine Schreibrechte haben. Auch hier gibt es ähnliche Gegenargumente, wie das bei den Symlinks der Fall ist.

Das Fazit des Tests finden Sie auf der nächsten Seite.

Fazit

Ubuntu 10.10 Server strahlt die solide Souveränität der Vorgängerversionen aus und kommt fast ohne überflüssigen Schnickschnack daher. Allerdings dürften die Kommandozeilen-Sitzungen nicht jeden Anwender ansprechen.

Ubuntu 10.10 Server strahlt die solide Souveränität der Vorgängerversionen aus und kommt fast ohne überflüssigen Schnickschnack daher. Allerdings dürften die Kommandozeilen-Sitzungen nicht jeden Anwender ansprechen.

Das Server-Betriebssystem bringt einige Neuerungen mit sich. Wie anfangs erwähnt, handelt es sich bei Maverick Meerkat aber nicht um eine LTS-Ausgabe (Long Term Support). Sollten Admins planen, einen neuen, produktiven Ubuntu-basierten Server aufzusetzen, ist dieser Umstand nicht zu unterschätzen. Man sollte sich daher gut überlegen, ob man die neuen Funktionen wirklich braucht und auf die Langzeitunterstützung verzichten kann. Die Vorgängerversion 10.04 Lucid Lynx wird in der Server-Ausgabe immerhin weitere 4,5 Jahre mit Sicherheits-Updates und Software-Aktualisierungen versorgt. Bei Maverick ist diese Periode auf 18 Monate beschränkt.

Wer ein Server-Testsystem benötigt und vielleicht mit dem neuen Dateisystem btrfs experimentieren möchte, hat mit Maverick Meerkat eine weitere Spielwiese im Linux-Sektor zur Verfügung. Ebenso macht Ubuntu pro Ausgabe das Aufsetzen von privaten Cloud-Systemen einfacher. Wer in diesem Bereich testen möchte, ist mit Maverick sicher nicht schlecht beraten.

Herunterladen lässt sich Ubuntu 10.10 Maverick Meerkat im Download-Bereich von Ubuntu. Das Betriebssystem gibt es für 32- und 64-Bit-x86-Architekturen. Die Server-Version von Ubuntu 10.10 Maverick Meerkat lässt sich übrigens eine Stunde lang gratis auf Amazons EC2 ausprobieren. Die offizielle Ankündigung von Canonical findet sich auf dieser Website. Interessierte können auch einen Blick in die allgemeinen Release-Notizen zu Maverick Meerkat werfen.

Dieser Artikel stammt im Original von unserer deutschen Schwesterpublikation Computerwoche / Autor: Jürgen Donauer

Jürgen Donauer