24.04.2006, 16:56 Uhr

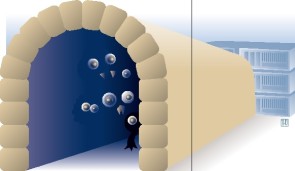

Gefahr aus dem sicheren Tunnel

SSL-Verschlüsselung garantiert die vertrauliche Kommunikation zwischen einem Benutzer und einem Webserver im Internet. Doch auch unerwünschte Programme nutzen SSL, um ihre Aktivitäten zu verschleiern.

War das World Wide Web in seinen Anfängen hauptsächlich eine Quelle für statische Informationen, hat sich seine Natur in der kurzen Geschichte dramatisch gewandelt. Händisch programmierte Webseiten sind datenbankgestützten Content-Management-Systemen gewichen und ein neuer Typ von Applikationen ist dabei, die klassischen Programme auf dem lokalen Rechner abzulösen: Webbasierte Anwendungen, die auf einem zentralen Server bei einem Anbieter laufen und von überall aus mit einem beliebigen Webbrowser bedient werden können. Im privaten wie geschäftlichen Umfeld ist heute beispielsweise webbasiertes E-Mail und Online-Banking gang und gäbe. Und auch Microsofts Initiative namens Windows Live zeigt, dass zumindest ein Teil der zukünftigen Windows-Welt im Browser stattfinden wird. Ebenso haben Unternehmen die Vorteile webbasierter Anwendungen erkannt und stellen ihren Kunden und Geschäftspartnern immer öfter einen webbasierten Zugang zu Firmendaten und -anwendungen zur Verfügung.

Machtlose Firewall

Doch sobald Benutzer auf Server im Internet zugreifen, besteht sofort die Gefahr, auf diesem Weg unterwünschte Daten auf den eigenen Rechner und damit in das Unternehmensnetz zu schleusen. So kann ein Virenscanner auf dem E-Mail-Server zwar die digitalen Bösewichte erkennen und blockieren. Greift ein Mitarbeiter jedoch per Webmail auf eine verseuchte private E-Mail zu, so wandern die Schadprogramme am Virenscanner vorbei direkt auf den Arbeitsplatz.

Auch klassische Firewalls können an diesem Problem nichts ändern. Denn dort sind normalerweise die Ports 80 für HTTP und 443 für HTTPS geöffnet, damit Mitarbeiter überhaupt auf Webseiten im Internet zugreifen können. Eine paketbasierte Firewall regelt dabei nur, welche IP-Adresse über welchen Port auf welche andere IP-Adresse und Port zugreifen darf. Welche Daten ein Benutzer mit einem Server bei einer Verbindung austauscht, bleibt einer Firewall verborgen. Wer dies kontrollieren will, muss - idealerweise zusätzlich zur Firewall - einen Proxy verwenden.

Proxy liest mit

Kommt eine Proxy-Appliance zum Einsatz, so kommunizieren die Clients nicht mehr direkt mit den Webservern im Internet, sondern schicken ihre Anfragen an den Proxy, der am Übergang zwischen Unternehmensnetz und Internet sitzt. Dieser terminiert die Client-Verbindung und baut anschliessend selbst eine Verbindung zum gewünschten Zielserver auf. Auf diese Weise kann kein Client direkt Daten in das Internet senden oder aus dem Internet empfangen und der Proxy behält die komplette Kontrolle über Ziele und Inhalte der Kommunikation. Anfragen der Clients beziehungsweise der Benutzer prüft der Proxy entsprechend der dort hinterlegten Sicherheitsrichtlinien des Unternehmens und reicht diese - sofern sie den Vorgaben entsprechen - an den Zielserver weiter. Ebenso prüft eine Proxy-Appliance die Antworten des Servers an den Client - beispielsweise auf Viren, Spyware oder anderen Schadcode, der sich in E-Mails oder Webseiten versteckt.

Die Crux mit der Verschlüsselung

Um bei webbasierten Anwendungen die Sicherheit und Vertraulichkeit der übertragenen Daten zu gewährleisten, kommt beim Austausch sensibler Daten das Secure Sockets Layer (SSL) Protokoll zum Einsatz - und zwar mit steigender Tendenz. Während in Unternehmen in 2004 bereits eine Verdoppelung des SSL-Verkehrs zu beobachten war (von 7 bis 10 Prozent auf 14 bis 20 Prozent), ist für dieses Jahr ein Anteil von 30 Prozent für SSL am gesamten Webverkehr zu erwarten. Dies führt jedoch dazu, dass traditionelle Proxys den Inhalt von SSL-verschlüsseltem Verkehr nicht mehr verstehen und kontrollieren können. Dies wiederum hat zur Folge, dass in den meisten Unternehmen der TCP-Verkehr über den Port 443 nicht geprüft wird und Daten auf diesem Weg unkontrolliert in das Unternehmen hinein und aus dem Unternehmen heraus gelangen können. So kann die IT-Abteilung beispielsweise SSL-verschlüsselte Webmails nicht auf Viren, Spyware, Trojaner oder Phishing-Angriffe prüfen. Und auch andere teils unerwünschte Anwendungen nutzen eifrig den Port 443 wie beispielsweise Skype, Instant Messenger oder File-Sharing-Software. Um dieses Sicherheitsrisiko auszuschalten und auch die Kontrolle über SSL-Verkehr zu erlangen, führt in der Praxis heute kein Weg an dem Einsatz eines SSL-Proxys vorbei.

Schutz vor Phishing

Ein SSL-Proxy terminiert den Aufbau einer SSL-verschlüsselten Verbindung eines Clients am Übergang vom Firmennetz zum Internet. Gleichzeitig versucht er, mit denselben Parametern eine SSL-Verbindung zu dem gewünschten Zielserver aufzubauen. An dieser Stelle tritt bereits ein grosser Vorteil von SSL-Proxys zu tage: Denn die Proxy-Appliance kann nun das Zertifikat des Servers prüfen, was vorher ausschliesslich dem Benutzer vorbehalten war. Da die meisten Benutzer die Anforderungen an sichere Zertifikate nicht verstehen, klicken sie normalerweise entsprechende Warnmeldungen ihres Webbrowsers weg - was sich typischerweise Phising-Attacken häufig zu Nutze machen. So nutzten beispielsweise im Jahr 2005 mehr als 450 Phishing-Angriffe SSL, um eine vertrauenswürdige Site vorzutäuschen. Entspricht ein Serverzertifikat nicht festgelegten Kriterien, beendet der SSL-Proxy die Verbindung zu dem Server und informiert den Benutzer darüber, dass eine sichere und vertrauenswürdige Kommunikation mit dem gewünschten Server nicht möglich ist.

Ist mit dem Zertifikat alles in Ordnung, generiert der Proxy ein neues Zertifikat auf Basis der Informationen aus dem Serverzertifikat und reicht dieses an den Client weiter. Dieser verifiziert wiederum das vom SSL-Proxy ausgestellte Zertifikat und damit ist der Verbindungsaufbau zwischen Client und SSL-Proxy sowie Proxy und Zielserver beendet und die verschlüsselte Kommunikation kann beginnen. Da die Daten auf dem Proxy nun unverschlüsselt vorliegen, kann dieser sie jetzt entsprechend der Sicherheitsrichtlinien des Unternehmens prüfen, weiterverarbeiten und gegebenenfalls blockieren. So lassen sich zudem Elemente wie beispielsweise GIF- oder JPG-Bilder, die keine sensiblen Daten enthalten, auch auf dem Proxy zwischenspeichern und damit Anwendungen beschleunigen und Bandbreite sparen.

Fazit

Durch den stetig steigenden Anteil von SSL-verschlüsseltem Verkehr sowie der zunehmenden Verbreitung von webbasierten Anwendungen wird die an sich sichere Kommunikation selbst zu einem Sicherheitsrisiko. Denn Virenscanner auf Mailservern können verschlüsselte Webmails nicht auf Viren und Spyware prüfen. Und auch Phishing-Angreifer nutzen zunehmend SSL mit gefälschten Zertifikaten, um nicht so schnell entdeckt zu werden und ihren vorgetäuschten Seiten mehr Seriosität zu verleihen.

Wer als Unternehmen die Kontrolle über den Webverkehr der Mitarbeiter haben und gleichzeitig nicht auf SSL-gesicherte Anwendungen verzichten möchte, der kommt um den Einsatz eines SSL-Proxys kaum herum. Denn ein SSL-Proxy terminiert die verschlüsselte Clientverbindung am Gateway und baut eine zweite verschlüsselte Verbindung zum Zielserver auf. Dadurch liegen die Daten auf dem Proxy unverschlüsselt vor und können entsprechend der Unternehmensrichtlinien kontrolliert werden. Gleichzeitig können SSL-Proxy-Appliances sicherstellen, dass die Zertifikate des Zielservers den Sicherheitsanforderungen des Unternehmens entsprechen. Dies ist ein weiterer Baustein zum Schutz von Unternehmensdaten und zur Sicherheit der Kommunikation der Mitarbeiter

Michael Hartmann