Den Cyber-Spionen auf der Spur

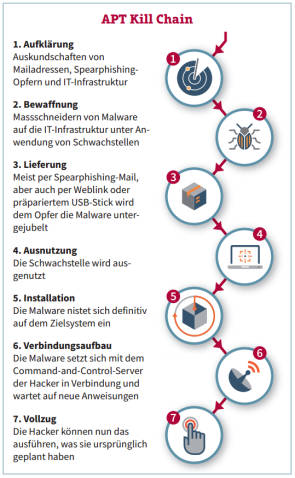

Die APT Kill Chain: Angriff in 7 Schritten

Der Ablauf eines APT-Angriffs lässt sich in der Regel in sieben Schritte unterteilen, die auch als «Attack Kill Chain» bezeichnet werden (vgl. schematische Darstellung). Dabei kann die Attacke theoretisch auf jeder Stufe der «Kill Chain» verhindert werden.

1. Aufklärung: Die Angreifer wählen ein lohnendes Ziel und kundschaften dieses aus. Dabei erstellen sie einen Plan der IT-Infrastruktur, informieren sich über die Organisationsstruktur des Unternehmens und die Verhältnisse zu Kunden sowie Partnern. Sie halten nach Lücken und Schwachstellen Ausschau, die sowohl technischer als auch menschlicher Natur sein können. Da viele Firmen mehrere Sicherheitsstufen implementiert haben, kann diese «Arbeit» Wochen bis Monate dauern. Doch das lohnt sich: Je genauer die Aufklärung betrieben wird und je mehr die Angreifer über ihr Ziel in Erfahrung bringen können, desto grösser ist die Erfolgschance der Attacke.

2. Bewaffnung: Meist wird bestehende Malware auf die Zielinfrastruktur zugeschnitten, und zwar mittels Re-Engineering. Oft verwenden die Kriminellen dabei bislang unbekannte Schwachstellen (sogenannte Zero-Day-Lücken). Der Vorteil des Re-Engineerings besteht darin, dass traditionelle Sicherheitslösungen den Angriff nicht erkennen können.

3. Lieferung: Die Malware wird oft durch eine Spearphishing-Attacke zum Ziel geliefert. Das läuft dann beispielsweise so ab: Ein Angestellter erhält eine Mail, die ihn veranlassen soll, auf ein präpariertes Dokument oder einen Weblink zu klicken. Im Unterschied zu gewöhnlichem Phishing gestalten die Cyberharpunisten diese Mails sehr glaubwürdig, da ihnen zahlreiche Informationen über die anzugreifende Person und deren Verhältnis zu Kollegen, Vorgesetzten und Geschäftspartnern zur Verfügung stehen. Teilweise sind diese Infos sogar öffentlich zugänglich, etwa über die Firmenwebseite, über Unternehmens-Newsletter oder Portale wie Xing oder LinkedIn.

4. & 5. Ausnutzung und Installation: Sobald das Opfer auf den Betrug hereingefallen ist, kann auch die technische Schwachstelle ausgenutzt werden, verbunden mit der Installation der Malware auf dem Zielsystem.

6. Verbindungsaufbau: Die Malware meldet den Angreifern die erfolgreiche Installation und errichtet einen Kommunikationskanal zu einem Server, welcher der Malware fortan Anweisungen erteilt und den weiteren Angriff kontrolliert. Der Rechner der Hacker fungiert somit als «Command-and-Control-Server» (C2).

7. Vollzug und Spuren verwischen: Haben die Hacker einmal die Befehls- und Kontrollwege etabliert, können sie weitere Aktionen durchführen. Zum Beispiel gelangen sie so an Administratorenprivilegien, um ungehindert weitere Schritte unternehmen zu können. Dem Klau sensibler Informationen steht damit nichts mehr im Weg. Zu guter Letzt sind APT-Angreifer meist darauf bedacht, nach dem Ausspionieren die Spuren zu verwischen. Die einmal etablierte Hintertüre auf das Zielsystem bleibt aber bestehen, damit die Angreifer immer wieder unerkannt darauf zugreifen können.

Ein APT-Angriff läuft also ganz ähnlich wie ein Einbruch in eine Wohnung ab: Auch da betreiben die Täter meist einen gewissen Aufwand, um die nähere Umgebung auszukundschaften und die Schwachstellen an einem Gebäude zu finden. Dann erst entscheiden sie sich für die richtigen Werkzeuge, dringen in die Wohnung ein und machen sich mit der Beute endgültig aus dem Staub.