APT

16.06.2016, 07:43 Uhr

Den Cyber-Spionen auf der Spur

Mit Hilfe von «Advanced Persistent Threat»-Methoden (APT) unterwandern Cyber-Spione die Firmen-IT und versuchen Unternehmensgeheimnisse zu stehlen. Computerworld zeigt auf, wie APT-Angriffe funktionieren und welche Abwehrmethoden es gibt.

(Quelle: Archiv CW)

Stellen Sie sich einen Parasiten vor, der haargenau auf Ihre DNA zugeschnitten ist, sich dauerhaft festsetzt und lange Zeit unentdeckt bleibt. Ungefähr so verhalten sich Advanced Persistent Threats (APT). Dass auch Ihr Unternehmen einer solchen «fortgeschrittenen, andauernden Bedrohung» (so die wörtliche Übersetzung) zum Opfer fällt, ist gar nicht so unwahrscheinlich. Die Angreifer könnten von überallher kommen, auch von der Konkurrenz. Selbst kleinere, unbekannte Firmen sind den Kriminellen dabei nützlich – als Zwischenwirt, um den Angriff in aller Ruhe weiterzuentwickeln.

Das Perfide an APT ist gerade die Langfristigkeit. «Ziel der Angreifer ist es, möglichst lange unbemerkt zu bleiben, um an klar definierte Informationen zu gelangen», so Andreas Jaggi, Lead Security Engineer Network Services beim Zürcher IT- Sicherheitsanbieter Open Systems. Es gehe eben nicht um schnellen Diebstahl, sondern ums langfristige Ausspionieren. Gabi Reish, verantwortlich fürs Produktmanagement bei Check Point, kennt Fälle, bei denen sich die Malware jahrelang in der Infrastruktur verstecken konnte.

Auch Mark Stäheli, Mitglied der Geschäftsleitung beim Zürcher Anbieter für IT-Security-Lösungen Avantec, geht davon aus, «dass viele Unternehmen gar nicht wissen, dass sie betroffen sind». Genau darin liege auch das grösste Problem: «Bleiben die Angriffe monatelang unentdeckt, können sie sehr grossen Schaden anrichten.»

Jeder ist ein potenzielles Opfer

Jeder ist ein potenzielles Opfer Doch wann gilt eine Bedrohung als «advanced», also als besonders raffiniert? «Oftmals werden diese Angriffe auf die jeweiligen Opfer massgeschneidert», erklärt Ernesto Hartmann, Head of Security Operations beim Baarer Cyber-Security-Spezialisten InfoGuard. Das heisst, der Angreifer muss das Opfer im Vorfeld schon sehr gut kennen. Aber auch sogenannte opportunistische Attacken, bei denen die Angreifer weniger gezielt vorgehen, werden heute teilweise als APT bezeichnet. Laut Hartmann ist der Übergang fliessend, «denn auch herkömmliche Angriffe machen vermehrt Gebrauch von fortgeschrittenen Methoden und die Persistenz wird immer wichtiger». Einmal infizierte Geräte lassen sich zum Beispiel im kriminellen Untergrund vermieten, und zwar sowohl opportunistisch als Bestandteil eines Botnets für DDoS-Attacken als auch gezielt. Damit wird auch klar, dass kaum eine Firma vor APT gefeit ist. Diese Angriffsform betrifft längst nicht nur Unternehmen, bei denen es eindeutig etwas zu holen gibt.

Im Fokus stehen allerdings besonders solche Unternehmen, die wertvolle Assets in Form von Daten besitzen, sagt Stäheli und präzisiert: «Das können persönliche Kundendaten sein, Finanzinformationen, aber vor allem auch geistiges Eigentum, Gesundheitsdaten oder hochsensitive Regierungsgeheimnisse.»

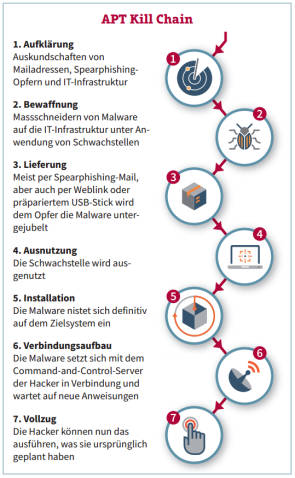

Die APT Kill Chain: Angriff in 7 Schritten

Der Ablauf eines APT-Angriffs lässt sich in der Regel in sieben Schritte unterteilen, die auch als «Attack Kill Chain» bezeichnet werden (vgl. schematische Darstellung). Dabei kann die Attacke theoretisch auf jeder Stufe der «Kill Chain» verhindert werden.

1. Aufklärung: Die Angreifer wählen ein lohnendes Ziel und kundschaften dieses aus. Dabei erstellen sie einen Plan der IT-Infrastruktur, informieren sich über die Organisationsstruktur des Unternehmens und die Verhältnisse zu Kunden sowie Partnern. Sie halten nach Lücken und Schwachstellen Ausschau, die sowohl technischer als auch menschlicher Natur sein können. Da viele Firmen mehrere Sicherheitsstufen implementiert haben, kann diese «Arbeit» Wochen bis Monate dauern. Doch das lohnt sich: Je genauer die Aufklärung betrieben wird und je mehr die Angreifer über ihr Ziel in Erfahrung bringen können, desto grösser ist die Erfolgschance der Attacke.

2. Bewaffnung: Meist wird bestehende Malware auf die Zielinfrastruktur zugeschnitten, und zwar mittels Re-Engineering. Oft verwenden die Kriminellen dabei bislang unbekannte Schwachstellen (sogenannte Zero-Day-Lücken). Der Vorteil des Re-Engineerings besteht darin, dass traditionelle Sicherheitslösungen den Angriff nicht erkennen können.

3. Lieferung: Die Malware wird oft durch eine Spearphishing-Attacke zum Ziel geliefert. Das läuft dann beispielsweise so ab: Ein Angestellter erhält eine Mail, die ihn veranlassen soll, auf ein präpariertes Dokument oder einen Weblink zu klicken. Im Unterschied zu gewöhnlichem Phishing gestalten die Cyberharpunisten diese Mails sehr glaubwürdig, da ihnen zahlreiche Informationen über die anzugreifende Person und deren Verhältnis zu Kollegen, Vorgesetzten und Geschäftspartnern zur Verfügung stehen. Teilweise sind diese Infos sogar öffentlich zugänglich, etwa über die Firmenwebseite, über Unternehmens-Newsletter oder Portale wie Xing oder LinkedIn.

4. & 5. Ausnutzung und Installation: Sobald das Opfer auf den Betrug hereingefallen ist, kann auch die technische Schwachstelle ausgenutzt werden, verbunden mit der Installation der Malware auf dem Zielsystem.

6. Verbindungsaufbau: Die Malware meldet den Angreifern die erfolgreiche Installation und errichtet einen Kommunikationskanal zu einem Server, welcher der Malware fortan Anweisungen erteilt und den weiteren Angriff kontrolliert. Der Rechner der Hacker fungiert somit als «Command-and-Control-Server» (C2).

7. Vollzug und Spuren verwischen: Haben die Hacker einmal die Befehls- und Kontrollwege etabliert, können sie weitere Aktionen durchführen. Zum Beispiel gelangen sie so an Administratorenprivilegien, um ungehindert weitere Schritte unternehmen zu können. Dem Klau sensibler Informationen steht damit nichts mehr im Weg. Zu guter Letzt sind APT-Angreifer meist darauf bedacht, nach dem Ausspionieren die Spuren zu verwischen. Die einmal etablierte Hintertüre auf das Zielsystem bleibt aber bestehen, damit die Angreifer immer wieder unerkannt darauf zugreifen können.

Ein APT-Angriff läuft also ganz ähnlich wie ein Einbruch in eine Wohnung ab: Auch da betreiben die Täter meist einen gewissen Aufwand, um die nähere Umgebung auszukundschaften und die Schwachstellen an einem Gebäude zu finden. Dann erst entscheiden sie sich für die richtigen Werkzeuge, dringen in die Wohnung ein und machen sich mit der Beute endgültig aus dem Staub.

Abwehr durch Training

Wer den Ablauf von APT-Attacken kennt, kann sich Gegenmassnahmen ausdenken. Dabei gilt dasselbe wie bei jedem Einbruch: Je früher der Angreifer abgeschreckt oder unschädlich gemacht werden kann, desto besser. Um den Kriminellen bereits das Auskundschaften der Situation zu erschweren, muss die Wachsamkeit aller Beteiligten durch gezieltes Training gefördert werden. «Es braucht zwingend eine Sensibilisierung und Schulung der Mitarbeitenden, und zwar nicht nur einmal, sondern immer wieder», fordert Cyrill Peter, der bei Swisscom als Head of Product Management Security Solutions tätig ist. Grössere Unternehmen, weiss Peter, investierten bereits einiges in solche Schulungen. Bezahlt mache sich das immer. «Die Mitarbeitenden müssen Social-Engineering-Versuche erkennen können und eine gesunde Portion Skepsis entwickeln», ist Peter überzeugt. Auch Andreas Jaggi von Open Systems spricht dem Security-Awareness-Training das Wort, räumt aber ein, «dass Angriffe wie Spearphishing-Attacken immer ausgeklügelter werden, also auch sehr schwierig zu erkennen sind».

Fahnden statt auf Alarme warten

Aber nicht nur die Mitarbeiter müssen umdenken, sondern auch die Security-Teams. Diese sind bislang hauptsächlich damit beschäftigt, auf Events zu reagieren, die ihnen die IT-Security-Systeme melden. Sie reagieren also wie Polizisten, die zu einem Einsatz gerufen werden. Stattdessen bräuchte es aber vermehrt Sicherheitsdetektive, also Fahnder, die grosse Zusammenhänge entschlüsseln können. Laut Jaggi sind spezialisierte APT-Jäger gefragt, die nicht nur die Aussentüren bewachen, sondern «fortlaufend das Innere eines Gebäudes kontrollieren, um sicherzustellen, dass alle Türen und Fenster ordnungsgemäss verriegelt sind. Treffen sie im Gebäude auf verdächtige Personen, müssen sie diese kontrollieren und befragen.» Dass von den Unternehmen zu wenig gefahndet wird, dürfte allerdings auch an den vielerorts knappen Zeit- und Geldressourcen liegen, die der Gegenseite übrigens reichlich zur Verfügung stehen.

Ein Stück weit müssen die Sicherheitsverantwortlichen auch die Denkweise von Hackern übernehmen. «Unternehmen müssen sicherstellen, dass sie potenziellen Cyberangriffen zuvorkommen können und sich somit auch bewusst in die Lage eines Hackers hineinversetzen», meint Cyrill Peter von Swisscom. Die Idee: «Man sagt, die Kriminellen seien immer einen Schritt voraus – also versetzen wir uns einfach in ihre Lage und lernen zu denken wie sie.» Natürlich versuchen die Security-Experten, APT-Angreifern auch mit technischen Methoden schon früh den Garaus zu machen. So sollen potenzielle Phishing-Mails automatisch entschärft werden. «Mit unserem Verfahren können wir alle Mails samt Anhängen in Bruchteilen von Sekunden von bösartigen Komponenten säubern», verspricht Gabi Reish von Check Point. «Die übermittelten Dateien werden auf dem Server neu erstellt und als Kopie, die keinerlei Unrat wie Makroviren aufweisen kann, wieder zugestellt. Der Anwender bekommt davon nichts mit», sagt Reish.

Klassische Abwehr-Appliances genügen nicht

Generell wird der von Computerworld befragten Expertenrunde der Nutzen klassischer Abwehr-Appliances wie Firewalls, Intrusion-Prevention-Systeme, Web-Proxies und E-Mail-Gateways nicht infrage gestellt. Sie reichen aber nicht mehr aus. «Leider stossen schon seit geraumer Zeit traditionelle signaturbasierte Abwehrsysteme zunehmend an ihre Grenzen, da sich der gleiche Schadcode stetig verändert», gibt Ernesto Hartmann von InfoGuard zu bedenken.

Um die klassischen Methoden zu ergänzen, werden Systeme eingesetzt, die zum Teil unterschiedliche Namen aufweisen, aber in der Regel dasselbe bezwecken: Sie halten nach Unregelmässigkeiten im Netzwerk Ausschau, um so mögliche Eindringlinge zu finden. «Um APT-Angriffe zu identifizieren, werden etwa Threat-Intelligence-Lösungen eingesetzt, die mittels verschiedener Mechanismen wie beispielsweise Logdaten- und Verhaltensanalyse in der Lage sind, Attacken oder infizierte Systeme zu erkennen», führt Cyrill Peter von Swisscom aus. Auch Andreas Jaggi von Open Systems meint, dass sich durch die Verknüpfung von Daten aus verschiedenen Abwehrmassnahmen und Events Anomalien im Netzwerk schneller identifizieren liessen. Solche Systeme arbeiten heute schon relativ selbstständig. «Die Auswertung der ganzen Log- und Event-Daten sowie der Vergleich zum Normalzustand einer IT-Infrastruktur laufen automatisiert ab», berichtet Jaggi. Die Sicherheitsspezialisten bräuchten sich bei der Auswertung der Daten nur auf diejenigen Vorfälle zu fokussieren, die vom System als «aussergewöhnlich» eingestuft würden.

Denn – und das ist die gute Nachricht – komplett unsichtbar sind auch APT nicht. Die eingesetzte Malware muss schliesslich in irgendeiner Form von den Urhebern gesteuert werden und daher mit diesen kommunizieren. «Sogenannte Calling-Home-Funktionen sind für die Angreifer essenziell, um stetig in Kontakt mit dem infiltrierten Gerät zu bleiben», erklärt Hartmann. Mithilfe der Netzwerkanalyse könnten solche C2-Verbindungen aufgespürt werden. «Dabei rückt die Auswertung von DNS-Anfragen immer mehr in den Vordergrund, da die Kommunikation nicht auf IP festgelegt ist, sondern die C2-Server mithilfe von DNS-Namen gefunden werden», erklärt er.

Einfache, aber effektive Mittel

Es gibt aber auch ganz einfache Vorkehrungen, um zumindest das Ausmass von APT-Angriffen zu verringern. Gabi Reish von Check Point nennt in diesem Zusammenhang die Segmentierung des eigenen Netzes und als Beispiel den Angriff auf den US-Händler Target. «Dort wurde zuerst der Klimaanlagenlieferant attackiert, allerdings mit dem Ziel, die Kassensysteme von Target selbst anzugreifen. Eine einfache Segmentierung hätte diesen Angriff verhindert. Es gibt keinen Grund, warum die Netze des Zulieferers und Händlers so eng verbunden sein müssen, sodass Malware sich vom einen zum anderen ausbreiten kann», meint Reish. Ein anderes Beispiel seien die Gast-WLANs in vielen Firmen. Auch diese seien oft mit dem Firmennetz verbunden und somit ein offenes Tor für alle möglichen Seuchen. «Warum sollte es vom Gast-WLAN eine Verbindung zum Netz der Finanz- abteilung geben? Segmentierung schafft Abhilfe und ist zudem eine altbekannte Technik», sagt Reish.

Als weitere Gegenmassnahmen nennt Mark Stäheli von Avantec noch restriktive Zugriffsrechte und eine Multi-Faktor-Authentisierung. Und: Sensitive Daten im Unternehmen sollten konsequent verschlüsselt werden – das minimiert zumindest den potenziellen Schaden eines APT-Angriffs.

Bekannte APT-Angriffe

- Operation Aurora: Dieser Angriff fand bereits 2009 statt und ist auch als Google-Hack bekannt, weil Google sich als Opfer geoutet hat. Es wurden aber auch viele andere Hightech-Firmen angegriffen, darunter Adobe, Yahoo und Symantec. Die Hacker nutzten eine Lücke im Microsoft-Browser Internet Explorer 6 aus. Urheber der Attacken war eine Gruppe mit Verbindungen zur chinesischen Armee. Laut IT-Security-Spezialist McAfee war das Ziel der Operation, an sensitive technische Informationen der gehackten Firmen zu kommen, zum Beispiel Programmquelltext.

- RSA-Hack: Die US-Firma RSA wurde im März 2011 attackiert. Den Hackern gelang es, eine Datenbank zu stehlen, in der Seriennummern des Sicherheits-Tokens SecurID mit den geheimen Einschüben (Seeds) verbunden waren, die dafür sorgen, dass jeder Token einzigartig wird. Die Angreifer verschickten Spearphishing-Mails an ausgewählte RSA-Mitarbeiter mit einer verseuchten Excel-Datei namens «Recruitment Plan» im Anhang. Die Abwehrsysteme von RSA funktionierten zwar und bugsierten die Mail in den Spam-Ordner. Die neugierigen Mitarbeiter fischten die Mail aber wieder heraus und öffneten das Attachment. Bemerkenswert: Das finale Ziel war nicht RSA, sondern deren Kunde Lockheed Martin.

- Stuxnet: Der Wurm hatte zum Ziel, das Atomprogramm des Iran zu sabotieren. Er ist ein gutes Beispiel dafür, mit welch langem Atem manche Täter ans Werk gehen. Stuxnet wurde bereits 2007 in Verkehr gesetzt und erst 2010 entdeckt, kurz bevor er in der Urananreicherungsanlage im persischen Natanz ans Werk ging. Stuxnet zeigt auch, wie gezielt APT ablaufen können. Denn obwohl allein im Iran gut 30 000 Rechner von Stuxnet befallen waren, wartete der Wurm ab, bis er sich in der richtigen industriellen Umgebung befand, bevor er aktiv wurde. Stuxnet hatte das Steuer- und Überwachungssystem Simatic S7 von Siemens im Visier, richtete aber nur im Iran Schaden an. Insgesamt 24 Siemens-Kunden berichteten im Nachhinein, ebenfalls infiziert worden zu sein. Bei keinem seien aber Unregelmässigkeiten aufgetreten.