Volle Kontrolle in der Cloud

Was bedeutet «souverän»?

Die Antwort liegt nicht allein in der geografischen Datenhaltung, sondern in einem Bündel aus technischen, rechtlichen und organisatorischen Anforderungen, die sicherstellen, dass Unternehmen und öffentliche Stellen jederzeit die volle Kontrolle über ihre Daten und Systeme behalten.

1. Datenresidenz und Zugriffskontrolle:

Eine souveräne Cloud muss gewährleisten, dass Daten ausschliesslich in definierten Rechtsräumen gespeichert und verarbeitet werden – zum Beispiel in der Schweiz oder innerhalb der EU. Ebenso wichtig: Nur berechtigte Personen oder Organisationen dürfen Zugriff erhalten, ohne dass ausländisches Recht dies untergraben kann.

2. Technologische Unabhängigkeit:

Die verwendete Infrastruktur – von den Rechenzentren bis zur Software – sollte möglichst unabhängig von ausserhalb kontrollierten Komponenten sein. Open-Source-Technologien und standardisierte Schnittstellen spielen dabei eine zentrale Rolle, um Vendor-Lock-ins zu vermeiden und Interoperabilität sicherzustellen.

3. Transparenz und Auditierbarkeit:

Eine souveräne Cloud muss nachprüfbar sein. Das heisst: Nutzerinnen und Nutzer müssen jederzeit nachvollziehen können, wo ihre Daten liegen, wer darauf zugreift und welche Sicherheitsmechanismen aktiv sind. Zertifizierungen wie ISO 27001, ENS oder künftig auch GAIA-X-konforme Labels sind wichtige Orientierungshilfen.

4. Compliance und Rechtskonformität:

Gerade für regulierte Branchen – etwa im Finanz- oder Gesundheitswesen – ist die Einhaltung nationaler und internationaler Vorschriften zwingend. Dazu gehört neben dem DSG und der DSGVO auch die Berücksichtigung branchenspezifischer Normen wie FINMA-Rundschreiben oder ISO-Normen.

5. Governance und Kontrollmechanismen:

Souveränität erfordert klare Governance-Strukturen: Wer definiert Regeln? Wer überwacht deren Einhaltung? Und wie wird der Betrieb organisiert? Anbieter souveräner Clouds müssen diese Fragen überzeugend beantworten – und Nutzern Möglichkeiten zur Mitbestimmung oder zumindest zur Mitwirkung bieten.

Eine souveräne Cloud muss gewährleisten, dass Daten ausschliesslich in definierten Rechtsräumen gespeichert und verarbeitet werden – zum Beispiel in der Schweiz oder innerhalb der EU. Ebenso wichtig: Nur berechtigte Personen oder Organisationen dürfen Zugriff erhalten, ohne dass ausländisches Recht dies untergraben kann.

2. Technologische Unabhängigkeit:

Die verwendete Infrastruktur – von den Rechenzentren bis zur Software – sollte möglichst unabhängig von ausserhalb kontrollierten Komponenten sein. Open-Source-Technologien und standardisierte Schnittstellen spielen dabei eine zentrale Rolle, um Vendor-Lock-ins zu vermeiden und Interoperabilität sicherzustellen.

3. Transparenz und Auditierbarkeit:

Eine souveräne Cloud muss nachprüfbar sein. Das heisst: Nutzerinnen und Nutzer müssen jederzeit nachvollziehen können, wo ihre Daten liegen, wer darauf zugreift und welche Sicherheitsmechanismen aktiv sind. Zertifizierungen wie ISO 27001, ENS oder künftig auch GAIA-X-konforme Labels sind wichtige Orientierungshilfen.

4. Compliance und Rechtskonformität:

Gerade für regulierte Branchen – etwa im Finanz- oder Gesundheitswesen – ist die Einhaltung nationaler und internationaler Vorschriften zwingend. Dazu gehört neben dem DSG und der DSGVO auch die Berücksichtigung branchenspezifischer Normen wie FINMA-Rundschreiben oder ISO-Normen.

5. Governance und Kontrollmechanismen:

Souveränität erfordert klare Governance-Strukturen: Wer definiert Regeln? Wer überwacht deren Einhaltung? Und wie wird der Betrieb organisiert? Anbieter souveräner Clouds müssen diese Fragen überzeugend beantworten – und Nutzern Möglichkeiten zur Mitbestimmung oder zumindest zur Mitwirkung bieten.

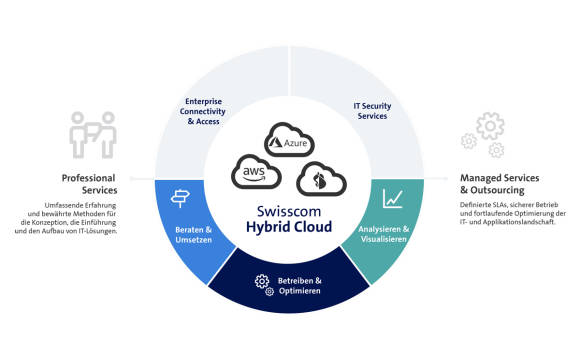

Hybride Clouds sind attraktiv, erfordern aber Fachwissen. Hier das Angebot von Swisscom.

Quelle: Swisscom

Technologische Grundlagen

- Architekturprinzipien: Föderiert statt zentralisiert

Souveräne Clouds setzen in der Regel auf föderierte Architekturen. Das bedeutet: Verschiedene Anbieter oder Einheiten bleiben technisch eigenständig, sind aber über gemeinsame Standards und Schnittstellen interoperabel. - Open Source und offene Standards

Technologische Unabhängigkeit setzt voraus, dass zentrale Komponenten nicht in der Blackbox proprietärer Anbieter verborgen bleiben. Open-Source-Software (z. B. Kubernetes, OpenStack) ermöglicht Transparenz, Auditierbarkeit und Mitgestaltung. - Sicherheit durch Verschlüsselung und Zero Trust

Ein Kernpfeiler souveräner Cloud-Infrastrukturen ist die durchgängige Verschlüsselung – sowohl bei der Speicherung (at rest) als auch bei der Übertragung (in transit). - Zero Trust

Vertrauen ist gut, Misstrauen ist besser. Nach diesem Motto gehen Zero-Trust-Architekturen davon aus, dass kein Nutzer oder System automatisch vertrauenswürdig ist, sondern jede Interaktion laufend überprüft wird. - Edge Computing und Datenlokalisierung

Beim Edge Computing werden Daten möglichst nahe am Entstehungsort verarbeitet – etwa in einem lokalen Rechenzentrum, in einer Klinik oder bei einer industriellen Anlage. Das reduziert Latenzzeiten, erhöht die Autonomie und unterstützt die Datenhoheit. - Monitoring, Logging und Audit-Tools

Technologische Souveränität verlangt vollständige Transparenz. Tools für Monitoring und Logging müssen nicht nur verfügbar sein, sondern auch den Anforderungen an Datenschutz und Integrität entsprechen. Idealerweise lassen sich alle sicherheitsrelevanten Vorgänge revisionssicher dokumentieren.