26.10.2017, 12:02 Uhr

Ransomware «Bad Rabbit» legte Firmen in Europa lahm

Seit Dienstag treibt der Verschlüsselungstrojaner «Bad Rabbit» in Europa sein Unwesen. Wie schon bei den Cyber-Angriffen im Sommer, fingen sich auch grössere Firmen die Schadsoftware ein. Sicherheitsexperten deckten zudem interessante Parallelen auf.

Am Dienstag haben Hacker mit der neuen Ransomware «Bad Rabbit» zielgerichtet osteuropäische Unternehmen und Behörden angegriffen. Insbesondere in Russland und der Ukraine sind Computer Ziel der Attacke geworden. So wurden etwa fast alle Dienste der russischen Nachrichtenagentur Interfax durch die Schadsoftware lahmgelegt. Nur teilweise konnte die Agentur am Mittwoch ihre Arbeit wieder aufnehmen, sagte der stellvertretende Generaldirektor Alexej Gorschkow in Moskau. Auch das St. Petersburger Onlineportal fontanka.ru und die regionale Webseite der Zeitung «Nowaja Gaseta» waren über Stunden hinweg nicht erreichbar. In der Ukraine waren vor allem elektronische Systeme der Kiewer Metro und des Flughafens in der Schwarzmeerstadt Odessa betroffen. Auch die Computer des Infrastrukturministeriums wurden lahmgelegt. Der Inlandsgeheimdienst SBU teilte mit, dass die Lage unter Kontrolle sei. Die Webseite des Ministeriums war am Mittwochmorgen jedoch immer noch nicht erreichbar. Gemäss einem Bericht des IT-Sicherheitsunternehmen Kaspersky zielten einige Angriffe auch auf Ziele in der Türkei und Deutschland ab.

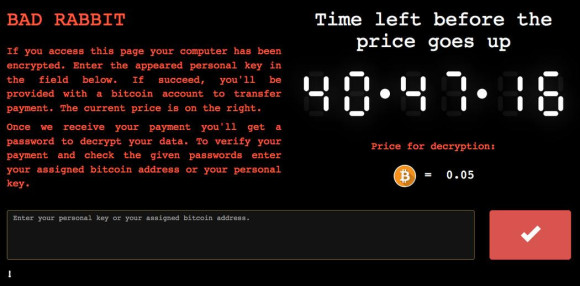

0,05 Bitcoin als Lösegeld

Wie Motherboard berichtet, fordern die Hacker nach einer erfolgreichen Infektion mit «Bad Rabbit» Lösegeld von ihren Opfern. Dabei soll es sich um 0,05 Bitcoin handeln ? das entspricht nach aktuellem Kurs knapp 285 Franken. Allerdings ist das Angebot offenbar zeitlich begrenzt. Nach 41 Stunden soll sich die Lösegeldforderung erhöhen. Die Experten raten allerdings davon ab, der Lösegeld-Forderung entgegenzukommen. Denn dies garantiere längst nicht, dass die Daten auch wieder freigegeben werden. Vielmehr sollen Betriebssysteme, Antiviren-Programme und -Datenbanken regelmässig aktualisiert werden.

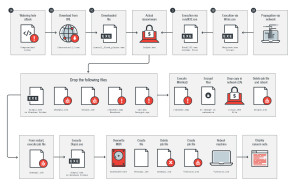

Gemäss Angaben von Experten der Firma Proofpoint und Trend Micro fingen sich Opfer den Kryptotrojaner auf kompromittierten Webseiten ein. Die Angreifer hätten auf diesen ein Skript platziert, welches auf einen gefälschten Flash-Player-Installer verwies. Kaspersky präzisiert im Bericht, dass es sich dabei um legitime News- und Medien-Websites gehandelt habe. Zur Verschlüsselung der Daten verwendeten die Hacker danach das frei verfügbare Verschlüsselungstool DiskCryptor. ESET entdeckte zudem, dass ein Tool namens «Mimikatz» zum Einsatz kommt, um Login-Daten aus betroffenen Systemen auszulesen. Innerhalb von Netzwerken versuchte sich der Trojaner offenbar mithilfe von Windows SMB-Protokoll weiterzuverbreiten.

Verbindung zu «NotPetya»

Trend Micro schreibt in seiner Analyse zur Ransomware-Attacke, dass es sich bei «Bad Rabbit» um eine Variante des Verschlüsselungstrojaners «NotPetya» handle. Die Sicherheitsexperten von Kaspersky belegen dies mit Codezeilen, die bei beiden Versionen beinahe identisch sind. Die Sicherheitsforscher von Trend Micro betonen allerdings, dass bei «Bad Rabbit» ? im Vergleich zu «NotPetya» ? keine Sicherheitslücke ausgenutzt wird. Es handle sich stattdessen um eine sogenannte «Drive-by-Attacke», bei der Nutzer etwa mit manipulierten Werbe-Bannern ausgetrickst wurden. Ob vom Cyber-Angriff auch Nutzerinnen und Nutzer aus der Schweiz betroffen waren, ist bislang nicht bekannt. Die Berichte der IT-Sicherheitsunternehmen deuten allerdings nicht darauf hin, dass die Attacke auch auf Schweizer Rechner abzielte.