16.03.2006, 15:59 Uhr

Trügerische Sicherheit

Der sichere Betrieb der IT stellt Unternehmen vor umfassende Herausforderungen. Durch ein systematisches Sicherheitsmanagement ist man für den Ernstfall gewappnet.

Roland Bamert ist Dozent für Informatik an der Fernfachhochschule Schweiz.

Eine zunehmend globalisierte Tätigkeit und eine wachsende Komplexität der IT prägen unseren Alltag. Die optimale Informationsverteilung wird zunehmend zum strategischen Erfolgsfaktor und entscheidet über Gewinn oder Verlust, Erfolg oder Misserfolg. Mit der rasanten Entwicklung der IT wachsen so auch die Gefahren von Qualitätsverlust und Effektivitätsminderung bis hin zum Verlust der Existenz einer Unternehmung. Der wichtigste Grund für ein umfassendes, systematisches Informationssicherheitsmanagement ist die Gewährleistung der Vertraulichkeit, der Verfügbarkeit und der Integrität der Informationen und IT-Ressourcen. Fehlende Zeit, mangelndes Bewusstsein oder auch ungenügende Kenntnisse führen in der Praxis jedoch oft dazu, dass die Informationssicherheit vernachlässigt wird und sich ein Unternehmen in trügerischer Sicherheit wähnt.

Systematik reduziert Risiken

Das Gefahrenpotenzial im Bereich der IT-Sicherheit ist erheblich. So gibt es fünf wesentliche Risikokategorien: organisatorische Risiken, anwendungs- und prozessbezogene Risiken, projektbezogene Risiken, leistungsbezogene Risiken sowie infrastrukturelle Risiken. Werden bei fehlerhaftem Verhalten eines Systems keine Massnahmen eingeleitet, so kann aus einem kritischen Zustand schnell ein Notfall oder gar eine Krise werden. Der Aufbau eines systematischen IT-Sicherheits- und Risikomanagements ist deshalb eine zentrale Voraussetzung für die Informationssicherheit. Das scheint trivial - ebenso wie die Erkenntnis, dass die Übung, die Überwachung und das Training für den Ernstfall notwendig sind. Doch wieviele Unternehmen haben die Gewissheit, dass ihre Systeme auch einem erwartungsgemässen Ernstfall schadlos standhalten? Nachfolgend werden praxiserprobte Lösungsansätze aufgezeigt, die es ermöglichen, relevante Gefahren und Ereignisse zuverlässig und effizient zu erkennen. Dadurch können schädigende Ereignisse für das Unternehmen, die Mitarbeitenden, die Kunden, die Partner und die Umwelt auf ein Minimum reduziert werden - sowohl in ihrer Häufigkeit als auch in ihrer Auswirkung.

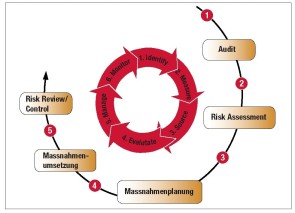

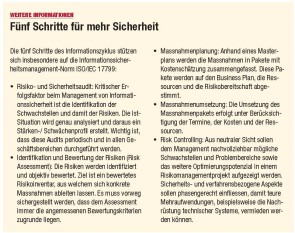

Der Sicherheitzyklus

Der sichere Umgang mit Informationen und Daten erfordert eine sorgfältige Abstimmung technischer und organisatorischer Massnahmen. Die aktive Unterstützung aller Betroffenen, deren Sicherheitsbewusstsein und Sorgfalt, sind die wichtigsten Voraussetzungen für eine erfolgreiche Umsetzung und Einhaltung der Sicherheitsstandards. In einem IT-Sicherheitskonzept werden die Grundsätze festgeschrieben. Dies kann jedoch erst nach Verwirklichung einer übergeordneten Informationssicherheitspolitik glaubwürdig und sinnvoll umgesetzt werden. Der Sicherheitszyklus (siehe Grafik und Kasten) zeigt das Vorgehen auf: Der innere Kreis beschreibt anhand von sechs Schritten das Vorgehen für Fragestellungen und Meldungen im Tagesgeschäft. Der äussere Kreis bezieht sich auf den periodischen Informationszyklus für die Geschäftsleitung. Das Resultat des inneren Kreises ist die Grundlage für die Erarbeitung der Grundsatzdokumente des äusseren Kreises, die der Geschäftsleitung als Informations- und Entscheidungsinstrument dienen.

Geschäftsprozesse im Zentrum

Ein entscheidender Faktor für eine prozessorientierte Risikoerkennung und damit für eine profunde Sicherheitsqualität liegt in der Loslösung von der reinen Informatiksichtweise und in der Analyse der Geschäftsprozesse. So werden nebst einer hohen Zuverlässigkeit, Testsicherheit und Risikominderung die Strukturen, Prozessabläufe und Organisationen durchleuchtet und effizienter gestaltet. Erkannte Risiken haben deshalb auch einen Einfluss auf die Qualität der Produkte oder der Dienstleistung eines Unternehmens. Essentiell ist zudem die Kommunikation: Durch die Beschreibung von Risiken und die Festlegung ihrer Vergleichsgrössen erreicht man eine Sensibilisierung der Mitarbeitenden.

Wie weiter?

Sind die Risiken identifiziert und beurteilt, so bleibt dennoch oft unklar, wie damit umzugehen ist. Einer der Gründe dafür ist, dass die Sicherheits- und Risikoanalyse aufgrund der hohen Anforderungen oft durch externe Experten vorgenommen wird und die Risikoeigner nicht oder nur unzureichend in den Analyseprozess einbezogen werden. Eine zweite Fehlerquelle ist die ungenügende Erfassung der Qualitätsattribute der Risiken - üblicherweise mittels Messgrössen der Wahrscheinlichkeit und des quantitativen bzw. monetären Schadenausmasses. Mathematisch orientierte Analysemethoden eignen sich im organisatorisch betrieblichen Bereich jedoch wenig, denn letztlich ist nicht ein abstrakter Risikowert, sondern die Qualität einer Risikobeschreibung ausschlaggebend. Die wichtigsten Merkmale sind dabei das Schadenausmass in qualitativer und quantitativer Hinsicht, auslösende Faktoren wie das Risikobewusstsein, Kontrollmechanismen, Frühwarnindikatoren und ihre Wirkung sowie verstärkende Faktoren im Ereignisfall. Schliesslich können im Falle eines prozessorientierten Vorgehens einige hundert Einzelrisiken eine Konsolidierung der Ergebnisse sehr aufwändig und anspruchsvoll machen. Abhilfe bieten die Risikoeigner: Sie haben die besten Kenntnisse über Abläufe, Prozesse sowie über individuelle Auswirkungen eines potenziellen Ereignisses.

Sicherheit auf Dauer

Um das Sicherheits- und Risikomanagement auch langfristig zu gewährleisten, ist seine Integration in bestehende Strukturen unumgänglich. Dies erfordert einerseits eine verständliche und praxisbezogene analytische Methode, die ohne weitergehende Spezialkenntnisse durchführbar ist. Andererseits ist ein professionelles Coaching beim Analyseverfahren mit Hilfe von Fachleuten hilfreich. Entscheidend ist dabei ein partizipativer Ansatz der Risikoanalyse, der mit einem erhöhten Risikobewusstsein der Beteiligten einhergeht - ein Nebeneffekt, der sich auch auf die Reduktion der Risiken positiv auswirkt.