Der Spion, der aus dem Router kam

Ungewöhnlicher Angriffsweg

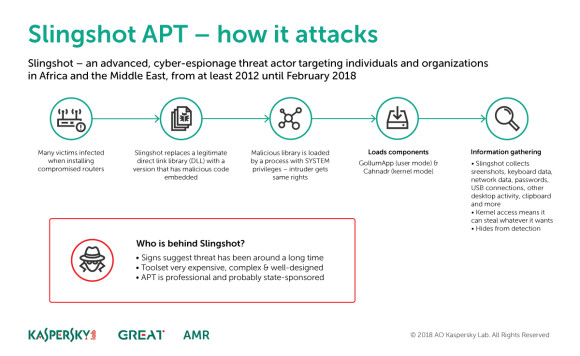

Die bemerkenswerteste Eigenschaft von Slingshot ist sein ungewöhnlicher Angriffsweg. Die Kaspersky-Experten stellten bei mehreren Opfern fest, dass die Infektion in mehreren Fällen von infizierten Routern ausging.

Die hinter Slingshot stehende Gruppe hatte anscheinend die Router mit einer schädlichen Dynamic Link Library (DLL) kompromittiert, die zum Download anderer schädlicher Komponenten diente. Loggt sich ein Administrator zur Konfiguration des Routers ein, lädt dessen Management-Software schädliche Module auf den Administratorrechner und bringt sie dort zur Ausführung. Der ursprüngliche Infektionsweg der Router selbst bleibt bislang allerdings unklar.

Nach der Infektion lädt Slingshot mehrere Module auf die Geräte seiner Opfer. Dazu gehören auch «Cahnadr» und «GollumApp». Die beiden Module sind miteinander verbunden und unterstützen sich gegenseitig bei der Sammlung von Informationen und deren Exfiltration sowie der möglichst langen Überdauerung auf den Rechnern.

Hauptzweck Cyberspionage

Der Hauptzweck von Slingshot scheint Cyberspionage zu sein. Unter anderem werden Screenshots, Tastatureingaben, Netzwerkdaten, Passwörter, USB-Verbindungen, weitere Desktop-Aktivitäten und Clipboard-Daten gesammelt, wobei der Kernel-Zugang den Zugriff auf jede Art von Daten ermöglicht.

Die Advanced Persistent Threat (APT) verfügt über zahlreiche Techniken, um sich einer Erkennung zu widersetzen. Alle Zeichenketten in den Modulen sind verschlüsselt, und die Systemdienste werden direkt aufgerufen, um Sicherheitslösungen keine Anhaltspunkte zu bieten. Hinzu kommen etliche Anti-Debugging-Techniken; auch wird vor der Auswahl eines Prozesses zur Injizierung überprüft, welche Sicherheitslösungen installiert sind.