Schatten-IT gestern und heute

Gründe für eine Schatten-IT

Eine anonyme Umfrage unter Mitarbeitenden aller Hierarchiestufen zufällig ausgewählter deutscher Unternehmen belegen, dass solche Schatten-ITs weit häufiger und umfangreicher sind, als viele Unternehmen es vermuten:

- 75 % aller IT-Experten der Unternehmen vermuten, ein Schatten-IT-Problem zu haben

- Nur 8 % der CIO glauben, die Schatten-IT ihres Unternehmens zu kennen

- Bei Stichproben wurden bis zu 52 Schatten-IT-Instanzen pro Unternehmen gefunden

- 24 % aller Mitarbeitenden halten ihre geschäftliche IT-Ausstattung für nicht geeignet, um ihre Arbeit effizient erledigen zu können

- 77 % der Fachbereichsleiter meinen, dass die Arbeit ihrer Teams ohne selbst beschaffte IT-Services leiden würde

- 39 % der befragten Firmen melden Datenverluste durch Schatten-IT

24 % aller Mitarbeitenden halten ihre geschäftliche IT-Ausstattung für nicht geeignet, um ihre Arbeit effizient erledigen zu können

Quelle: Shutterstock/PeopleImages.com - Yuri A

Dramatische Folgen möglich

Doch was passiert, wenn ein SaaS für Stunden, Tage oder vielleicht sogar gar nicht mehr verfügbar ist? Was passiert mit unternehmensinternen E-Mail-Wechseln oder in der Cloud gespeicherten Datensätzen? Wichtige Arbeitsschritte können nicht mehr durchgeführt werden, wenn die technische Unterstützung mitsamt der Daten plötzlich wegbricht. Ein weiteres Risiko sind fehlende Backup- und Recovery-Konzepte für SaaS-basierte Systeme, weil sie in den Cloud-Services oft gar nicht enthalten sind.

Hinzu gesellt sich die Gefahr von Hackerangriffen auf unzureichend geschützte Server in den Rechenzentren, auf denen die SaaS-Applikationen laufen. Die tatsächlich vorhandenen, aber zunächst nicht bekannten Risiken treten meist erst dann zutage, wenn eine Applikation nicht mehr läuft oder sogar Erpresserschreiben im Unternehmen eintreffen. Doch dann ist es zu spät – und die Folgen nur schwierig und schon gar nicht schnell zu beseitigen. Dies kostet nicht nur viel Zeit und Geld, sondern schadet der Reputation der Firma.

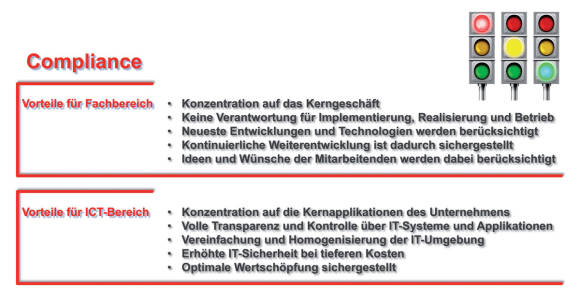

Hohe Compliance erforderlich

Erst mit der Standardisierung von ICT-Dienstleistungen mit klaren Definitionen von Abläufen und Zuständigkeiten sowie mit lückenloser Aufzeichnung des Datenverkehrs im Unternehmen wird schwierig bis unmöglich, an der offiziellen IT-Abteilung vorbei eigene Systeme und Anwendungen zu beschaffen. Noch besser ist ein Miteinander statt eines Gegeneinanders. Regelmässige Umfragen zur Zufriedenheit mit den ICT-Dienstleitungen und dem Arbeitsplatz sowie zu gewünschten Applikationen schaffen Vertrauen und erhöhen die Compliance (= die Einhaltung von Bestimmungen und Regeln zum Schutz der Firmen-IT).

Schatten-IT erkennen und beseitigen

Quelle: Rüdiger Sellin

Vorteile einer hohen Compliance

Quelle: Rüdiger Sellin