Software Asset Management

30.01.2024, 08:42 Uhr

Schatten-IT gestern und heute

Besonders KMU oder kleinere Grossunternehmen sind oft von Datenmissbrauch oder einer Schatten-IT betroffen. Beim Fehlen einer gut organisierten IT-Fachabteilung oder bei Auslagerung an externe Partner haben die Mitarbeitenden alle Freiheiten – und nutzen diese aus.

75 % der IT-Experten vermuten, ein Schatten-IT-Problem zu haben. Aber nur 8 % der CIO glauben, die Schatten-IT ihres Unternehmens auch zu kennen.

(Quelle: Shutterstock/chainarong06)

Die Informations- und Kommunikationstechnik (engl. ICT) erlangte bereits in den 1960er-Jahren grosse Bedeutung. Praktisch alle Grossfirmen und grössere Ämter betrieben eigene Rechenzentren mit Grossrechnern. Oft stammten sie von nur einem Hersteller, der dann auch gleich Monitore, Bedienungskonsolen und Kommunikationsnetze lieferte – gut für den Hersteller, schlecht für die Kunden. Letztere waren damit diesem einen Hersteller ausgeliefert, der entsprechend hohe Tarife verrechnete. Zwar kamen im Laufe der Jahrzehnte weitere Hersteller hinzu, die sich jedoch eher in Nischen oder nur auf einem Kontinent bewegten.

Informatik-Studium erst ab 1981

Die wachsende komplexitätbedingte, dass praktisch jedes Unternehmen eine eigene IT-Abteilung oder zumindest einen IT-Verantwortlichen hatte, in KMU oft in Personalunion der Finanzverantwortliche. Den Beruf des Informatikers oder Studiengänge gab es bislang nicht, sodass die Sparte mehr oder weniger von «Quereinsteigern» wie Elektronikern oder El.- und Masch.-Ingenieuren gemanagt wurde. Man lernte voneinander und unterstützte sich in den IT-Teams.

1981 gründeten Carl A. Zehnder, Niklaus Wirth (der 1970 die Programmiersprache Pascal entwickelte), Jürg Nievergelt und Peter Läuchli an der ETH Zürich (ETHZ) die Abteilung für Informatik (Abteilung IIIC). Dies war die erste Neugründung einer ETHZ-Abteilung seit Gründung der Fakultät Elektrotechnik im Jahre 1935. Dem neuen Studiengang «Informatikingenieur» traten im ersten Jahr über 100 Studierende bei.

Schatten-IT – eine unterschätzte Gefahr

Quelle: Rüdiger Sellin

Zunehmende Abhängigkeit

Die zunehmende Bedeutung von IT- und Netzinfrastrukturen bringen bis heute immer neue Anbieter auf den Markt, besonders für KMU, die in der Regel über deutlich weniger ICT-Know-how verfügen als Grossfirmen mit ihren oftmals aufgeblähten IT-Abteilungen. Leider sind es nicht immer seriöse Firmen, die ihre Dienstleistungen anbieten. Während sich in Grossfirmen eine zentrale Organisationseinheit um Abläufe von HW- und SW-Bestellungen und dem Unterhalt der IT-Infrastruktur kümmert, ist der Freiheitsgrad und damit das potenzielle Sicherheitsrisiko in kleineren Unternehmen deutlich grösser.

“Viele Mitarbeitende sind sich nicht bewusst, was es bedeutet, über öffentliche Netzverbindungen auf einen Geschäftsrechner zuzugreifen„

Rüdiger Sellin

Zahlreiche Beispiele der letzten fünf Jahre zeigten nämlich, dass gerade KMU im Visier von böswilligen Angriffen stehen, da sie meist weitaus weniger gut geschützt sind als Grossunternehmen. Hier wie dort hat ein Datenklau jedoch dramatische Folgen. Wenn betriebsinterne Daten gestohlen oder auch nur manipuliert werden, entsteht oft ein grosser Schaden, sei es durch Know-how-Verlust, Offenlegung interner Kalkulationen, Finanzzahlen, Mitarbeiter- und Kundendaten etc.

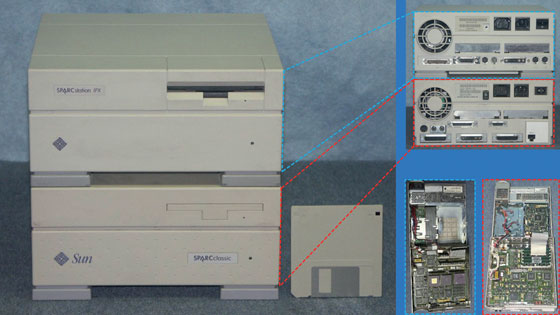

Rechner-Evolution ab den 1980ern

Noch immer arbeiteten zahlreiche Grossrechner im Hintergrund, meist pro Applikation ein eigener Server. Die Verbindungen vom Client (PC) zum Server (Grossrechner) stellten Local Area Networks (LANs) her, die – wen überrascht es – von den Herstellern selbst stammten, z.B. DECnet und IBM SNA. Ähnlich wie bei den Applikationen passte nichts zusammen, wenn man Geräte zweier Hersteller aneinander anschliessen wollte. Bald setzte sich jedoch Ethernet als Standard durch und wurde seither ausgebaut. Ende der 1980er-Jahre weichte die verkrustete Struktur und Abhängigkeit dank kleinerer, flexibler Rechnerstrukturen auf. Workstations (z.B. von Sun Microsystems) boten deutlich mehr Prozessorleistung, RAM und Sicherheit als ein gewöhnlicher PC bei trotzdem kompakten Massen. So sprach Sun bei den Modellen SPARC IPX und Classic von einem «Lunchbox-Gehäuse» – es passte auf jeden Schreibtisch.

Sun nutzte das Betriebssystem (engl. OS) Solaris, das dem frei zugänglichen OS UNIX basierte. Davon wurden seither zahlreiche weitere «Open Source»-OS abgeleitet, so das berühmte Android von Google, ohne das die meisten Smartphones gar nicht laufen würden. Der einstige Revolutionär Sun wurde übrigens 2010 vom Datenbankhersteller Oracle für 6 Mia. $ übernommen.

IT-Sicherheit an erster Stelle

An vorderster Stelle steht somit die Sicherheit der ICT-Infrastruktur, die es physisch (durch bauliche Massnahmen) und logisch (durch vollständig überwachte und gesicherte Zugriffe) zu schützen gilt. Diesem Thema ist eine hohe Aufmerksamkeit zu widmen, was besonders in Fremdbranchen oft schwierig ist, da es IT-Security nicht umsonst gibt. Es gilt aber auch, die Mitarbeitenden zu sensibilisieren. Denn viele Mitarbeitende sind sich zudem nicht bewusst, was es bedeutet, über öffentliche Netzverbindungen auf einen Geschäftsrechner zuzugreifen.

Während der Corona-Pandemie erhielt dieses Thema aber eine grössere Bedeutung, weil die Mitarbeitenden nicht mehr aus der geschützten Umgebung Ihres Arbeitgebers, sondern von daheim auf Unternehmensserver zugriffen. Für Mitarbeitende der ICT-Branche ist dies selbstverständlich, für praktisch alle anderen Branchen jedoch nicht, wo andere Themen im Fokus stehen. Hier ist das Management gefordert, die Mitarbeitenden zu informieren und gezielt zu lenken, damit Super-GAUs ausbleiben.

Die Gefahr droht von innen

So müssen Mitarbeitende von Grossunternehmen in der Regel eine IT-Vereinbarung unterzeichnen, die genau vorgibt, was erlaubt und was sanktioniert oder sogar strafrechtlich verfolgt wird. Trotzdem stellt man immer wieder eine gewisse Naivität im Umgang mit IT-Mitteln des Arbeitgebers fest, was schnell zum Fiasko führen kann. Besonders in Grossfirmen gab es in den letzten 20 Jahren durchaus nicht selten ein böses Erwachen, wenn eine fristlose Kündigung fällig war. Dabei passiert es bisweilen, dass wichtige Daten aus Frust gelöscht oder manipuliert werden.

Zudem sind Fällen bekannt, bei denen Mitarbeitende z.B. Kundendaten bewusst an Dritte weiterverkauft (Firmenspionage) oder Patente und Eigenentwicklungen weitergaben – notabene gegen Bezahlung. Innovative Firmen mit vielen Neuentwicklungen stehen die Firmen besonders in der Gefahr, ihr Know-how oder Kunden an Mitbewerber zu verlieren. Davor schützen auch entsprechende Passagen in den Arbeitsverträgen oft nicht.

Das Cloud-Computing hat einen weiteren Puzzle-Stein in dieses komplexe Bild eingefügt. Während bis vor nicht allzu langer Zeit z.B. russische Privatfirmen ihre Daten gerne auf Schweizer Datenserver speicherten, scheint umgekehrt viele Schweizer Firmen der Speicherort ihrer wertvollen Daten nicht besonders zu interessieren, was naiv ist und fahrlässig sein kann.

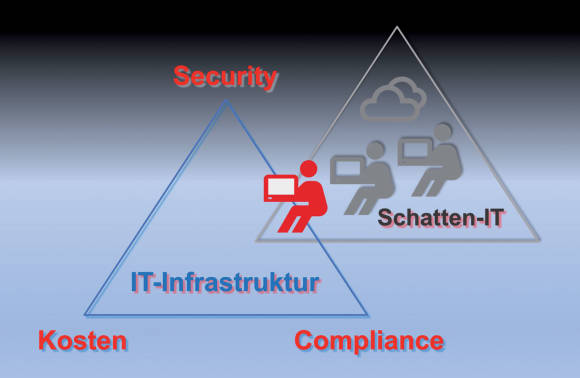

Software Asset Management (SAM)

Ein Softwarelizenzmanagement (engl. Software Asset Management, SAM) umfasst alle notwendigen Prozesse und Infrastrukturen, um die Investitionen in Unternehmenssoftware in jeder Phase ihres Lebenszyklus zu planen, zu steuern und zu schützen. Die entsprechenden SAM-Tools unterstützen die Automatisierung von Aufgaben, etwa bei der Erstellung und Einhaltung von Lizenznutzungsrechten unabhängiger Softwareanbieter. Sie sind erkennen und vermindern Softwarerisiken und optimieren die Ausgaben für die Unternehmens-IT.

SAM-Tools bieten eine gründliche Analyse der Software-Assets, indem sie Software-Lizenzberechtigungen entschlüsseln, die Erfassung von Software-Verbrauchsdaten automatisieren, die effektiv erteilte SW-Lizenzen ermitteln sowie Update-Bedarf erkennen und steuern. Sie optimieren die gesamte Software-Bereitstellung und teilen Informationen mit anderen Tools und Interessengruppen.

Somit gewährleisten SAM-Tools die Compliance, senken die Software- und Lizenzierungskosten und vermindern die Komplexität des IT-Betriebes. Richtig eingesetzt vermindert SAM aber auch die Gefahr einer Schatten-IT, indem sie Anreize dafür vermindert und Hürden aufbaut, um sie überhaupt aufzubauen. Denn wenn jeder macht, was er will und alle machen mit, so kommt es am Ende nie gut.

Beispiele aus Forschung

Noch bis in die tiefen 1990er hinein waren die ICT-Strukturen weit weniger komplex und noch verständlicher. In der Forschung oder universitären Umgebungen war es oft üblich, dass die Mitarbeitenden ihre ICT neben Ihrem Job selbst aufbauten und unterhielten. Solange ein Budget vorhanden war und die Infrastruktur flüssig lief, bestand auch seitens des Managements kein Anlass zur Klage. Wenn eine SW fehlte, beschaffte und installierte man sie einfach selbst.

Dies hatte den Vorteil, dass jeder Mitarbeitende genau die HW und SW auf seinem Schreibtisch hatte, die er/sie auch benötigte – und dies ohne grossen Bestellkrieg oder zentrale Überwachung durch zentrale Stellen. So lag es nahe, selbst Lösungen zu erstellen und zu betreiben. Dies funktionierte jahrelang gut und fast alle waren zufrieden damit. Problematisch wurde es meistens dann, wenn elektronische Informationen untereinander ausgetauscht werden mussten.

Die neue «Unternehmenskultur»

Ab diesem Zeitpunkt wurde praktisch alles zentralisiert beschafft und vereinheitlicht, besonders in grösseren Firmen und Verwaltungen. Durch das stürmische Wachsen der Datenmengen wird es jedoch nicht gerade leichter, jederzeit den vollständigen Überblick zu behalten. Besonders in grösseren Firmen stehen die ICT-Verantwortlichen unter Erwartungs- und Kostendruck. In heutigen Grossfirmen mit anonymen Grossraumbüros kennen die Benutzer ihre ICT-Kollegen meist gar nicht, die bisweilen auf einer ganz anderen Flughöhe unterwegs sind als die Benutzer, fachlich wie sprachlich.

Das Frustpotential ist daher gross und der Wille zur Selbsthilfe ebenso. Wenn die IT das Erwartete oder das für die Arbeit Nötige nicht liefern kann, liegt es nahe, sich selbst zu helfen, also die gewünschte Applikation einfach und schnell aus der Cloud zu beziehen. Hier spricht man dann von Software-as-a-Service (SaaS). Dazu genügen neben einem gewissen IT-Know-how ein Budget sowie eine leistungsfähige Internetverbindung. Die zentrale IT-Abteilung weiss in der Regel nichts davon oder toleriert es sogar, um kein Spielverderber zu sein und nicht noch weiter ins Abseits zu geraten.

“Ein weiteres Risiko sind fehlende Backup-Konzepte Saas-basierte Systeme„

Rüdiger Sellin

Gründe für eine Schatten-IT

Eine anonyme Umfrage unter Mitarbeitenden aller Hierarchiestufen zufällig ausgewählter deutscher Unternehmen belegen, dass solche Schatten-ITs weit häufiger und umfangreicher sind, als viele Unternehmen es vermuten:

- 75 % aller IT-Experten der Unternehmen vermuten, ein Schatten-IT-Problem zu haben

- Nur 8 % der CIO glauben, die Schatten-IT ihres Unternehmens zu kennen

- Bei Stichproben wurden bis zu 52 Schatten-IT-Instanzen pro Unternehmen gefunden

- 24 % aller Mitarbeitenden halten ihre geschäftliche IT-Ausstattung für nicht geeignet, um ihre Arbeit effizient erledigen zu können

- 77 % der Fachbereichsleiter meinen, dass die Arbeit ihrer Teams ohne selbst beschaffte IT-Services leiden würde

- 39 % der befragten Firmen melden Datenverluste durch Schatten-IT

24 % aller Mitarbeitenden halten ihre geschäftliche IT-Ausstattung für nicht geeignet, um ihre Arbeit effizient erledigen zu können

Quelle: Shutterstock/PeopleImages.com - Yuri A

Dramatische Folgen möglich

Doch was passiert, wenn ein SaaS für Stunden, Tage oder vielleicht sogar gar nicht mehr verfügbar ist? Was passiert mit unternehmensinternen E-Mail-Wechseln oder in der Cloud gespeicherten Datensätzen? Wichtige Arbeitsschritte können nicht mehr durchgeführt werden, wenn die technische Unterstützung mitsamt der Daten plötzlich wegbricht. Ein weiteres Risiko sind fehlende Backup- und Recovery-Konzepte für SaaS-basierte Systeme, weil sie in den Cloud-Services oft gar nicht enthalten sind.

Hinzu gesellt sich die Gefahr von Hackerangriffen auf unzureichend geschützte Server in den Rechenzentren, auf denen die SaaS-Applikationen laufen. Die tatsächlich vorhandenen, aber zunächst nicht bekannten Risiken treten meist erst dann zutage, wenn eine Applikation nicht mehr läuft oder sogar Erpresserschreiben im Unternehmen eintreffen. Doch dann ist es zu spät – und die Folgen nur schwierig und schon gar nicht schnell zu beseitigen. Dies kostet nicht nur viel Zeit und Geld, sondern schadet der Reputation der Firma.

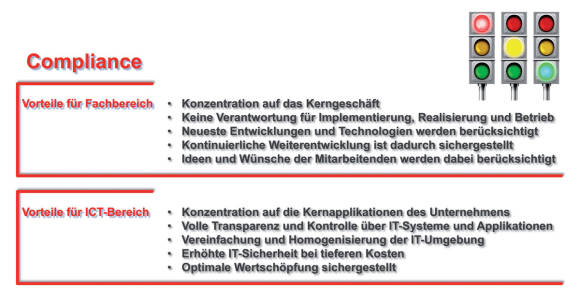

Hohe Compliance erforderlich

Erst mit der Standardisierung von ICT-Dienstleistungen mit klaren Definitionen von Abläufen und Zuständigkeiten sowie mit lückenloser Aufzeichnung des Datenverkehrs im Unternehmen wird schwierig bis unmöglich, an der offiziellen IT-Abteilung vorbei eigene Systeme und Anwendungen zu beschaffen. Noch besser ist ein Miteinander statt eines Gegeneinanders. Regelmässige Umfragen zur Zufriedenheit mit den ICT-Dienstleitungen und dem Arbeitsplatz sowie zu gewünschten Applikationen schaffen Vertrauen und erhöhen die Compliance (= die Einhaltung von Bestimmungen und Regeln zum Schutz der Firmen-IT).

Schatten-IT erkennen und beseitigen

Quelle: Rüdiger Sellin

Vorteile einer hohen Compliance

Quelle: Rüdiger Sellin