Datenschutz in Public Clouds

08.11.2018, 07:00 Uhr

Cloud-Dienste für DSGVO-Compliance und Security

Daten in der Cloud erfordern einen besonderen Schutz, nicht zuletzt wegen der DSGVO. Gerade bei Verwendung einer Public Cloud müssen Unternehmen spezielle Lösungen finden.

Der Schutz von Daten in der Cloud mag gesetzlich vorgeschrieben sein, er wird jedoch nicht praktiziert. Zu dieser verblüffenden Erkenntnis kommt das Ponemon Institute in einer Studie im Auftrag des Sicherheitsanbieters Gemalto («The 2018 Global Cloud Data Security Study»).

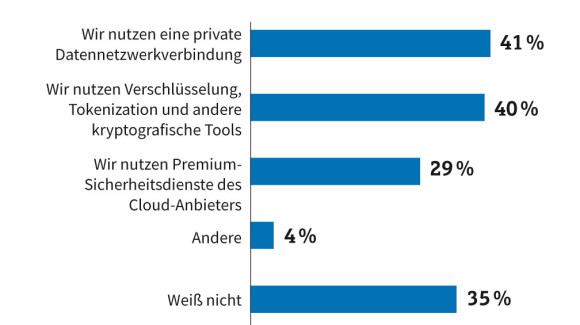

Unternehmen haben demnach immer noch erschreckend wenig Massnahmen zur Sicherung ihrer Clouds ergriffen. Nur 40 Prozent der Befragten verwenden in der Cloud Werkzeuge zum Zweck der Daten- oder Transportverschlüsselung oder der Token-Validierung. Und nur 41 Prozent nutzen eine private Netzwerkverbindung für die Zugriffe auf eine Public Cloud. Noch schlimmer: Mehr als jedem dritten der befragten IT-Experten sind diese Sicherheits-Tools nicht näher bekannt. Dabei nutzen mittlerweile rund 97 Prozent aller Firmen Cloud-Dienste aktiv, wie der Sicherheitsspezialist McAfee in einer aktuellen Umfrage herausgefunden hat. 83 Prozent der Firmen speichern sogar sensible Daten in der Public Cloud.

Probleme werden ignoriert

Viele dieser Unternehmen setzen dabei unwissentlich sensible Daten und Workloads aufs Spiel. Denn in der Public Cloud lassen sich folgenschwere Sicherheitslücken oft auf scheinbar harmlose Umstände oder cloudspezifische Verwundbarkeiten zurückführen. Zahlreiche Beispiele schwerwiegender Sicherheitspannen bei renommierten Unternehmen machen dies deutlich, beispielsweise im Fall von Tesla und einer Cryptomining-Attacke auf AWS im Februar 2018.

Zu ähnlichen Erkenntnissen kommt die Netwrix Corporation, Anbieter einer Plattform zur Analyse von Datenschutzrisiken und von Anomalien im Nutzerverhalten. Laut Netwrix speichern 88 Prozent der Firmen weltweit unternehmenskritische Geschäftsdaten in der Cloud. Bei diesen Daten handele es sich meist um Informationen zu den eigenen Kunden und Mitarbeitern, um sensible Daten aus dem Finanzwesen, zum geistigen Eigentum und anderen ähnlich heiklen Interna.

Und die Mehrheit der von Netwrix befragten Firmen beabsichtigt, in Zukunft noch wesentlich mehr sensible Daten als bislang in der Cloud vorzuhalten. Nur noch knapp 12 Prozent erscheint die Cloud dafür als grundsätzlich ungeeignet.

Geteilte Verantwortung

Sicherheitspannen in der Cloud sind dementsprechend keine Seltenheit. Im vergangenen Jahr wuchs die Anzahl von Cryptojacking-Attacken gegen Cloud-Umgebungen um astronomische 8500 Prozent, berichtet Symantec. Und alle Formen von Cyberattacken gegen Microsoft Azure zusammengenommen - die einzige Cloud, die sich dazu äussert - legten im Jahr 2016 um 300 Prozent zu.

Doch wer ist schuld an Sicherheitsvorfällen in der Cloud? Die Unternehmen schreiben die Verantwortung dafür laut Netwrix zu 39 Prozent der eigenen IT, zu 33 Prozent den firmeninternen Nutzern und ebenfalls zu 33 Prozent den Cloud-Dienstleistern zu.

Das Forschungsinstitut Gartner wiederum orakelt, dass die Ursache für Sicherheitsverletzungen in der Cloud spätestens 2020 zu mindestens 99 Prozent bei den cloudnutzenden Unternehmen liegt. Deshalb haben die Cloud-Anbieter in den vergangenen Monaten die Sicherheitsschrauben weiter angezogen. Die führenden Cloud-Anbieter geben den Unternehmen neuerdings einige leistungsstarke Instrumente der DSGVO-Compliance in Form von spezialisierten Cloud-Diensten an die Hand. Der Ball liegt jetzt also beim Kunden.

Die ihrerseits geben zu, dass sie sich mit der Cloud-Sicherheit schwertun. Laut Ponemon Institute halten drei von vier befragten IT-Fachkräften die Einhaltung gesetzlicher Vorschriften zum sicheren Umgang mit personenbezogenen Daten (sprich: DSGVO/GDPR) in der Cloud für weitaus komplexer als in On-Premise-Umgebungen.

Aussitzen lässt sich das Problem leider nicht. Denn in der McAfee-Studie hat bereits einer von vier Befragten in der Public Cloud selbst schon einmal einen Datendiebstahl erlitten. Und jedes fünfte Unternehmen hat eigenen Aussagen zufolge bereits eine «raffinierte» Attacke auf die eigene Public-Cloud-Infrastruktur erlebt. Angesichts der drakonischen Strafen bei einem Verstoss gegen die DSGVO setzt das Unternehmen, die sich nicht ausreichend um die Cloud-Sicherheit kümmern, einem ernsthaften Geschäftsrisiko aus.

Am Geld liegt es offenbar nicht, dass die Cloud-Sicherheit noch nicht so gut ist wie sie sein müsste. Denn Massnahmen zum Schutz der unternehmenseigenen Daten in Public Clouds verschlingen jetzt schon durchschnittlich 27 Prozent des Sicherheitsbudgets eines Unternehmens, berichtet McAfee. Im Lauf des kommenden Jahres soll dieser Anteil sogar auf 37 Prozent steigen. Und auch die Gesamtsumme aller Ausgaben für Cybersicherheit, die Gartner für 2018 auf 96 Milliarden Dollar beziffert, sollte eigentlich ausreichen. Zum Vergleich: Ponemon setzt den durchschnittlichen Schaden einer Cyberattacke gegen ein Unternehmen bei 5 Millionen Dollar an.

Risiken in der Public Cloud

Viele Firmen nehmen die Gefahren offensichtlich nicht ernst genug. Einige von ihnen scheinen zum Beispiel der Überzeugung zu sein, ein Cloud-Backup böte bereits genügend Schutz vor der Datenvernichtung durch Ransomware (Erpresser-Malware). Josh Mayfield, Direktor der Sicherheitsfirma FireMon, hält das für einen Irrglauben, da Ransomware auch Cloud-Backups verseuchen könne. Eine häufige Ursache seien Konfigurationsfehler von S3-Buckets auf AWS durch den Kunden. AWS habe «mühsam», so Mayfield, «so robuste Sicherheitskontrollen wie in einer Public Cloud nur möglich» geschaffen, nur damit AWS-Nutzer diese Mechanismen konsequent ignorierten.

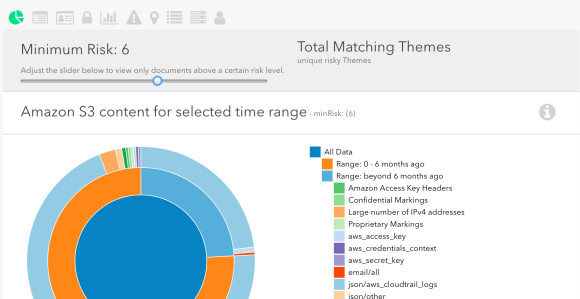

Unternehmen sollten indessen gewarnt sein, denn das Szenario eines grösseren Datendiebstahls aufgrund fehlkonfigurierter S3-Buckets bei AWS hat sich schon mehrfach abgespielt, etwa bei Firmen wie dem Datenanalyse-Spezialisten Alteryx und dem US-Telekommunikationsanbieter Verizon. Alteryx hatte im Oktober 2017 rund 3,5 Milliarden Datensätze der US-Kreditauskunftei Experian in einem falsch konfigurierten S3-Bucket an die Öffentlichkeit durchsickern lassen. Dabei liessen sich Konfigurationsfehler dieser Art mit dem Sicherheitsdienst AWS Trusted Advisor in wenigen Sekunden aufspüren.

“„Unternehmen sollten potenzielle Cloud-Lösungen - zusätzlich zur Beurteilung ihrer Funktionalitäten - auf Mechanismen zur Risikobeurteilung hin evaluieren.“„

Eine neuartige Risikokategorie stellen kritische Infrastrukturen sowie andere cyberphysische Systeme dar - insbesondere solche, die zur Entscheidungsfindung auf Daten oder KI-Dienste aus der Cloud vertrauen und/oder dort ihre Messwerte ablegen. Die steigende Frequenz von Attacken auf diese Daten bereitet vielen Sicherheitsfirmen sorgen. ESET etwa weist darauf hin, dass Sicherheitsforscher und Unternehmen gleichermassen mit der Notwendigkeit, solche Anlagen zu schützen, in der täglichen Praxis noch grösstenteils völliges Neuland betreten.

Angesichts dieser Situation empfiehlt Reto Häni, Leiter Cybersicherheit bei PwC Schweiz: «Unternehmen sollten potenzielle Cloud-Lösungen - zusätzlich zur Beurteilung ihrer Funktionalitäten - auf die zur Verfügung stehenden Mechanismen zur Risikobeurteilung hin evaluieren.» Dabei sollten sie nicht nur auf traditionelle Compliance-Zertifizierungen achten. Ebenso gelte es zu überprüfen, ob der Zugriff auf ein Kontrollsystem möglich ist und ob der Cloud-Service über Schnittstellen zum Audit verfügt. Und es sei besonders zu beachten, ob «eine GDPR-Compliance der Cloud-Plattform gegeben ist und ob die Lösung darüber hinaus auch bei der GDPR-Compliance unterstützt – beispielsweise indem Möglichkeiten zur Data Exploration bestehen, um datenschutzrelevante Informationen zu identifizieren». Letzteres sei unter anderem für das sogenannte Auskunftsrecht zentral, betont der Sicherheitsexperte.

AWS und Azure

Amazon für AWS und Microsoft für Azure haben im Lauf der Jahre beachtliche Ressourcen in die Entwicklung eigener Sicherheitsfunktionen investiert. Inzwischen haben sie diese Services im Rahmen ihrer Compliance-Initiativen um APIs erweitert und auf die DSGVO ausgelegt. Die wichtigsten stellen die folgenden Abschnitte vor.

Identitäts- und Zugriffsverwaltung: Die Kontrolle von Benutzerzugriffen auf Service-APIs und Cloud-Ressourcen hat eine zentrale Bedeutung für die Gewährleistung der Cybersicherheit in Public Clouds und ist grundlegend für DSGVO-Konformität. Amazon AWS und Microsoft Azure haben diese Herausforderung unterschiedlich gelöst. Bei Amazon dient zur Verwaltung von Benutzern und Gruppen ein Dienst namens IAM (Identity and Access Management). IAM respektiert auch die sogenannten föderierten Identitäten anderer Anbieter, darunter Microsoft Active Directory (nicht jedoch Azure Active Directory) und ermöglicht so die Integration der Cloud-Infrastruktur mit anderen Bereichen der Unternehmens-IT.

Für das Identity Management auf Microsoft Azure zeichnet das Azure Active Directory verantwortlich, Microsofts allumfassendes Identitäts- und Zugriffsverwaltungssystem für die Azure-Cloud. Microsoft Active Directory ist demgegenüber für vergleichbare Aufgaben nur auf Systemebene zuständig.

AWS und Azure unterstützen gleichermassen Features wie detaillierte Zugriffssteuerung, Zwangsrotation von Anmeldeinformationen und Multifaktor-Authentifizierung (MFA). Laut Microsoft führt Azure Active Directory jeden Monat 300 Milliarden Benutzerauthentifizierungen aus; für AWS liegen vergleichbare Zahlen nicht vor.

Zugangsschlüssel: Passwörter sind im Cloud-Zeitalter längst Schlüsselpaaren und sogenannten Secrets gewichen. Zur sicheren Verwaltung dieser Informationen in der Cloud bietet Amazon die Dienste AWS KMS (Key Management Service) sowie in der Premium-Variante AWS CloudHSM und AWS Secrets Manager (für die Sicherung geheimer Zugangsdaten zu Diensten wie Datenbanksystemen). Auf Azure kümmert sich um all diese Aufgaben der Dienst Azure Key Vault.

Dienst- und Ressourcen-Isolierung: Die gemeinsame Nutzung von Cloud-Ressourcen mit anderen Cloud-Nutzern stellt ein Risiko dar. Cloud-Dienstleister offerieren deshalb Unternehmen optional ein Mehr an Dienst- und Ressourcen-Isolierung, üblicherweise gegen einen (schmerzhaften) Aufpreis, für den man als Gegenleistung allerdings einen besseren Schutz und/oder eine erhöhte Performance erhält. Dedizierte Server-Instanzen auf AWS und Azure sind beispielsweise immun gegen CPU-Cache-Attacken – Angriffe auf die Unternehmens-IT, die von benachbarten Cloud-Instanzen ausgehen. Zur Gewährleistung der Netzwerk-Isolation bietet AWS die Dienste VPC (Virtual Private Cloud) sowie AWS Direct Connect und AWS PrivateLink; auf Azure heissen die Entsprechungen Virtual Network (für virtuelle Dienst-Isolierung) und ExpressRoute (zur Bereitstellung privater Konnektivität).

Ereignisüberwachung: Die Protokollierung von Cloud-Ereignissen ist eine wichtige Voraussetzung für die kontinuierliche Überwachung der Compliance und eine eventuelle Ursachenforschung nach einem Sicherheitsvorfall. Auf AWS sind für diese Aufgabe unter anderem die Dienste CloudWatch und CloudTrail verantwortlich. Benutzern der Microsoft-Cloud stehen hierfür unter anderem Lösungen wie Azure Monitor und Azure Application Insights zur Verfügung.

Automatisierte Kontrollen: Automatisierte Sicherheitskontrollen und Frühwarnsysteme können die Infrastruktur auf Konfigurationsfehler hin überprüfen (AWS Trusted Advisor und Azure Advisor) beziehungsweise laufenden Anwendungen im Hinblick auf mögliche Verwundbarkeiten auf den Zahn fühlen (AWS Inspector und Azure Security Center).

Mit dem Dienst AWS Config bekommen AWS-Nutzer zudem die Möglichkeit, Richtlinien zur Bereitstellung von AWS-Ressourcen festzulegen und die Einhaltung dieser Vorgaben kontinuierlich zu überwachen (AWS Config rules). So lässt sich etwa sicherstellen, dass Fachabteilungen nur verschlüsselte EBS-Volumes (Elastic Block Store) verwenden dürfen und die Cloud alle relevanten Ereignisse protokolliert.

Frühwarnsysteme und Audit-Dienste: Mit Amazon GuardDuty, einem verwalteten Dienst für die intelligente Erkennung dynamischer Bedrohungen, kontert der Anbieter die Popularität von Microsofts Azure-Advanced-Threat-Protection-Diensten. Microsoft Azure Advanced Threat Protection (ATP, ursprünglich Azure Active Directory Identity Protection) schützt hybride Umgebungen gegen fortgeschrittene Cyberattacken und böswillige Insider. Beide Dienste können die Cloud-Ressourcen des Unternehmens kontinuierlich auf bösartiges oder unautorisiertes Verhalten hin überprüfen.

Datenverschlüsselung: Ein grosses Thema für Public Clouds ist die Datenverschlüsselung im Ruhezustand. AWS-Nutzer können ihre Daten im Objektspeicher S3 sowie einzelne EBS-Volumes im Ruhezustand verschlüsselt aufbewahren, aber nur wenn sie explizit darauf bestehen. Im Gegensatz dazu punktet Microsoft durch das automatische Verschlüsseln aller Daten vor der Sicherung in Azure Storage (durch beliebige Dienste) mit dem Dienst Storage Service Encryption; hier kann der Cloud-Nutzer gar nichts falsch machen.

DSGVO-Konformität: AWS bezeichnet die eigenen Dienste allesamt als «GDPR-konform», überlässt die Details der Implementierung allerdings dem Kunden. Microsoft auf der anderen Seite fokussiert auf die Bereitstellung von Software-Lösungen fürs Compliance-Management rund um die GDPR. Unter dem Namen Compliance Manager stellt Microsoft Azure Unternehmen zum Beispiel ein Projektmanagement-Werkzeug zur Verfügung, das bei der ständigen Überprüfung und Einhaltung der Konformität mit geltenden Datenschutzrichtlinien hilft (https://servicetrust.microsoft.com).

Gemäss den Bestimmungen der DSGVO muss der Datenverantwortliche dem Datensubjekt, also dem Anwender, auf Anfrage seine Daten bereitstellen oder diese vernichten. Auf Azure lassen sich benutzergenerierte Daten mit dem Secu-rity & Compliance Center (SCC) exportieren. Den Export von Logs übernimmt der Azure-Dienst Data Log Export. Mit dem Azure Active Directory Admin Center kann ein Administrator ausserdem einzelne Personen samt ihren Daten aus Azure Active Directory und den zugehörigen Diensten dauerhaft entfernen. Wegen der Wahrung der Datenintegrität lassen sich diese Aufgaben für einige nicht näher spezifizierte personenbezogene Daten allerdings möglicherweise nicht vollständig ausführen, warnt Microsoft auf seiner Webseite.

Penetrationstests: Viele versteckte Sicherheitslücken und Konfigurationsfehler lassen sich durch Penetrationstests aufspüren. Doch anders als bei On-Premise-IT oder Private Clouds setzen solche Massnahmen, wenn eine Public Cloud einbezogen ist, die ausdrückliche Genehmigung des Cloud-Dienstleisters voraus. Liegt diese im Vorfeld nicht vor, droht dem Cloud-Nutzer die Kontoschliessung. In die Bresche springen können unter Umständen KI-gestützte Dienste zur automatischen Bedrohungserkennung.

KI-gestützte Compliance: «Wer personenbezogene Daten von EU-Bürgern handhabt, muss diese Daten wirklich gut verstehen», kommentiert Bill Shinn, Principal Security Solutions Architect bei AWS in Seattle, die Herausforderung durch die DSGVO für einen Cloud-Betreiber in Europa. Angesichts der Tatsache, dass verschiedene Arten von Daten (auch und gerade im Hinblick auf die DSGVO) in unterschiedliche Risikokategorien fallen, haben Amazon und Microsoft KI-gestützte Dienste für die Risikobewertung von Datenbeständen entwickelt: Azure Information Protection (AIP) und Amazon Macie.

Azure Information Protection hilft Benutzern bei der semantischen Annotation von Daten und setzt zum Schutz vertraulicher Informationen richtlinienbasierte Sicherheitsmassnahmen in Kraft. Amazon Macie nutzt maschinelles Lernen, um vertrauliche Daten, darunter personenbezogene im Sinne der DSGVO, automatisiert zu erkennen und zu klassifizieren und Schutzmassnahmen einzuleiten. Amazon Macie ist derzeit nur in den AWS-Zonen US-East und US-West verfügbar.

Sonderfall Microsoft

Vorteil EU: Microsoft gewährt europäischen Kunden besondere Garantien hinsichtliche der Datenhoheit.

Quelle: Microsoft

Microsoft Cloud Germany eingestellt, die nur gegen Aufpreis zu haben war und anders als die neuen Rechenzentren nicht mit einer vollständigen Feature-Parität zu Microsofts globalem Cloud-Netzwerk aufwarten konnte. Der Zeitplan sieht ein sukzessives Ausrollen der bislang fehlenden Features vor – beginnend mit Azure (ab dem vierten Quartal 2019) über Office 365 (Anfang 2020) bis Dynamics 365 (später im Jahr 2020).

Microsoft adressiert damit Kunden mit höchsten regulatorischen Anforderungen und beabsichtigt deshalb auch, die begehrte C5-Zertifizierung (Cloud Computing Compliance Controls Catalogue) in Deutschland zu beantragen. Die Dienste der Microsoft Cloud Deutschland stehen nur noch Bestandskunden zur Verfügung. Neue Kunden in Deutschland müssen sich in der Phase bis zur erstmaligen Verfügbarkeit der neuen Data-Center in Berlin und Frankfurt mit Azure-Diensten in anderen europäischen Ländern begnügen.

Fazit

Zur Gewährleistung der Sicherheit von Daten und Workloads in der Public Cloud müssen Unternehmen Lösungen finden. Für die Einhaltung der DSGVO-Konformität können sie cloud-spezifische Cybersicherheitsdienste in die Pflicht nehmen. Die Cloud-Grössen AWS und Microsoft haben die Vorarbeit dazu geleistet.