Cloud Security

08.06.2020, 07:03 Uhr

Sicher in die Wolke

Cloud Computing boomt. Umso wichtiger wird dabei auch die Sicherheit der Rechen- und Datenwolken. Somit rückt Cloud Security immer mehr in den Fokus von Anwenderunternehmen.

Wenn ein ICT-Bereich derzeit besonders boomt, dann ist es wohl Cloud Computing. Gemäss aktuellen Zahlen von Canalys sind die Ausgaben hierfür global 2019 auf 107,1 Milliarden US-Dollar gestiegen. Dies entspricht einem Wachstum gegenüber dem Vorjahr von 37,6 Prozent. Nicht zuletzt durch die Etablierung der Hyperscaler in der Schweiz, also der mächtigsten globalen Cloud-Anbieter AWS, Google und Microsoft, dürfte die Nutzung von Rechen- und Datenwolken hierzulande ebenfalls drastisch zunehmen. Hierbei reiben sich nicht nur die Anbieter und zugehörigen Dienstleister die Hände, auch Hacker wittern Morgenluft.

Dass Anwenderunternehmen in hohem Mass in der Cloud angreifbar sind, hat unlängst der Cloud-Security-Spezialist Netskope gezeigt. Eine Auswertung der Daten des eigenen «Threat Labs» ergab für 2019, dass 44 Prozent der bösartigen Bedrohungen Cloud-basiert sind. Dies ist umso attraktiver für Hacker, als Netskope davon ausgeht, dass 89 Prozent der Endanwender von Firmen in irgendeiner Form Cloud-Dienste in Anspruch nehmen.

Swiss-IT-Studie

Sicherheitsbewusste Schweizer IT-Verantwortliche

Dass IT-Security im Allgemeinen und Cloud Security im Besonderen auch bei Schweizer Anwenderfirmen ein Thema ist, zeigt die aktuelle Swiss-IT-Studie von Computerworld und IDC, bei der gut 300 IT-Verantwortliche aus Schweizer Unternehmen zu brennenden Themen befragt wurden. So beurteilten ganz allgemein bei der diesjährigen Umfrage 59,7 Prozent der Befragten die Gewährleistung der «IT-Security und der Compliance» als sehr wichtige Aufgabe der IT-Abteilung. Zum Vergleich: 2019 waren es nur 46,2 Prozent.

Zudem merken immer mehr Schweizer Firmen, dass die Möglichkeit, selbst angegriffen zu werden, sehr real geworden ist. Nur so lässt sich erklären, dass heuer 36,0 Prozent «Wiederherstellungs- und Notfallpläne nach Angriffen» zu ihren drei wichtigsten IT-Security-Themen rechnen. Im Vorjahr waren noch 29,4 Prozent der Befragten dieser Meinung.

Schliesslich zeigt die Swiss-IT-Studie, dass Cloud Security sehr ernst genommen wird. So nannten in der diesjährigen Untersuchung 59,0 Prozent (Vorjahr: 53,2 Prozent) der Befragten, dass sie auf die hohe Sicherheit des Rechenzentrums und den Datenschutz bei der Wahl eines Cloud-Providers besonderen Wert legen.

Damit zusammen hängt auch, dass noch mehr Studienteilnehmer ihre Daten gerne in Rechenzentren innerhalb der Landesgrenzen gespeichert wissen. Für 61,9 Prozent der befragten Entscheider ist der Schweizer Standort der Daten bei der Wahl eines Cloud-Anbieters ausschlaggebend. 52,4 Prozent beträgt der Referenzwert für 2019. Genau gleich viele, nämlich 55,8 Prozent der Befragten, nennen sowohl 2019 als auch 2020 die hohe Verfügbarkeit als bedeutendstes Kriterium bei der Auswahl eines Cloud-Anbieters.

Damit zusammen hängt auch, dass noch mehr Studienteilnehmer ihre Daten gerne in Rechenzentren innerhalb der Landesgrenzen gespeichert wissen. Für 61,9 Prozent der befragten Entscheider ist der Schweizer Standort der Daten bei der Wahl eines Cloud-Anbieters ausschlaggebend. 52,4 Prozent beträgt der Referenzwert für 2019. Genau gleich viele, nämlich 55,8 Prozent der Befragten, nennen sowohl 2019 als auch 2020 die hohe Verfügbarkeit als bedeutendstes Kriterium bei der Auswahl eines Cloud-Anbieters.

Populäre Online-Speicher besonders gefährdet

Besonders haben es die Angreifer dabei auf die populärsten Cloud-basierten Online-Speicher abgesehen. So nennt Netskope in seiner Studie «The Dark Side of the Cloud» folgende fünf Cloud-Apps als jene, in denen am

häufigsten Bedrohungen identifiziert wurden. Diese seien «Microsoft Office 365 OneDrive for Business», «Box», «Google Drive», «Microsoft Azure» ganz allgemein und «GitHub». Die Gefahr verschärft sich gemäss Netskope zudem, da gut ein Fünftel der Anwender Daten zwischen den Online-Applikationen hin- und herschiebt, also ein wichtiges Firmendokument von OneDrive in Google Drive verschiebt oder das File mit den Mitarbeitenden via Slack teilt.

häufigsten Bedrohungen identifiziert wurden. Diese seien «Microsoft Office 365 OneDrive for Business», «Box», «Google Drive», «Microsoft Azure» ganz allgemein und «GitHub». Die Gefahr verschärft sich gemäss Netskope zudem, da gut ein Fünftel der Anwender Daten zwischen den Online-Applikationen hin- und herschiebt, also ein wichtiges Firmendokument von OneDrive in Google Drive verschiebt oder das File mit den Mitarbeitenden via Slack teilt.

“Finger weg von Diensten, die keine Zwei- oder Multifaktor-Authentifizierung anbieten!„

Thomas Uhlemann, ESET

Offensichtlich werden diese bekannten Cloud-Dienste auch zunehmend für den Kontoklau missbraucht. Dies berichtet etwa Thomas Uhlemann, Security Specialist DACH bei ESET, gegenüber Computerworld. «Aktuell sehen wir die grösste Gefahr darin, dass Cyberkriminelle per Phishingmails die steigenden Nutzerzahlen an Cloud-Angeboten, wie etwa Office 365, ausnutzen wollen», berichtet er und präzisiert, dass dabei den Endanwendern gefälschte Login-Seiten präsentiert werden, um die echten Zugangsdaten der Nutzer abzufragen.

Uhlemann empfiehlt denn auch in diesem Zusammenhang, neben der konsequenten Verschlüsselung von in der Cloud gespeicherten Daten, die von den meisten dieser Dienste angebotene Zwei-Faktor-Authentifizierung auch zu nutzen, respektive in den entsprechenden Policies des Unternehmens vorzuschreiben. Handkehrum warnt er: «Finger weg von Diensten, die keine Zwei-Faktor- oder Multi-Faktor-Authentifizierung anbieten!»

Offene Datenkübel

Aber nicht nur bei den Endanwendern öffnen sich in Sachen Cloud Computing Einfallstore. Auch Entwickler und IT-Mitarbeiter geben den Hackern Angriffsflächen oder exponieren Daten. So sind die grössten Datenlecks der jüngsten Geschichte meist darauf zurückzuführen, dass grössere Datenmengen in Form von «Buckets» im AWS-Speicher S3 öffentlich abgelegt wurden. Diese Datenkübel werden zwar standardmässig als privat generiert, oft möchten aber Entwicklerteams die Speicher gemeinsam nutzen und veröffentlichen sie zu diesem Zweck. Wird danach vergessen, den Kübel wieder auf «privat» zu stellen, kann es zum Datenleck kommen.

Genau dies geschah offenbar den beiden US-Finanzinstituten Advantage und Argus. Dort hatte man im Zusammenhang mit einer Smartphone-App eine S3-Bucket offen gelassen. Das Ergebnis: Gut 425 Gigabyte an hochsensiblen Informationen standen Ende Dezember 2019 öffentlich zugänglich im Web. Fast 500'000 zum Teil hochsensible Dateien wie etwa Bankabrechnungen von Kunden waren so offen einsehbar.

Fehlkonfigurationen ohne Ende

Der Fall von Advantage und Argus zeigt deutlich, dass nicht die Cloud-Umgebung per se mehr oder weniger sicher ist als die hauseigene IT. Vielmehr sind es oft Fehler bei der Konfiguration von Online-Speichern und virtuellen Instanzen, die in der Cloud gelagerte und verarbeitete Daten gefährden. Und die damit verbundene Gefahr wird eher zunehmen als abnehmen, befürchtet das Marktforschungsunternehmen Gartner. Die Auguren gehen davon aus, dass bis 2025 sage und schreibe 99 Prozent aller Cloud-Security-Vorfälle auf Fehler der Kunden zurückzuführen seien.

“Der Einsatz von Kubernetes kann zu einem wahren Konfigurationsdurcheinander führen„

Zohar Alon, Check Point

Dass Fehlkonfigurationen grosse Datenklaus ermöglichen, beweist der Fall von Capital One, der im Sommer 2019 ruchbar wurde. Damals gelang es einer ehemaligen Mitarbeiterin von AWS, über eine falsch konfigurierte Web Application Firewall (WAF) auf die von AWS gehostete Infrastruktur des Finanzdienstleisters zuzugreifen, Daten abzusaugen und die Ausbeute voller Hackerstolz auf GitHub abzulegen.

Auch gemäss Zohar Alon, Leiter des Cloud-Geschäfts beim israelischen Cyber-Security-Experten Check Point, lauert die grösste Gefahr für Cloud-Umgebungen in der fehlerhaften Konfiguration entsprechender Anwendungen. «Diese werden nämlich zunehmend komplexer», gibt er im Gespräch mit Computerworld zu bedenken. Und Alon hat mit Kubernetes, einem System zur Bereitstellung von Container-Anwendungen, einen Hauptverdächtigen identifiziert. «Ein besonderer Faktor, der die Konfiguration verkompliziert, ist Kubernetes», berichtet er. Denn dessen Konfiguration sei sehr komplex. «Somit kann der Einsatz von Kubernetes zu einem wahren Konfigurationsdurcheinander führen, und zwar egal, ob in der öffentlichen Cloud betrieben oder im eigenen Unternehmen», meint Alon weiter. Ein Grund hierfür sei, dass Kubernetes hauptsächlich von den Entwicklern selbst installiert und betrieben werde und nicht von der IT-Abteilung der Unternehmen. «Dann sind die Standardkonfigurationen von Kubernetes nicht optimal und die Benutzeroberfläche nicht grafisch und daher sehr unübersichtlich», bekrittelt er weiter.

Einige «Best Practices»

Doch es gibt auch Lösungsansätze und Best Practices, die IT-Security-Experten empfehlen können. «Das Erstellen und Pflegen der Security Policies und Konfigurationen sollten automatisiert werden», meint etwa Boris Achermann, Head Cloud Workload Protection und CTO der in Bassersdorf beheimateten Ispin gegenüber Computerworld. Für diese Prozesse sei das Sammeln von Telemetriedaten und maschinelles Lernen für die Auswertung unerlässlich, fügt er an. «Damit lassen sich in kürzester Zeit präzise Policies synthetisieren», ist er überzeugt.

“Was Anwender nicht beeinflussen können, muss der Anbieter schützen„

Gabriel Kälin, Fortinet Schweiz

Gabriel Kälin, Systems Engineer bei Fortinet Schweiz, sieht das ähnlich: «Automatisierung hilft, Fehlern vorzubeugen und Best Practices zu etablieren.» Schliesslich könnten Technologien, welche die Konfiguration, Aktivitäten und Vorgänge in der Cloud einfach sichtbar machen, ungemein hilfreich sein, die Sicherheit zu verbessern, meint er.

Dem kann Achermann nur beipflichten: «Visibilität ist ein Grundpfeiler in der Cloud Security», sagt er. Es muss ihm zufolge jederzeit ersichtlich und nachvollziehbar sein, wo sich die Applikationen und Daten des Unternehmens befinden. «Unabhängig von der Cloud-Umgebung ist die Visibilität symbiotisch mit der Automatisierung anzuwenden. Es gilt, die automatisierten Prozesse zu überwachen und neue Erkenntnisse in die Automatisierung einfliessen zu lassen», doppelt Achermann nach.

Sauber geregelte Verantwortlichkeiten

Ein weiteres Problem in Sachen Cloud Security ist schliesslich, dass nicht immer ganz klar ist, wer für welchen Teil der Sicherheit zuständig ist. Es heisst nämlich, genau festzulegen, wie viel Verantwortung der Provider übernimmt und wie viel das Anwenderunternehmen sowie wo sich Überschneidungen ergeben oder Grauzonen auftun.

Etabliert hat sich hier inzwischen das Shared-Responsibility-Modell. Generell gilt dabei, dass der Provider für die Sicherheit der Cloud als solcher zuständig ist. Dagegen zeichnet der Anwender für die Sicherheit in der Cloud verantwortlich. Somit ist der Kunde für seine Daten, die in der Cloud gelagert und verarbeitet werden, selbst verantwortlich.

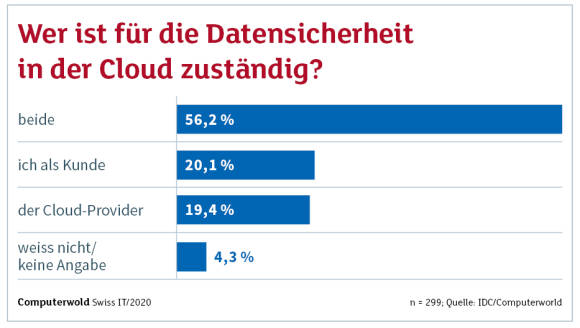

Dass die Verantwortlichkeiten zwischen Cloud-Anbieter und Cloud-Kunde geteilt werden, ist dabei auch der Mehrheit der im Rahmen der aktuellen Swiss-IT-Studie von Computerworld und IDC befragten gut 300 IT-Verantwortlichen aus Schweizer Unternehmen bewusst (vgl. Grafik). So sind 56,2 Prozent der Befragten der Ansicht, dass beide für die Datensicherheit in der Cloud zuständig sind. Immerhin je ein Fünftel der konsultierten CIOs sind der Ansicht, dass nur der Cloud-Provider oder nur der Kunde für die Sicherheit im Cloud-Umfeld zu sorgen hat.

Heikel sind dabei die Gebiete, bei denen die Verantwortung zwischen dem Cloud-Anbieter und dem Firmenanwender geteilt wird. Dies ist je nach Service-Kategorie unterschiedlich und hängt davon ab, wie viel der Infrastruktur der Provider jeweils zur Verfügung stellt. So liegt bei einem SaaS-Modell (Software as a Service) fast die komplette Verantwortung beim Provider, während beim IaaS-Modell (Infrastructure as a Service) der Anwender zum Beispiel für die auf der gemieteten Infrastruktur laufenden Applikationen und virtuellen Umgebungen sowie die dort abgelegten Daten zuständig ist.

Schwierige Trennung der Verantwortlichkeiten

Das sieht Ispins Achermann ähnlich: «Je nach Cloud-Service-Modell findet sich die ‹Shared Responsibility› an unterschiedlichen Schichten im Infrastruktur-Stack.» Einschlägige Referenzmodelle zeigten, dass die «Shared

Responsibility» nicht vertraglich delegier- oder ausbedingbar sei, meint er weiter. «Kundenseitig ist der erste Schritt zur Risikoreduktion die genaue Kenntnis der Schnittstelle beziehungsweise der Arbeitsteilung zwischen Kunde und Cloud Service Provider», folgert Achermann.

Responsibility» nicht vertraglich delegier- oder ausbedingbar sei, meint er weiter. «Kundenseitig ist der erste Schritt zur Risikoreduktion die genaue Kenntnis der Schnittstelle beziehungsweise der Arbeitsteilung zwischen Kunde und Cloud Service Provider», folgert Achermann.

“Visibilität ist ein Grundpfeiler in der Cloud Security„

Boris Acherman, Ispin

In der Praxis hiesse das, dass Cloud-Anbieter Schnittstellen zur Verfügung stellen müssten, die es dem Anwender erlaubten, Kontrolle über seine Daten zu behalten, meint Kälin von Fortinet Schweiz. «Was der Anwender nicht beeinflussen kann, muss der Anbieter schützen», betont er. «Beispielsweise ist der Cloud-Anbieter dafür verantwortlich, dass die Mandanten sauber voneinander getrennt werden», doppelt Kälin nach.

Wer also was beim Cloud Computing zu schützen hat, ist nicht immer glasklar. Umso wichtiger ist es, die Zuständigkeiten im Voraus festzuzurren. «Hier helfen gegebenenfalls eindeutig vertraglich festgehaltene Regelungen», sagt Uhlemann von ESET. «Ebenso sollte man als Unternehmen bei Hostingangeboten auf die Festlegung bestehen, wer für die Aktualisierung von zur Verfügung gestellten Betriebssystemen und Software sowie für die Wartung der Hardware zuständig ist», lautet daher seine Empfehlung.

Praktische Tipps für mehr Cloud Security im Unternehmen

Praxis

Hilfsmittel für eine bessere Cloud Security

Es gibt eine ganze Menge Ratgeber und Hilfsmittel, mit denen Firmen die Sicherheit in der Cloud verbessern oder den Security-bedachten Cloud Service Provider (CSP) finden können. Bei beidem kommt man nicht um die Dienste und Vorgaben der Non-Profit-Organisation Cloud Security Alliance (CSA) herum. Diese fördert nämlich die Ausformulierung von Best Practices zur Absicherung der eigenen Cloud-Umgebungen, die Bestimmung vertrauenswürdiger CSP und die Verwendung von Cloud-Techniken zur Erhöhung der Security. Schliesslich finden sich auf der CSA-Website diverse Whitepaper, Tools und Anleitungen zum Thema Cloud Security.

So hat die Allianz mit CSA STAR (Security Trust Assurance and Risk) ein Prüfprogramm für Cloud-Anbieter entwickelt. Dieses umfasst drei Niveaus. Auf Level 1 findet ein Selbst-Assessment statt, das heisst der Anbieter prüft anhand von Checklisten selbst, ob er den CSA-Richtlinien genügt. Auf Level 2 wird diese einmalige Prüfung einem Dritten übertragen, der über eine entsprechende Zertifizierung verfügt. Auf Level 3 verpflichtet sich der Provider zu kontinuierlichen Security-Audits durch eine Drittfirma. Es wird empfohlen, bei der Auswahl des Anbieters in Sachen CSA STAR darauf zu achten, dass Firmen mindestens Level 2 oder 3 erfüllen. (Link: cloudsecurityalliance.org/star)

Daneben stellt die CSA zwei wichtige Hilfsmittel zur Evaluierung von CSP bereit, nämlich die Cloud Controls Matrix (CSA CCM) und den Consensus Assessment Initiative Questionnaire (CSA CAIQ). Ersteres bietet ein Cloud-Security-Rahmenwerk mit 133 Kontrollkriterien in 16 Gebieten. Letzteres bietet einen Fragebogen mit gut 300 Kriterien, die vom Anbieter jeweils mit «ja» oder «nein» beantwortet werden müssen. Mithilfe dieses Katalogs kann somit recht gut abgeschätzt werden, wie ernst ein CSP das Thema Cloud Security nimmt. (Links: CCM: tinyurl.com/ve4ze58 und CAIQ: tinyurl.com/rr2xbxr)

Zudem hat die European Network and Information Security Agency (Enisa) umfangreiches Material zur Cloud Security zusammengetragen. Empfehlenswert ist dabei unter anderem die Schrift «Cloud Computing Risk Assessment», die zwar schon etwas in die Jahre gekommen ist, aber dennoch die wichtigsten Risiken in Sachen Cloud Computing aufführt. (Link zur Enisa-Seite «Cloud Security»: tinyurl.com/rf3ezvz)

Daneben gibt es auch gute Ressourcen auf Deutsch. Erwähnenswert ist in diesem Zusammenhang der «Anforderungskatalog Cloud Computing (C5)» des deutschen Bundesamts für Sicherheit in der Informationstechnik (BSI), der dieses Jahr erneuert und ergänzt wurde. Ziel des Katalogs ist es eigenen Angaben zufolge, den Cloud-Anwendern angesichts der vielen Zertifizierungen und Prüfungen der Industrie eine Hilfestellung für einen besseren Überblick zu mehr Sicherheit zu geben und Mehrfachprüfungen zu vermeiden. Der Anforderungskatalog selbst ist in 17 sogenannte Anforderungsbereiche gegliedert, die alle möglichen Aspekte der Cloud Security abdecken sollen. Diese reichen von der Organisation der Informationssicherheit ganz generell über das Personal bis hin zu speziellen Fragen wie Kryptografie und Schlüsselmanagement. Anbieter können sich zudem auf Konformität mit dem BSI-Katalog prüfen lassen.

Schliesslich steht unter anderem auch ein Hilfmittel speziell für Schweizer Anwenderunternehmen zur Verfügung. Und zwar hat die Schweizerische Bankiervereinigung (SBVg; Swissbanking) vor einem Jahr in Zusammenarbeit mit Mitgliedsinstituten, Prüfgesellschaften und Providern einen Leitfaden erarbeitet. In dem als PDF online verfügbaren Dokument «Cloud-Leitfaden – Wegweiser für sicheres Cloud Banking» werden Empfehlungen ausgesprochen, die den Weg in die Cloud erleichtern sollen. Natürlich richtet sich das Papier in erster Linie an Finanzinstitute. Dennoch lassen sich viele Aspekte des Wegweisers auch auf andere Branchen anwenden.