16.09.2009, 14:41 Uhr

Keine Sicherheit ohne Qualitätskontrolle

Obwohl Schweizer Unternehmen weiterhin in die IT-Sicherheit investieren, bleiben oft genug massive Lücken in der Abwehr offen. Es fehlt an Transparenz in den komplexen Netzwerken - und am Qualitätsmanagement auf Führungsebene.

Florian Hohenauer ist Redakteur bei talkabout. Die Kommunikationsberatung ist unter anderem für Ampeg tätig

Eine zentrale Säule für die IT-Sicherheit eines Unternehmens ist die regelmässige Verteilung von Security-Updates wie Patches oder Malware-Pattern. Doch gerade in grossen und komplexen Netzwerken werden bei Roll-Outs so gut wie nie alle Rechner erreicht. Trotzdem verzichten viele Unternehmen auf eine detaillierte Erfolgskontrolle, wie eine Umfrage des Sicherheitsspezialisten Ampeg unter rund 47 konzernweiten IT-Leitern und Chief Security Officern grosser Unternehmen ergab. Demnach begnügten sich fast die Hälfte der befragten Sicherheitsverantwortlichen mit Stichproben oder verzichteten ganz auf eine Erfolgskontrolle nach Patch-Roll-Outs.

Welches Risiko ein ungepatchter Computer oder ein misslungenes Update bedeutet, hat sich Anfang des Jahres gezeigt, als der Conficker-Wurm sogar bis in das gut gesicherte Netz der deutschen Bundeswehr vordringen konnte. Auch in der Schweiz hatte der Wurm an heikler Stelle zugeschlagen: in einem grossen Versicherungskonzern (Computerworld berichtete, Ausgabe 4/2009). Von «geringen Schäden» zu sprechen, ist verfehlt: Auch wenn bislang nicht belegt wurde, dass Conficker Militärgeheimnisse gestohlen, Unternehmensdaten gelöscht oder Kreditkartennummern ausgespäht hat, so waren weltweit viele Tausend Administratoren Stunden und Tage im Einsatz, um das Netzwerk wieder zu bereinigen. Allein die Arbeitsausfälle der Mitarbeiter, deren PCs infiziert wurden, belaufen sich auf beträchtliche Summen.

Gefährliche Scheinsicherheit

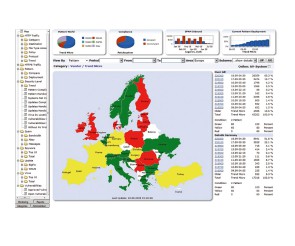

Bei einem systematischen Sicherheits-Check aller Systeme in den Netzwerken von fünf Grossunternehmen mit 5000 bis 100 000 PCs fand der Security-Spezialist Ampeg, dass trotz sorgfältig befolgter Security-Policies und scheinbar gut arbeitender Update-Systeme vier der fünf untersuchten Netzwerke massive

Sicherheitslücken aufwiesen. Ein Security Officer berichtete von tatsächlichen Compliance-Werten, die weit hinter der erwarteten Effektivität des Patch-Managements zurückblieben. Sein Unternehmen verfügt über ein IT-System mit 40000 PCs und Servern an weltweit rund 70 Standorten sowie über strenge Sicherheitsvorgaben. «Die Erfolgsquote beim Rollout von Patches lag laut Update-Software immer bei passablen 95 bis 98 Prozent globaler Erfolgsquote pro Patch», erläutert der Fachmann, der lieber ungenannt bleiben will. Nach der Überprüfung des Netzwerks mithilfe eines Monitoring-Tools zeigte sich, dass die eigenen Compliance-Vorgaben nicht erfüllt waren: Lediglich 70 Prozent der Systeme entsprachen den Anforderungen. Insgesamt bedeutete dies, dass 12000 der 40000 Rechner im Netzwerk nicht mit den von unternehmenseigenen Sicherheitsexperten als wichtig definierten Patches ausgestattet waren - eine riesige Angriffsfläche.

Sicherheitslücken aufwiesen. Ein Security Officer berichtete von tatsächlichen Compliance-Werten, die weit hinter der erwarteten Effektivität des Patch-Managements zurückblieben. Sein Unternehmen verfügt über ein IT-System mit 40000 PCs und Servern an weltweit rund 70 Standorten sowie über strenge Sicherheitsvorgaben. «Die Erfolgsquote beim Rollout von Patches lag laut Update-Software immer bei passablen 95 bis 98 Prozent globaler Erfolgsquote pro Patch», erläutert der Fachmann, der lieber ungenannt bleiben will. Nach der Überprüfung des Netzwerks mithilfe eines Monitoring-Tools zeigte sich, dass die eigenen Compliance-Vorgaben nicht erfüllt waren: Lediglich 70 Prozent der Systeme entsprachen den Anforderungen. Insgesamt bedeutete dies, dass 12000 der 40000 Rechner im Netzwerk nicht mit den von unternehmenseigenen Sicherheitsexperten als wichtig definierten Patches ausgestattet waren - eine riesige Angriffsfläche.

Ursachenforschung

Wie kann es trotz stringenter Sicherheitsvorschriften zu dieser eklatanten Diskrepanz zwischen gefühlter und tatsächlicher Sicherheit kommen? Sicherlich sind einige Ursachen in der Technik zu finden: Die Verfahren zur Verteilung von Sicherheits-Updates beziehungsweise die Rückmeldungen der Systeme hinsichtlich des Patch-Status sind nicht immer zuverlässig: «Auf der technischen Ebene kann es vorkommen, dass Patch-Management-Systeme mitunter nicht die Wahrheit sagen. Nach Rollouts wird beispielsweise die Information zurückgeliefert, dass alles gepatcht sei - bei Stichproben stellt sich dann aber heraus, dass dem keineswegs so ist», erklärt Raimund Genes, Chief Technology Officer Anti-Malware & General Manager Incubation Business bei Trend Micro Deutschland. Weil oft nicht transparent ist, welche Rechner von Updates nicht erreicht werden, entstehen Sicherheitslücken in Netzwerkbereichen, die von den Verantwortlichen für gut geschützt gehalten werden.

Da bei jedem Update andere Rechner nicht erreicht werden, erhöht sich die Gesamtzahl ungenügend gepatchter Systeme im Netzwerk rasant.

Qualitätskontrolle mangelhaft

Wie steht es in den Unternehmen um die Überprüfung des Verteilprozesses? Über ein Drittel der von Ampeg befragten Sicherheitsverantwortlichen in den grössten Unternehmen gaben an, lediglich auf Stichprobenkontrollen zu setzen, rund 13 Prozent verzichten ganz auf eine Prüfung. Peter Graf, Geschäftsführer von Ampeg, sieht diese Praxis äusserst kritisch: «Unserer Ansicht nach sind Unternehmen, die auf eine Qualitätskontrolle verzichten, zu keinem Zeitpunkt sicher. Ohne die regelmässige systematische Identifikation aller Sicherheitslücken und deren gezielter Schliessung sind alle anderen Sicherheitsmassnahmen wirkungslos.»

Da der Zeitaufwand für die manuelle Sammlung der entsprechenden Daten gerade in grossen Unternehmen sehr hoch ist, wird eine umfassende Kontrolle oftmals gar nicht erst durchgeführt. «Selbst wenn Administratoren mit der Qualitätssicherung beauftragt werden, stehen diesen nicht die zeitlichen Ressourcen, geschweige denn effiziente Monitoring-Systeme zur Verfügung, mit denen sie eine solche Prüfung in vollem Umfang durchführen könnten», sagt Peter Graf.

Prof. Dr. Klaus Brunnstein, emeritierter Professor der Informatik an der Uni Hamburg, kritisiert vor allem die «Reagieren-statt-vorsorgen-Mentalität» mancher IT-Manager: «Vielen Verantwortlichen wird die Bedeutung der IT-Sicherheit erst wieder bewusst, wenn ein schädliches Ereignis eintritt - ein Befall mit Malware oder im schlimmeren Fall ein Angriff aus dem Internet», so Brunnstein. «Dann werden sie - oft hektisch und wenig koordiniert - aktiv. Danach tritt wieder Ruhe ein, und das Risikobewusstsein wird erst beim nächsten Mal wieder geweckt.»

Transparenz und Proaktivität

Hier ist das Management gefordert: Ohne eine vollständige Transparenz des Sicherheitsstatus aller Systeme und ein systematisches Controlling ist es nicht möglich, dauerhaft lückenlose Sicherheit herzustellen. Das Vorhandensein eines Patch-Management-Systems reicht dabei zur Compliance nach den Grundsätzen vieler Auditing-Instanzen aus, eine Erfolgskontrolle wird nicht gefordert. Für die tatsächliche Sicherheit des Netzwerks genügen modernste technische Systeme allein jedoch nicht. «Sind die Systeme angeschafft, wird der Schlüssel dafür oft den Administratoren übergeben, die dann gleichzeitig für die Ausführung und die Kontrolle der Ausführung verantwortlich sein sollen», kritisiert Ampeg-Geschäftsführer Peter Graf. Der Auftrag an den Administrator, den Patch-Erfolg zu prüfen, entlässt das Security Management im Schadensfall jedoch nicht aus der Haftung. Der auf IT-Recht spezialisierte Rechtsanwalt Robert Niedermeier stellt dazu klar: «Erst eine vollständige Transparenz in Bezug auf den Sicherheitsstatus aller Systeme ermöglicht ein proaktives Handeln. Alles andere ist nicht mehr zeitgemäss. Ich bin sicher, dass das im Verfahrensfall auch ein Gutachter vor Gericht so sieht.» Eine Meinung, die auch vom Datenschutz- und Sicherheitsexperten Prof. Brunnstein geteilt wird: «Ein permanenter Überblick über System- und Risikostatus würde viele Risiken deutlich reduzieren.»

Nur mit einer derartigen Transparenz lässt sich ein funktionierendes Qualitätsmanagement, das Schwachstellen im Netzwerk schnell aufdeckt, effizient umsetzen. Damit können Verantwortliche nicht nur schneller und gezielter handeln, sondern auch aktiv Massnahmen zur Optimierung ihrer Schutzmechanismen ergreifen und so einer möglichen Haftung im Schadensfall vorbeugen.

Rechtssicheres Security Management

Rechtsanwalt Robert Niedermeier von der Rechtsanwaltsgesellschaft Heussen ist auf die rechtliche Begleitung von komplexen IT-Projekten sowie die Entwicklung und Realisierung von rechtssicheren IT-Security-Konzepten spezialisiert. Er empfiehlt folgende Agenda:

Aufgabenfelder des Geschäftsführers

- Regelungen für die private Nutzung von Internet und E-Mail

- Erfassung der Auswirkungen der IT auf den täglichen Betrieb (Governance, Risk-Management, Compliance)

- Festlegung und Umsetzung von Sicherheitsrichtlinien

- Erfolgskontrolle für Vorgaben und Ziele

Aufgabenfelder des Security Officers

- Entwicklung von IT-Security-Richtlinien nach Vorgaben der Geschäftsführung

- Einrichten und Verwenden von Überwachungs- und Kontrollinstrumenten zur proaktiven Prüfung des tatsächlichen Sicherheitsstands der Systeme

- Permanente Auswertung und Nachweis des Regelbetriebs

- Fortlaufende Optimierung der IT-Security

Rechtsanwalt Robert Niedermeier von der Rechtsanwaltsgesellschaft Heussen ist auf die rechtliche Begleitung von komplexen IT-Projekten sowie die Entwicklung und Realisierung von rechtssicheren IT-Security-Konzepten spezialisiert. Er empfiehlt folgende Agenda:

Aufgabenfelder des Geschäftsführers

- Regelungen für die private Nutzung von Internet und E-Mail

- Erfassung der Auswirkungen der IT auf den täglichen Betrieb (Governance, Risk-Management, Compliance)

- Festlegung und Umsetzung von Sicherheitsrichtlinien

- Erfolgskontrolle für Vorgaben und Ziele

Aufgabenfelder des Security Officers

- Entwicklung von IT-Security-Richtlinien nach Vorgaben der Geschäftsführung

- Einrichten und Verwenden von Überwachungs- und Kontrollinstrumenten zur proaktiven Prüfung des tatsächlichen Sicherheitsstands der Systeme

- Permanente Auswertung und Nachweis des Regelbetriebs

- Fortlaufende Optimierung der IT-Security

Florian Hohenauer