29.06.2009, 10:55 Uhr

Betrügern keine Chance geben

Betrug ist eine Realität, der sich alle Unternehmen stellen müssen. Die IT erhöht einerseits das Risiko, hilft aber andererseits, Betrüger aufzuspüren und auszusperren. So sichern Sie Ihr Unternehmen ab.

Jürgen Müller ist Leiter Systems & Process Assurance bei PricewaterhouseCoopers,

Paul de Jong ist dort Partner

Paul de Jong ist dort Partner

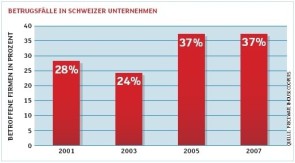

Rund ein Drittel der Schweizer Unternehmen waren 2007 von Betrugsfällen betroffen, so das Ergebnis des vierten «Global Economic Crime Survey», einer Studie, die PricewaterhouseCoopers alle zwei Jahre auf globaler Basis durchführt. Weltweit waren es sogar mehr als 43 Prozent. In der Schweiz liegt die Betrugsrate damit zwar leicht unter dem Durchschnitt, doch sie nimmt seit sechs Jahren zu. Betrug gefährdet die Finanzen, die Kultur und die Reputation der Unternehmen. Diese Gefährdung lässt sich aber oft nur schwer quantifizieren und wird überdies manchmal grob unterschätzt.

Betrugsmöglichkeiten durch die IT

Die Betrugstheorie definiert drei Voraussetzungen für deliktisches Handeln: die Möglichkeit zum Betrug, den Anreiz zum Betrug und die Fähigkeit zur Rationalisierung des eigenen Handelns. Die IT verschafft erstens die Möglichkeiten, betrügerische Aktivitäten durchzuführen und erleichtert zweitens, diese Aktivitäten zu verschleiern. Bestimmte Tätigkeiten, an denen früher per Ablaufdefinition zahlreiche Mitarbeitende eines Unternehmens beteiligt waren, können durch den Einsatz von modernen Applikationen wie ERP-Systemen heute von wenigen oder sogar von einer Einzelperson erledigt werden. Die Zugriffsrechte spielen dabei eine zentrale Rolle: Werden zu viele Rechte im System kombiniert, eröffnen sich «attraktive», weil verschleierbare Betrugsmöglichkeiten.

Die folgenden Beispiele veranschaulichen, wie Betrug in einem Unternehmen ablaufen kann, wenn einzelne Personen zu viele Zugriffsrechte besitzen:

- Ein Buchhalter ist dazu berechtigt, die Stammdaten der Lieferanten zu verwalten und zugleich auch elektronische Zahlungen durchzuführen. Er kann also Zahlungen an einen fiktiven Lieferanten vornehmen und vorübergehend die Kontonummern bestehender Lieferanten ändern.

- Eine Inkassomitarbeiterin führt auch die Bankabstimmungen durch. Sie nutzt diese Aufgabe, um durch Manipulationen zu verschleiern, dass sie eingehende Gelder veruntreut hat.

- IT-Support-Mitarbeiter erhalten Zugriffsrechte, um zur Unterstützung geschäftlicher Anwender sensible Geschäftstransaktionen durchzuführen. Diese Rechte beinhalten auch die Abwicklung von Zahlungen. Die Mitarbeiter könnten so nicht nur betrügerische Transaktionen durchführen, sondern auch noch durch manipulierte Datenbankeinträge verschleiern.

- Ein IT-Mitarbeiter legt fiktive Nutzer an, unter deren Identität er betrügerische Handlungen begehen kann. Er könnte ausserdem jederzeit die eigenen Zugriffsrechte erweitern und damit auf sensible Transaktionen zugreifen.

- Ein Buchhalter, der im Rechnungsabschluss auch die Journaleinträge bearbeiten darf, könnte die Kontenabstimmungen fälschen, bei denen sonst Unregelmässigkeiten auffielen.

- Ein Buchhalter ist dazu berechtigt, die Stammdaten der Lieferanten zu verwalten und zugleich auch elektronische Zahlungen durchzuführen. Er kann also Zahlungen an einen fiktiven Lieferanten vornehmen und vorübergehend die Kontonummern bestehender Lieferanten ändern.

- Eine Inkassomitarbeiterin führt auch die Bankabstimmungen durch. Sie nutzt diese Aufgabe, um durch Manipulationen zu verschleiern, dass sie eingehende Gelder veruntreut hat.

- IT-Support-Mitarbeiter erhalten Zugriffsrechte, um zur Unterstützung geschäftlicher Anwender sensible Geschäftstransaktionen durchzuführen. Diese Rechte beinhalten auch die Abwicklung von Zahlungen. Die Mitarbeiter könnten so nicht nur betrügerische Transaktionen durchführen, sondern auch noch durch manipulierte Datenbankeinträge verschleiern.

- Ein IT-Mitarbeiter legt fiktive Nutzer an, unter deren Identität er betrügerische Handlungen begehen kann. Er könnte ausserdem jederzeit die eigenen Zugriffsrechte erweitern und damit auf sensible Transaktionen zugreifen.

- Ein Buchhalter, der im Rechnungsabschluss auch die Journaleinträge bearbeiten darf, könnte die Kontenabstimmungen fälschen, bei denen sonst Unregelmässigkeiten auffielen.

Prävention mit Funktionentrennung

Um solche Betrugsfälle von vornherein zu verhindern - oder auch aufzudecken - ist die Funktionentrennung ein probates Mittel. Zum Prinzip der Funktionentrennung zählt zum Beispiel, dass die Mitarbeiter nicht ihre eigene Arbeit kontrollieren, sondern von einem zweiten Mitarbeiter kontrolliert werden. Ausserdem erfüllt die Funktionentrennung noch viele andere Aufgaben:

- Sie senkt das Risiko unerkannter Fehler,

- begrenzt die Möglichkeiten zur Veruntreuung von Vermögen oder zur Verschleierung vorsätzlicher Fehler in den Rechnungsabschlüssen,

- dient der Abschreckung gegen Betrug oder Fehlerverschleierung (Kollusion), weil die Mitwirkung anderer erforderlich ist,

- sichert Vertraulichkeit und Datenschutz,

- garantiert die Konformität mit internen und externen Prüfungsstandards

- und deckt (als Controlling im weitesten Sinne) auch noch Wirtschaftlichkeitsaspekte ab.

Die Funktionentrennung kann - je nach den verwendeten Systemen - verhindernd (präventiv) und/oder aufdeckend (detektiv) definiert werden. Präventive Kontrollen sind in der Implementierung oft aufwendiger, dafür aber im täglichen Ablauf kostengünstiger und wirksamer als aufdeckende Kontrollen.

- Sie senkt das Risiko unerkannter Fehler,

- begrenzt die Möglichkeiten zur Veruntreuung von Vermögen oder zur Verschleierung vorsätzlicher Fehler in den Rechnungsabschlüssen,

- dient der Abschreckung gegen Betrug oder Fehlerverschleierung (Kollusion), weil die Mitwirkung anderer erforderlich ist,

- sichert Vertraulichkeit und Datenschutz,

- garantiert die Konformität mit internen und externen Prüfungsstandards

- und deckt (als Controlling im weitesten Sinne) auch noch Wirtschaftlichkeitsaspekte ab.

Die Funktionentrennung kann - je nach den verwendeten Systemen - verhindernd (präventiv) und/oder aufdeckend (detektiv) definiert werden. Präventive Kontrollen sind in der Implementierung oft aufwendiger, dafür aber im täglichen Ablauf kostengünstiger und wirksamer als aufdeckende Kontrollen.

Das Management muss sicherstellen, dass wichtige unvereinbare Geschäftsvorfälle klar getrennt werden. Voraussetzung dafür ist auch die Grösse einer Organisation, die solch eine Trennung zulässt. Die Verantwortung, was und wie getrennt wird, ist eine gemeinsame: Der Geschäftsbereich ist dafür zuständig, die organisatorischen Aufgaben voneinander zu trennen, während die IT dies durch die Bereitstellung und den Einsatz von Technologie ermöglicht. Die Kunst besteht darin, einerseits den Zugriff auf Daten so weit freizugeben, dass die Mitarbeitenden ihre Arbeit effizient erledigen können, und ihn andererseits so stark einzuschränken, dass Betrug verhindert wird.

Die Komplexität der Zugriffsstrukturen und die gleichzeitige Dynamik in organisatorischen Strukturen machen diese Aufgabe zu einer nicht zu unterschätzenden Herausforderung. In vielen Fällen ist die Kombination von präventiven und detektiven Techniken die wirtschaftlich sinnvollste weil auch pragmatischste Lösung.

Überwachung durch Datenanalyse

Auch die Datenanalyse ist ein wirksamer Weg, um allfällige kritische Aktivitäten zu erkennen und zu quantifizieren. Dieser Ansatz empfiehlt sich zum Beispiel bei kleineren Organisationen, die keine Funktionentrennung zulassen oder bei grosszügig gewährten Zugriffsrechten - egal, ob absichtlich (um die Dynamik der Abwicklung nicht zu gefährden) oder aus Nachlässigkeit.

Die strukturierte Analyse der Transaktionsdaten erledigt eine eigenständige Prüfungs-Software. Im Rahmen einer Überprüfung der Funktionentrennung bzw. der Zugriffsrechte lässt sich durch eine solche Datenanalyse beispielsweise feststellen, ob Kontenverbindungen kurzzeitig umgehängt wurden oder ob Journaleinträge in der Hauptbuchhaltung vorgenommen wurden, um Unregelmässigkeiten in Nebenbüchern zu verwischen. Die finanziellen Auswirkungen von Manipulationen und Einträgen können damit bis auf die Kontoebene der Hauptbuchhaltung analysiert werden.

Kontrollsystem in Stufen

Um Risiken zu vermeiden, sollten die Unternehmen bei der Einführung eines solchen Kontrollsystems schrittweise vorgehen.

Zunächst gilt es, jene Bereiche zu identifizieren, in denen ein Betrugsrisiko besteht. Jedes Unternehmen hat spezifische Risiken, welche die Wahl der zu wählenden Lösung beeinflussen. So macht es einen grossen Unterschied, ob die Funktionentrennung für Treasurer in einem Backoffice eingeführt wird, wo grosse Summen bewegt werden, oder ob es darum geht, eine Debitorenbuchhaltung zu organisieren, die eher mit vielen Kleinbeträgen arbeitet. Für einen überschaubaren Kreis von Benutzern sind andere Lösungen gefragt wie für grosse, möglicherweise über viele Standorte verteilte Gruppen von Mitarbeitern.

Im nächsten Schritt werden die Kontrollen zur Überwachung und zur Minderung der Risiken bestimmt. Dabei besteht die Wahl zwischen verhindernden und aufdeckenden Kontrollen. Davon hängt dann auch die Wahl der konkreten Lösung ab.

Im nächsten Schritt werden die Kontrollen zur Überwachung und zur Minderung der Risiken bestimmt. Dabei besteht die Wahl zwischen verhindernden und aufdeckenden Kontrollen. Davon hängt dann auch die Wahl der konkreten Lösung ab.

Der Software-Markt für die Implementierung und Überwachung von Funktionentrennung ist in den letzten Jahren in Bewegung geraten, und wie bei jeder Systemauswahl müssen Anforderungen und Leistungen detailliert analysiert werden. Die Analyse und Optimierung der Lösung sowie das Überwachen der Regelkonformität wird ein dauerhafter und sich stetig wiederholender Prozess.

Jürgen Müller, Paul De Jong