04.07.2008, 12:59 Uhr

Transparente Identität

Die meisten Probleme im Zusammenhang mit der IT-Sicherheit betreffen eigene Angestellte. Ein Identity-Management-System lindert die hausgemachten Kopfschmerzen.

Peter Weierich ist Unternehmenssprecher der Berliner Völcker Informatik AG.

Denn sie wissen nicht was sie tun: Welcher Geschäftsführer oder Vorstand eines Unternehmens weiss, wer wann was in den IT-Systemen machen darf? Der Klassiker: Ein Mitarbeiter hat sogenannte SAP-All-Rechte und könnte theoretisch Bestellungen auslösen, Rechnungen annehmen und bezahlen. Oder er kann im HR-System die Gehälter aller Mitarbeiter sehen und modifizieren. Erlaubt ist das zwar nicht, und Unternehmensrichtlinien schränken die Nutzung solcher umfassender Berechtigungen ein - ob sie jedoch auch «gelebt» werden, kontrolliert kaum jemand.

Neue Compliance-Herausforderungen

Bei der Vergabe von Benutzerrechten mangelt es entschieden an Transparenz. Das zieht unweigerlich Sicherheitslücken nach sich, die fatale Folgen haben können. Ein harmloseres Beispiel als die oben genannten SAP-All-Rechte sind nicht mehr benötigte oder verwendete Benutzerkonten. Vielfach sind rund dreissig Prozent der Zugangsberechtigungen in ERP oder auch Dateisystemen verwaist.

Nicht auszudenken, welche Möglichkeiten sich hier für einen ehemaligen Mitarbeiter ergeben, der nicht im Guten aus der Firma ausgeschieden ist. Ganz abgesehen von der unnötigen Belastung wertvoller IT-Ressourcen. Die mangelnde Transparenz hat aber noch eine weitere Konsequenz, die eng mit der vieldiskutierten IT-Compliance zusammenhängt. Heute weht bei Verstössen gegen die Sorgfaltspflichten eines gewissenhaften Unternehmers ein schärferer Wind als dies noch vor einiger Zeit der Fall war. Solche Versäumnisse sind Grund zur fristlosen Kündigung des Dienstvertrages und zur Abberufung. Für entstandene Schäden kann der Vorstand in die Haftung genommen werden.

Prävention statt lamentieren

In den Unternehmen wird lediglich reagiert und das Lamento ist gross, wenn es bereits zu einem Zwischenfall gekommen ist. Selbst wenn noch kein Schaden entstanden ist wächst der Druck, Präventivmassnahmen zu ergreifen: Die Wirtschaftsprüfer haben die Brisanz des mangelhaften Benutzermanagements auch erkannt und messen der IT eine wachsende Bedeutung bei der

Beurteilung des Risikokontrollsystems im Unternehmen zu.

Beurteilung des Risikokontrollsystems im Unternehmen zu.

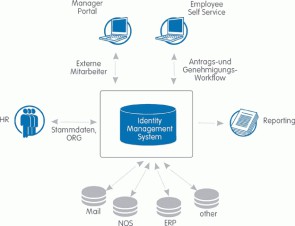

Die Lösung liegt in der richtigen Mischung aus organisatorischen und technischen Massnahmen. Entsprechende Regeln, Workflows und Audits sollten fester Bestandteil der Unternehmenskultur sein. Zwangsläufig, vor allem in Unternehmen ab einigen tausend IT-Nutzern, ist dafür die Unterstützung durch ein Identity-Management-System (IdM) sinnvoll, das verschiedene Funktionsblöcke beinhalten sollte. An erster Stelle steht die Identitätsverwaltung, welche die Frage beantwortet, wer IT-Zugänge hat. Üblicherweise werden die Personalstammdaten mindestens täglich aus einem HR-System übernommen. Externe Mitarbeiter werden beispielsweise über ein «Manager Portal» gepflegt.

Dazu kommen die Antrags- und Genehmigungsworkflows für die IT-Ressourcen. Dazu zählen beispielsweise Accounts, SAP-Rollen und Fileshare-Berechtigungen. Eine bedeutende Rolle spielt ferner die Verwaltung der einzelnen Rollen auf der Grundlage der Unternehmensorganisation. Idealerweise erfolgt diese über den Import von ORG Daten aus einem zuverlässig gepflegten Vorsystem. Einfache Rollen sind die der Vorgesetzten und Kostenstellenverantwortlichen, die vor allem im Rahmen der Antrags- und Genehmigungs-Workflows benötigt werden.

Komplexere Rollen helfen, automatisiert Berechtigungen auf Grundlage der Zugehörigkeit zu einem Standort oder einer Funktion zu vergeben. Ein weiterer Bestandteil ist das Provisioning: Das Identity-Management-System verwaltet alle Benutzerberechtigungen in den angeschlossenen Systemen wie SAP, AD und Lotus Notes. Ein Compliance Manager zur Überwachung der Einhaltung von Policies rundet das Bündel von Funktionalitäten ab.

Identity Management schafft Sicherheit

Eine Regelbasis sorgt dafür, dass ebenfalls vollkommen automatisch gesetzliche und aus der Security Policy abgeleitete Vorgaben in die Richtlinien für die Vergabe von Benutzer- und Zugriffsrechten übersetzt werden. Dies trägt den modernen Anforderungen an die IT-Compliance Rechnung und vereinfacht die Einhaltung der sich daraus ergebenden Sorgfaltspflichten. Dabei ist sichergestellt, dass einer bestimmten Person unternehmens- beziehungsweise konzernweit eine einzige Identität zugeordnet wird und jeder Mitarbeiter nur die IT-Berechtigungen erhält, die für ihn auch tatsächlich zugelassen sind. Im Rahmen der präventiven Kontrolle werden beantragte und automatisch zugewiesene Berechtigungen auf ihre Zulässigkeit hin überprüft.

Damit sich einzelne Arbeitsvorgänge transparenter gestalten lassen und der Missbrauch von Benutzerrechten verhindert wird, können Regelverletzungen in den IT-Systemen auf Knopfdruck sichtbar gemacht werden. Damit ist es praktisch unmöglich, dass ein Mitarbeiter über manuelle Eingriffe etwa in SAP- oder Lotus-Notes-Systemen vorher definierte Regeln verletzt und dabei unentdeckt bleibt. Mit einem entsprechenden Audit lässt sich überdies feststellen, ob sich ein Mitarbeiter unter Verschleierung seiner wahren Identität mit unterschiedlichen Passwörtern in die Computersysteme einschleicht oder Datenmanipulationen vornimmt. Ebenso lässt sich auf den ersten Blick erkennen, wer mit welcher Begründung Genehmigungen erteilt hat und die Verantwortung für die getroffene Entscheidung trägt. Sämtliche Daten können in eine revisionssichere Datenbank übertragen werden - damit der Nachweis der Genehmigungsprozesse auch gegenüber noch so strengen Wirtschaftsprüfern glückt.

Damit sich einzelne Arbeitsvorgänge transparenter gestalten lassen und der Missbrauch von Benutzerrechten verhindert wird, können Regelverletzungen in den IT-Systemen auf Knopfdruck sichtbar gemacht werden. Damit ist es praktisch unmöglich, dass ein Mitarbeiter über manuelle Eingriffe etwa in SAP- oder Lotus-Notes-Systemen vorher definierte Regeln verletzt und dabei unentdeckt bleibt. Mit einem entsprechenden Audit lässt sich überdies feststellen, ob sich ein Mitarbeiter unter Verschleierung seiner wahren Identität mit unterschiedlichen Passwörtern in die Computersysteme einschleicht oder Datenmanipulationen vornimmt. Ebenso lässt sich auf den ersten Blick erkennen, wer mit welcher Begründung Genehmigungen erteilt hat und die Verantwortung für die getroffene Entscheidung trägt. Sämtliche Daten können in eine revisionssichere Datenbank übertragen werden - damit der Nachweis der Genehmigungsprozesse auch gegenüber noch so strengen Wirtschaftsprüfern glückt.

Schneller Erfolg

Bei der Umsetzung eines Identity-Management-Projekts empfiehlt es sich, mit geringem Aufwand eine möglichst grosse Anzahl von Nutzern der am häufigsten genutzten Zielsysteme zu integrieren. Eine schnelle Neunzig-Prozent-Lösung für drei wichtige Zielsysteme geniesst in diesem Fall eine höhere Priorität als eine Hundert-Prozent-Lösung nur für ein System. Allerdings spielt die Toolauswahl eine grosse Rolle: So lassen sich schnelle Projekterfolge nur mit integrierten Tools erzielen, die mindestens die oben genannten Komponenten enthalten und die auf eine möglichst grosse Zahl von vorgefertigten Standardprozessen zurückgreifen können.

Peter Weierich