Firmenfachbeitrag

18.03.2019, 08:20 Uhr

Wie auch Laien sehr einfach zu Cyberkriminellen werden können

befinden uns im Zeitalter der Demokratisierung der Cyberkriminalität. Mit Malware-as-a-Service-Diensten können halbwegs begabte User zu potenziellen Cyberkriminellen werden.

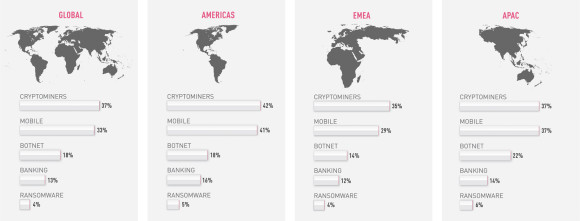

Cryptominer an erster Stelle: Das Diagramm zeigt die wichtigsten Cyberangriffskategorien weltweit und nach Region

(Quelle: Check Point)

Unser Security Report 2019 untersucht verschiedene Malware-Typen; wie sie aufgrund von Malware-as-a-Service (MaaS)-Diensten einer breiteren Masse zugänglich werden und sich somit immer weiter ausdehnen. Bedrohungsakteure verbessern ihre Cyberwaffen konsequent, führen neue Methoden ein und passen ihre Angriffe an neue Technologien und die Kundenumgebungen an. Fortschrittliche Angriffsmethoden stehen jetzt jedem zur Verfügung, der bereit ist, dafür zu zahlen. Sie sind Teil einer wachsenden MaaS-Industrie, die sich auch inhaltlich stetig weiterentwickelt. Bedrohungsakteuren steht ein grosses Spektrum an Möglichkeiten zur Verfügung, um Unternehmen aus allen Bereichen anzugreifen und Einnahmen zu erzielen.

300 000 bis 600 000 US-Dollar Lösegeld

Malware as a Service wird immer gefährlicher: Das GandCrab-Ransomware-as-a-Service-Affiliate-Programm beispielsweise zeigt, wie auch Amateure vom Ransomware-Erpressungsgeschäft profitieren können. Cyberkriminelle behalten bis zu 60 Prozent der gesammelten Lösegelder und ihre Entwickler bis zu 40 Prozent. GandCrab hat über 80 aktive Partner und innerhalb von zwei Monaten im Jahr 2018 über 50 000 Netzwerke infiziert sowie zwischen 300 000 und 600 000 US-Dollar als Lösegeld gefordert.

Unter dem Radar der Unternehmenssicherheit

Unser Report verdeutlicht die wichtigsten Taktiken, die Cyberkriminelle bei Angriffen auf Organisationen aller Branchen weltweit anwenden und bietet Cybersicherheitsfachkräften und C-Level-Executives Informationen, die sie zum Schutz ihrer Organisationen vor modernen Cyberangriffen und -bedrohungen der fünften Generation benötigen. Der Security Report enthüllt die wichtigsten Cyberangriffstrends, die unsere Forscher im Jahr 2018 beobachtet haben und zeigt das signifikante Wachstum getarnter, komplexer Angriffe, die darauf abzielen, unter dem Radar der Unternehmenssicherheit zu bleiben. Er zeigt auch die Arten von Cyberangriffen, die IT- und Sicherheitsteams in Unternehmen als die grössten Bedrohungen für ihre Unternehmen einstufen.

Cryptominer unentdeckt im Netzwerk

Auch Cryptominer gibt es als MaaS und sie dominierten 2018 die Malware-Landschaft: Sie belegten die ersten vier Plätze der am häufigsten auftretenden Malware-Typen und kompromittierten im vergangenen Jahr gut 37 Prozent der Organisationen weltweit. Trotz eines Wertverlusts aller Kryptowährungen – mit einem Rückgang der Kryptowährungswerte an den einschlägig bekannten Börsen um 80 Prozent – werden auch weiterhin jede Woche 20 Prozent der Unternehmen Opfer von Cryptomining-Angriffen. Cryptominer haben sich in der letzten Zeit extrem weiterentwickelt und sind in der Lage, bekannte Sicherheitslücken auszunutzen und Sandbox-Technologien zu umgehen, um so ihre Infektionsraten zu steigern.

Cryptominer sind zudem meistens unentdeckt in Netzwerken unterwegs. Obschon Cryptominer im Jahr 2018 zehnmal häufiger Unternehmen infizierten als Ransomware, wusste davon nur jeder fünfte IT-Sicherheitsexperte.

Unterschätztes Risiko

Das Bedrohungsrisiko der Cryptominer wird von Unternehmen unterschätzt: Auf die Frage, was sie als die grössten Bedrohungen für ihr Unternehmen einschätzen, antworteten nur 16 Prozent mit Cryptomining, verglichen mit DDoS-Angriffen (34%), Datenschutzverletzungen (53%), Ransomware (54%) und Phishing (66%). Dies ist bedenklich, da Cryptominer leicht als heimliche Hintertüren fungieren können, um andere Arten von Malware im Netzwerk herunterzuladen und zu starten.

Schwächste Verbindungen im Visier

Unser Report zeigt auch, dass Cloud und Mobile Deployments die schwächsten Verbindungen in den Unternehmensnetzwerken sind. Kein Wunder also, dass Bedrohungsakteure zunehmend auf die schwächsten und am wenigsten geschützten Punkte in der IT-Infrastruktur der Unternehmen zielen – ihre Public Cloud und ihre mobilen Implementierungen.

18 Prozent der Unternehmen sahen sich im vergangenen Jahr mit einem Cloud-Sicherheitsvorfall konfrontiert: Die häufigsten waren Datenlecks und -verletzungen, Kontoentführungen sowie Malware-Infektionen.

IT-Experten bewerteten die Fehlkonfiguration von Cloud-Plattformen, die zu Datenverlust oder -verletzungen führt, mit 62 Prozent als grösste Bedrohung, gefolgt von unberechtigtem Zugriff auf Cloud-Ressourcen (55%), unsicheren Schnittstellen sowie APIs (50%) und Entführung von Konten oder Datenverkehr (47%).

Der Check Point Security Report

Der Security Report 2019 beruht auf Daten von Check Points ThreatCloud Intelligence, dem grössten Kooperationsnetzwerk zur Bekämpfung von Cyberkriminalität. Es liefert Bedrohungsdaten und Angriffstrends aus einem weltumspannenden Netz von Bedrohungssensoren, aus Check Points Forschungsstudien der vergangenen zwölf Monate sowie aus einer Befragung von IT-Experten und C-Level-Executives. Der Bericht untersucht die neusten kommenden Bedrohungen für verschiedenste Industriesektoren und bietet einen umfassenden Überblick über die Trends, die in der Malware-Landschaft in aufkommenden Vektoren bei Datenverstössen und bei Angriffen auf Nationalstaaten beobachtet wurden. Er enthält zudem Expertenanalysen von Check Points Vordenkern, die bei Organisationen für besseres Verständnis sorgen und sie auf die komplexe Bedrohungslandschaft von heute und morgen vorbereiten sollen.

Verteilte Verantwortung?

30 Prozent der IT-Experten sind der Meinung, dass die Sicherheit in der Verantwortung des Cloud-Service-Providers liegt: Cloud-Sicherheit sollte das gegenseitige Vertrauen zwischen dem Cloud-Provider und den Kunden fördern und die Verantwortung gerecht aufteilen. Das Ergebnis spricht aber eine andere Sprache.

59 Prozent der IT-Experten nutzen keine mobile Bedrohungsabwehr: Eine Mehrheit der Unternehmen hat keine mobilen Sicherheitslösungen eingesetzt, die in der Lage sind, führende Bedrohungen, wie mobile Malware, gefälschte oder bösartige Anwendungen, Manin-the-Middle-Angriffe und Systemschwachstellen, zu erkennen. Mobilgeräte sind ein bewegliches Ziel: 33 Prozent der Organisationen weltweit wurden durch mobile Malware kompromittiert, wobei die drei führenden Malware-Typen das Android-OS zum Ziel hatten. 2018 war mobile Malware in mehreren Fällen bereits in Geräten vorinstalliert sowie in Apps aus App-Stores, bei denen es sich eigentlich um getarnte Malware handelte.

Mehrstufige Cybersicherheitsstrategie

Schnelllebige, grossangelegte Multi-Vektor-Angriffe der fünften Generation treten immer häufiger auf und Organisationen sollten eine mehrstufige Cybersicherheitsstrategie anwenden. Diese verhindert, dass solche Angriffe auf ihre Netzwerke und Daten übergreifen. Der Security Report 2019 bietet Erkenntnisse, Einblicke und Empfehlungen zu der Frage, wie man solche Angriffe verhindert.

Organisationen sollten sich mit Check Point Infinity Total Protection gegen Angriffe rüsten, um ihre Netzwerke und Daten zu schützen. Das Sicherheitsmodell kombiniert Threat Prevention in Echtzeit, Shared Intelligence in der Threat-Cloud und die fortschrittlichste Sicherheit über Netzwerke, Cloud und mobile Geräte hinweg.

Zur Autorin

Sonja Meindl ist diplomierte Wirtschafts-Ingenieurin und verantwortet als Country Manager seit 2012 die Geschäfte von Check Point in der Schweiz und in Österreich.

Zum Unternehmen: Check Point Software Technologies ist ein führender Anbieter von Cyber-Sicherheitslösungen für Unternehmen und Regierungen weltweit. Seine Lösungen schützen Kunden vor Cyberangriffen der 5. Generation mit einer branchenführenden Fangrate von Malware, Ransomware und anderen gezielten Angriffen. Check Point bietet eine mehrstufige Sicherheitsarchitektur mit der neuen Gen V Advanced Threat Prevention, die alle Netzwerke, Clouds und mobilen Devices eines Unternehmens vor allen bekannten Angriffen schützt, kombiniert mit dem umfassendsten und intuitivsten Single Point of Control Management System der Branche. Check Point Alps (Schweiz und Österreich) beschäftigt rund 50 Mitarbeitende.

Mehr Informationen: www.checkpoint.com

Dieser Beitrag wurde von Check Point Software Technologies zur Verfügung gestellt und stellt die Sicht des Unternehmens dar. Computerworld übernimmt für dessen Inhalt keine Verantwortung.