Cloud-Security

21.10.2019, 09:33 Uhr

Die Cloud bleibt sehr verletzlich

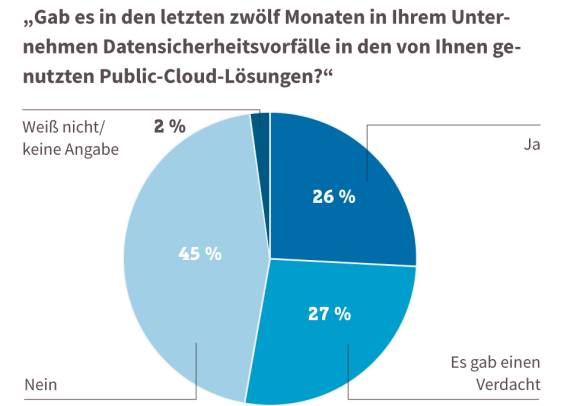

Unternehmen speichern und verarbeiten immer mehr Daten in die Cloud - vergrössern damit die mögliche Angriffsfläche und vernachlässigen trotzdem die Sicherheit.

Der Siegeszug der Cloud ist überwältigend. Die anfänglichen Bedenken wegen der Sicherheit sind der Hoffnung gewichen, dass die Daten in der Cloud womöglich sogar sicherer sind als in den vier Wänden des Unternehmens. Tatsächlich haben die Cloud-Anbieter weder Kosten noch Mühen gescheut, um ihren Kunden ihre Dienste nicht nur durch Kostensenkungen, sondern vor allem auch mit Sicherheits-Technologien schmackhaft zu machen.

Andererseits kommt es heute zu mehr Sicherheitsvorfällen in der Cloud denn je. Das ist logisch, da umso mehr Daten-Hacks passieren, je mehr Unternehmen zu Cloud-Anwendern werden. Vor allem aber wirft dieser Befund die viel wichtigere Frage auf, ob Anbieter und Unternehmen tatsächlich gewappnet sind gegen Angreifer, die sich stetig weiterentwickeln und immer häufiger auch auf staatliche Ressourcen zurückgreifen können. Um frei nach dem früheren deutschen Arbeitsminister Norbert Blüm behaupten zu können «Die Cloud ist sicher», ist es noch ein langer, steiniger Weg.

Bedrohte Cloud

Das Spektrum an potenziellen Sicherheitsrisiken für Cloud-Services ist sehr breit, weiss Michael Scheffler. Er ist Area Vice President EMEA beim Cloud Access Security Broker (CASB) Bitglass. Eine CASB-Anwendung überwacht und protokolliert den Datenverkehr zwischen Cloud-Anwendungen und ihren Benutzern und setzt Security-Policies um. Scheffler betont aber, die Risiken entstünden weniger durch die Cloud selbst als vielmehr durch die Art und Weise ihrer Nutzung: «In Abhängigkeit von den Nutzungspraktiken, die unter anderem bestimmt werden durch Branche, Geschäftsschwerpunkt, Organisationsstruktur und Betriebsabläufe, hat jedes Unternehmen sein individuelles Risikopotenzial», so Scheffler.

“Es liegt ein tiefes Missverständnis vor, wenn Unternehmen den Schutz der Cloud dem Anbieter überlassen.„

Michael Scheffler, Area VP EMEA bei Bitglass, www.bitglass.com

Fleming Shi, CTO bei Barracuda Networks, einem Anbieter von IT-Sicherheit, Netzwerk- und Speicherlösungen, bringt einen weiteren Aspekt ins Spiel: «Meiner Einschätzung nach sind hier vorrangig die verschiedenen Formen von Insider-Bedrohung sowie menschliche Fehler zu nennen.»

Und auch Danny O’Neill, Senior Manager Cyber Security EMEA beim Managed-Cloud-Anbieter Rackspace, sieht eine ganze Palette an Gefahren: «Die Insider-Bedrohung bekommt eine völlig neue Dimension, ebenso wie kompromittierte Anmeldeinformationen; damit erlangt ein Angreifer einen Zentralschlüssel für die Cloud. Übermässig privilegierter Zugriff oder falsch konfigurierte IAM-Richtlinien können zu Kompromittierungen in grossem Umfang führen. Ungesicherte APIs entwickeln sich zu einer der gefährlichsten Fehlkonfigurationen in der Cloud und sind ein Top-10-Sicherheitsrisiko.»

Von wachsender Bedeutung sind Angriffe, die traditionelle Abwehrsysteme heimlich umgehen, eine Umgebung infiltrieren und unentdeckt vor Ort bleiben. Dahinter stecken sowohl staatlich unterstützte wie rein finanziell motivierte, gut ausgestattete und bestens organisierte Banden. Liviu Arsene, Senior E-Threat Analyst bei Bitdefender, sieht in staatlich gelenkten Cyberkriminellen ein wachsendes Risiko: «Von Regierungen unterstützte Angreifer stellen ein grosses Problem dar, unabhängig davon, ob die Infrastruktur des Ziels cloudbasiert oder On-Premise ist.» Der Wannacry-Angriff 2017 ist ein Paradebeispiel dafür, wie Werkzeuge aus der Trickkiste von Geheimdiensten in die Hände von Cyberangreifern geraten können. Die starteten damit einen äusserst effektiven Angriff auf globaler Ebene.

Gefahren lauern dabei nicht nur Software-seitig, sondern mitunter sogar in der Hardware selbst. Ein Beispiel ist die jüngst von Bitdefender identifizierte Lücke SWAPGS in Intel-Prozessoren. Liviu Arsene zufolge hat diese Schwachstelle aus Sicht der Bedrohungsakteure erhebliche Vorteile, da sie die traditionellen Abwehrmechanismen umgehe und keinerlei Spuren hinterlasse. «Diese Arten von Schwachstellen werden vermutlich eher von staatlich geförderten Hackern ausgenutzt, die auf Cloud-Infrastrukturen mit vertraulichen Daten abzielen. Solche Schwachstellen können für Datendiebstahl, Erpressung, Sabotage und Spionage verwendet werden.»

Angriffe aus der Cloud

Gefahr droht nicht nur für Cloud-Server, sondern auch durch Cloud-Server. Immer häufiger erfolgen etwa DDoS-Attacken mit Hilfe von Cloud-Servern. Liviu Arsene erklärt: «Der Einsatz von Cloud-Servern zur Durchführung von DDoS-Attacken ermöglicht es den Angreifern, Server-basierte Bot-Netze extrem schnell hochzufahren und Bandbreiten auszunutzen, die manchmal um das Hundert- oder Tausendfache höher liegen als bei IoT- oder Router-basierten Bot-Netzen. Vermutlich verwenden Hacker gestohlene Kreditkarteninformationen und falsche Identitäten, um diese Dienste oft nur für eine kurze Zeit zu erwerben und damit dann gezielt spezifische Services oder Online-Ressourcen anzugreifen.»

Die meisten Cloud-Anbieter träfen zwar Vorkehrungen gegen diese Art Betrug, so Arsene, doch gelinge es den Angreifern manchmal, durch diese Kontrollmechanismen hindurchzuschlüpfen und ihre Command-&-Control-Server oder Bot-Netze innerhalb der Infrastruktur aufzubauen. «In der Regel analysieren Cyberkriminelle Code-Repositories wie Github, um versehentlich offengelegte API-Schlüssel oder Token für Amazon-Buckets zu finden. Damit können sie Infrastrukturen übernehmen und ihnen befehlen, Angriffe auszuführen.“

Geteilte Verantwortung

Dass die Cloud-Sicherheit in der gemeinsamen Verantwortung von Cloud-Provider und Unternehmen liegt, ist eine Binsenweisheit. Aber es stellt sich die Frage, wer eigentlich konkret für was zuständig ist. Studien belegen, dass nicht wenige Unternehmen davon ausgehen, dass der Cloud-Provider in Bereichen für Sicherheit sorgt, in denen sie selbst die Verantwortung tragen müssten. Bertram Dorn, Principal Solutions Architect Security and Compliance bei Amazon Web Services (AWS), erläutert die Zuständigkeiten näher: «Für eine sichere Nutzung von AWS ist das Shared Responsibility Model zentral, das für Kunden wie für AWS selbst gilt: AWS betreibt das Rechenzentrum und die einzelnen Cloud-Dienste nach gängigen technischen Standards und Sicherheitsprotokollen. Der Kunde wiederum ist in der Pflicht, sich um die sichere Nutzung der Anwendung zu kümmern, also Sicherheits-Features nicht zu deaktivieren, den Zugriff auf relevante Mitarbeiter zu limitieren und sensible Daten nicht in ungeschützten Bereichen abzulegen.»

Dieses Modell bedeute für die Unternehmen eine Arbeitsentlastung, da die Komponenten des Host-Betriebssystems und der Virtualisierungsebene vom Cloud-Provider ausgeführt, verwaltet und gesteuert werden. Zudem sorge er für die physische Sicherheit der Standorte, an denen die Services ausgeführt werden. «Im Bereich Infrastruktur als Dienstleistung ist der Kunde für das Gastbetriebssystem und dessen Verwaltung einschliesslich Updates und Sicherheits-Patches verantwortlich», führt Dorn weiter aus. «Ausserdem ist er für die damit verbundene Anwendungs-Software zuständig sowie für die Konfiguration der Sicherheitsgruppe, die eine virtuelle Firewall darstellt.» Was die Sache allerdings etwas verkompliziert, ist die Tatsache, dass die Verantwortung für jeden AWS-Dienst unterschiedlich geregelt ist.

Rackspace-Manager O’Neill unterstreicht, dass die Zuständigkeiten vom Modell abhängen. Setzt ein Unternehmen Infrastructure as a Service ein, ist der Cloud-Service-Provider für die Infrastrukturkomponenten verantwortlich, während der Nutzer für das Gastbetriebssystem, die Konfiguration von nativen Cloud-Sicherheitsfunktionen, Anwendungen und andere Kontrollen zuständig ist. Im Rahmen eines Software-as-a-Service-Modells hingegen kümmert sich der CSP weitgehend um die Infrastruktur- und Anwendungskomponenten, wobei ein angemessenes Management der Netzwerkaktivitäten Sache des Kunden ist.

“Das Problem liegt häufig in der Fehlkonfiguration der Workloads und in der unsachgemäßen Zugriffskontrolle.„

Fleming Shi, CTO bei Barracuda, www.barracuda.com

«Sicherheit in der Cloud ist mehr denn je ein Modell der gemeinsamen Verantwortung», postuliert O’Neill. Sicherheitsfachkräfte müssten eine Lift-&-Shift-Mentalität vermeiden, damit ihr Unternehmen sicher in der Cloud agieren könne. Bestehende Kontrollen, Technologien und Fähigkeiten böten nämlich möglicherweise keine vollständige Sicherheit in der Cloud. «Es liegt ein grosses Missverständnis vor, wenn Unternehmen den Schutz der Cloud dem Anbieter der Services überlassen», bringt es Michael Scheffler auf den Punkt.

KI als Fluch und Segen

Verschärft wird die Sicherheitsproblematik rund um die Cloud durch die aufziehende Ära der Künstlichen Intelligenz. Bereits 2016 ist es Forschern des Sicherheitsunternehmens ZeroFOX gelungen, ein neuronales Netzwerk zu programmieren, das mit Hilfe von Machine Learning Twitter-Feeds analysierte, um Phishing-Nachrichten gezielt auf bestimmte Twitter-Nutzer zuzuschneiden. Jeder Dritte fiel darauf herein und klickte auf den in der Nachricht enthaltenen Link - eine hervorragende Erfolgsquote.

«Man kann die Muster koordinierter Angriffe kaum übersehen, sodass man sicher davon ausgehen kann, dass Kriminelle KI oder ML-trainierte Modelle einsetzen, um in ihrem Sinne bestmögliche Ergebnisse zu erzielen», berichtet Barracuda-CTO Fleming Shi. «So kann Künstliche Intelligenz etwa genutzt werden, um Anwendungsprofile und -verhalten zu identifizieren oder um hochwertige Ziele und das präzise Timing für Angriffe zu bestimmen.»

Doch erwachsen aus den KI-Fortschritten auch den Verteidigern Vorteile. AWS-Mann Dorn betont: «Künstliche Intelligenz und Machine Learning werden zwar künftig auch für Angriffe eingesetzt. Die Technologie wird aber auch eine grössere Rolle bei der Erkennung von Bedrohungen und der Abwehr von Angriffen spielen.» Schliesslich ermögliche sie es, Verhaltensmuster aus verschiedenen Datenquellen und Anwendungen zu erkennen. Durch die Analyse sei sie in der Lage, Anomalien aufzuspüren, hinter denen ein Angriff stecken könnte. «Die Künstliche Intelligenz verbessert sich dabei permanent anhand der Daten, denen sie ausgesetzt ist. Das macht sie zu einer idealen Lösung für die Cloud-Sicherheit - besonders, weil die Technik mit den Aktivitäten der Cyberkriminellen mithalten kann, die ständig neue und noch komplexere Angriffe entwickeln.»

Auch Fleming Shi sieht Chancen dafür, durch KI die Anstrengungen der Angreifer zu egalisieren. «Zum Schutz von E-Mails etwa lassen sich Kommunikationsmuster analysieren und daraus resultierende KI-Modelle nutzen, um schneller und präziser auf Abweichungen reagieren zu können.» Auch eine funktionierende Deception-Strategie kann ihm zufolge wertvolle Erkenntnisse für KI-fähige Gegenmassnahmen liefern.

Security-Experte Arsene warnt ohnehin vor einer Dramatisierung der Lage: «Als Angriffswerkzeug wird Machine Learning noch wenig verwendet. Die Angreifer verfügen auch so bereits über sehr effiziente Technologien und Vorgehensweisen, mit denen sie Sicherheitsmechanismen umgehen können. Dazu gehören vor allem Verschleierung, Verschlüsselung und Polymorphismus.» Als Mittel zur Verteidigung hingegen stelle Machine Learning eine sehr wertvolle Technologie dar. Sie könne helfen, neue Bedrohungen zu erkennen, die Ähnlichkeiten mit bereits bekannten aufweisen. «Das Trainieren von Algorithmen für Machine Learning zu Sicherheitszwecken erfordert jedoch viel Zeit und eine ständige Optimierung, um die besten Erkennungsergebnisse zu erzielen, ohne dabei zu viele False Positives zu verursachen.»

“Viele Manager in der IT-Security kennen noch den hohen Aufwand traditioneller SIEMs und haben sich deshalb noch nicht mit Next-Gen-SIEM beschäftigt.„

Egon Kando, Regional Sales Director Central & Eastern Europe bei Exabeam, www.exabeam.com

Egon Kando, Regional Sales Director Central & Eastern Europe beim Exabeam, Spezialist für Security Information and Event Management (SIEM), betont ebenfalls eher die Vorteile der KI: «Es ist schlichtweg unmöglich vorherzusagen, welchen Weg Angreifer zukünftig einschlagen werden.» Für alle unbekannten Möglichkeiten aber müsste man in traditionellen SIEM-Lösungen statische Korrelationsregeln konfigurieren. Maschinelles Lernen hingegen, gepaart mit KI, passe sich an das Unternehmensnetz an und könne ohne aufwendige Konfiguration Anomalien und Bedrohungen aufdecken. «Manuelle Prozesse in der Forensik werden automatisiert und somit wird auch die Effizienz gesteigert. Das ist die Basis für eine höhere Qualität der Verteidigung.»

Skeptischer ist Rackspace-Manager O’Neill: «Die Gegner werden versuchen, die KI-Techniken zu ihrem Vorteil zu nutzen, indem sie Wege entwickeln, defensive KI-Modelle zu verwirren und zu umgehen.» KI versetze Bedrohungsakteure in die Lage, gross angelegte komplexe Angriffe mit erhöhten Erfolgschancen durchzuführen - dank Malware, die sich anpasse, um vertrauenswürdig zu erscheinen, und mit selbstlernenden Bot-Netzen.

Steter Wandel

Datenschutzbestimmungen, KI, Internet of Things, Edge-Computing und ein wachsendes Arsenal an Angriffsmethoden verändern die Cloud - muss sich die Cloud Security also immer wieder neu erfinden? Ein klares Ja kommt von AWS-Manager Dorn: «Wir entwickeln bei AWS mit agilen Methoden, sodass wir sehr schnell auf neue Bedrohungsarten reagieren können. AWS erweitert sein Portfolio entsprechend dynamisch und stellt die gleichen Tools und Prozesse auch seinen Nutzern zur Verfügung, die damit bei eigenen Entwicklungen selbst agiler vorgehen können.» Auch in der Absicherung von Edge-Computing sieht Dorn kein Problem, selbst wenn Milliarden von Endgeräten ohne Server Daten erzeugen und verarbeiten und all diese Informationen verschlüsselt werden müssten. «Performance-Probleme verursacht die Verschlüsselung heute kaum noch.»

“Das Katz-und-Maus-Spiel zwischen der Cybersecurity-Branche und den Kriminellen wird wohl nie enden. Aber manchmal ist ein Unentschieden auch ein Sieg.„

Liviu Arsene, Senior E-Threat Analyst bei Bitdefender, www.bitdefender.de

Fleming Shi empfiehlt, statt alles immer neu zu erfinden sei es hilfreicher, mit den Infrastrukturanbietern zusammenzuarbeiten und native Telemetrie, Daten und Monitoring einzusetzen, um die Bedrohungen auf allen Angriffsflächen zu überwachen, richtig einzuschätzen und darauf zu reagieren. «Künstliche Intelligenz kann fehlerhaft sein, wenn sie keinen Zugriff auf Qualitätsdaten erhält, und IoT- und Edge-Geräte erweitern die Angriffsmöglichkeiten mit begrenzten Verteidigungsmöglichkeiten.» Ohne eine ordentliche Netzwerksegmentierung und einen reibungslosen Workflow bei der Datenverarbeitung könne jedes Edge-Gerät zu einem Einstiegspunkt werden. Für Bitglass-Manager Scheffler liegt die Cloud-Security-Zukunft «in anpassungsfähigen Lösungen, die durch Machine Learning in der Lage sind, Daten vor immer neuen Bedrohungen zu schützen».

Sicherheit ab Werk

Über einzelne Verteidigungstechniken hinaus gibt es auch Konzepte, die grundsätzlicher die Bedrohungslage verbessern wollen. Ein Schlagwort, dem man im Zusammenhang mit Cloud-Security vermehrt begegnet, ist Security by Design. Gemeint ist, Sicherheitsanforderungen an Soft- und Hardware schon während der Entwicklungsphase zu berücksichtigen, um Schwachstellen gar nicht erst entstehen zu lassen und das Produkt möglichst unempfindlich gegen Angriffe zu machen - quasi eine Art Sicherheit ab Werk. Erreicht werden soll das etwa durch kontinuierliche Tests während der Entwicklung, bestimmte Programmiertechniken und sichere Authentifizierungsverfahren. Security by Design soll erreichen, dass Sicherheit nicht länger ein blosses Feature ist, das am Ende an das fertige Produkt angeflanscht wird.

Wie Security by Design bei AWS umgesetzt wird, erklärt Bertram Dorn so: «Im Rahmen von Security by Design (SbD) wird das Konto-Design formalisiert, Sicherheitskontrollen finden automatisiert statt und Prüfungsprozesse basieren auf einheitlichen Kriterien.» Statt sich einzig auf die rückwirkende Sicherheitsprüfung zu verlassen, biete SbD eine umfassende, mehrschichtige Sicherheitskontrolle. «Anwender können SbD für das gesamte Design ihrer Kundenumgebung verwenden. Dazu stehen SbD-Vorlagen zur Verfügung. Sie enthalten einen umfassenden Regelsatz, dessen Einhaltung systematisch erzwungen werden kann.»

XDR, DLP, SIEM, CASB

Mehr Sicherheit versprechen sich die von Computerworld befragten Experten auch von der Weiterentwicklung bekannter Lösungsansätze.

EDR:

Endpoint-Detection-&-Response-Lösungen (EDR) sorgen in Unternehmen zweifellos für ein höheres Sicherheitsniveau. Aber es besteht die Gefahr, dass Sicherheitsverantwortliche von zu vielen Informationen erschlagen werden. «Einige EDR-Lösungen konzentrieren sich tatsächlich hauptsächlich auf das Auslösen von Warnmeldungen für potenzielle Sicherheitsvorfälle. Zu viele dieser Warnmeldungen führen natürlich zu Überlastung und Desensibilisierung», erklärt Liviu Arsene. «Die neueste Generation von EDR ist jedoch deutlich effektiver und kann Warnungen prüfen, um False Positives zu verhindern. So vermindert sich die Anzahl der Warnungen allgemein und Manager haben mehr Zeit, sich auf die wirklich wichtigen Vorfälle zu konzentrieren.» Dennoch: Die Sicht von EDR ist auf den jeweiligen Endpoint beschränkt. Der neueste Trend ist deshalb XDR. Das X steht dafür, dass XDR im Gegensatz zu EDR Daten aus verschiedenen Quellen wie Endpoints, Netzwerk, Cloud und Log-Daten mit Bedrohungsinformationen kombinieren und so ein vollständigeres Bild eines Angriffs liefern soll.

“Künstliche Intelligenz und Machine Learning werden künftig auch für Angriffe eingesetzt.„

Bertram Dorn, Principal Solutions Architect Security and Compliance bei AWS, aws.amazon.com

DLP:

Laut «Cloud Security Report 2019» von Bitglass setzen nur 20 Prozent der Unternehmen auf Data Loss Prevention (DLP). Bitglass-Manager Scheffler hat eine Erklärung dafür: «Für die meisten Unternehmen ist es sehr schwierig, eine einfach zu bedienende DLP-Lösung zu finden.» Auch gebe es nicht die eine zentrale Lösung - vielmehr müssten verschiedene Bereiche und Abläufe betrachtet werden und stets eine Klassifizierung der Daten stattfinden. Zudem gelte es, sich neben der technischen Lösung, die häufig aus mehreren Hardware- und Software-Komponenten besteht, auch mit Datenschutzfragen auseinanderzusetzen. «Oft versuchen Unternehmen auch, sämtliche alten Daten zu klassifizieren, und da dies sehr umfangreich erscheint, lässt man das Thema lieber ganz unbeachtet.»

SIEM: Ein System für Security Information and Event Management (SIEM) hilft, ungewöhnlichen Datenverkehr und damit potenzielle Sicherheitsvorfälle aufzudecken. Es analysiert Meldungen und Logfiles verschiedener Systeme und schlägt Alarm, wenn Anomalien auftreten. Verdächtige Ereignisse oder gefährliche Trends lassen sich so in Echtzeit erkennen. Egon Kando von Exabeam sieht auch hier Fortschritte: «Im Gegensatz zu älteren Generationen von SIEM entstand Next-Gen-SIEM im Zeitalter von Big Data und baut auf einer komplett neuen Architektur auf. Ein weiterer grosser Unterschied liegt darin, dass Next-Gen-SIEM auf maschinelles Lernen setzt und damit die Log-Informationen viel schneller verarbeiten kann. Die Algorithmen passen sich an das Unternehmensnetz an und können Anomalien ohne grossen Konfigurationsaufwand automatisch aufdecken.

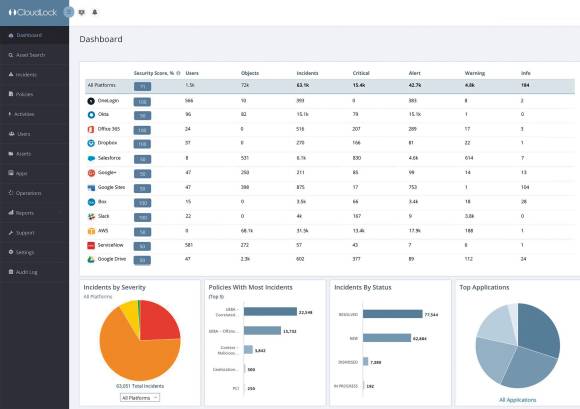

CASB: Wenn es um Cloud-Sicherheit geht, setzen viele Unternehmen auf vertraute Security-Konzepte wie Verschlüsselung, Firewall und lokale Backups. Moderne Ansätze wie Cloud Access Security Broker (CASB) holen aber langsam auf. CASB bieten viele Funktionen, die ein SIEM sinnvoll ergänzen. Durch maschinelle Lernverfahren und kontextbezogene Nutzungskontrollen machen sie Gefahren und Sicherheitslücken transparent. Sie zeigen auf, welche Services wann, wo und von wem verwendet werden, und unterscheiden zwischen herkömmlicher und Cloud-Nutzung. Ein Szenario sieht so aus: Ein SIEM sammelt die sicherheitsrelevanten Log-Daten aus dem Unternehmen, ein CASB übernimmt die Daten, analysiert sie auf cloudspezifische Risiken und Sicherheitsvorfälle und spielt die Informationen an das SIEM zurück, das sie weiterverarbeitet. So macht der CASB das SIEM auf mögliche Vorfälle aufmerksam, die ihm sonst verborgen geblieben wären.

Fazit & Ausblick

Die Zahl der Angriffsflächen wächst mit dem Fortschreiten der digitalen Transformation. Ob autonome Fahrzeuge oder Roboter in der Fertigungsindustrie, die Intelligenz kommt zunehmend aus der Cloud oder nutzt Edge-Computing. Angreifer werden versuchen, die Kontrolle darüber zu erlangen. Digital Twins enthalten vertrauliche Daten zu Menschen und Maschinen. Auch diese Daten sind lohnende Ziele. Analytics wird vermehrt von Cloud-Services durchgeführt, die sich womöglich von Angreifern ausspionieren oder manipulieren lassen. Und allzu oft wird auch die Sensibilisierung der Mitarbeiter noch vernachlässigt. Social Engineering dürfte daher ein Einfallstor bleiben. Zudem werden grossangelegte, professionelle Cyberangriffe durch staatliche Akteure zunehmen.

Eines ist also gewiss - langweilig wird es nicht. «Das Katz-und-Maus-Spiel zwischen Cybersecurity-Branche und Kriminellen wird wohl nie enden. Aber manchmal ist ein Unentschieden auch ein Sieg», resümiert Bitdefender-E-Threat-Analyst Liviu Arsene.

Im Gespräch mit Tom Haak von Cybertap

Auf der Suche nach wirksamen Abwehrmassnahmen haben sich Security-Experten etwas ganz Besonderes einfallen lassen: Deception. Tom Haak, Chief Revenue Officer beim österreichischen Start-up Cybertrap, erklärt, wie diese recht neue Disziplin in der Cybersicherheit funktioniert und was Napoleon Bonaparte damit zu tun hat.

Computerworld: Was ist und wozu braucht man Deception?

Tom Haak: Es geht vor allem darum, Eindringlinge, die sich bereits im Netzwerk befinden, auf eine falsche Fährte zu locken - also die Angreifer in Echtzeit zu erkennen, ihre Aktionen zu analysieren, von ihnen zu lernen und sie dann abzuwehren.

Computerworld: Man sperrt die Angreifer also nicht aus, sondern macht ihnen die Tür auf?

Haak: Korrekt - Sie können sich das wie eine Glaskugel mit einem reichhaltigen Buffet vorstellen, in die wir den Angreifer einladen, um sich dort scheinbar unbemerkt auszutoben - frei nach dem Credo Napoleons «Störe niemals deinen Feind, wenn er gerade Fehler macht».

Computerworld: Was ist der Nutzen im Vergleich zu anderen Security-Ansätzen wie klassische Prävention?

Haak: Klassische Prävention konzentriert sich auf die Abwehr von Angreifern, indem sie Signaturen oder Verhaltensmuster identifiziert. Wir konzentrieren uns auf die Angreifer, denen es gelungen ist - mit welcher Technik auch immer -, die bestehenden Security-Mechanismen zu überwinden und das Netzwerk zu infiltrieren. Kleine Randnotiz: Die mittlere unerkannte Verweildauer von Hackern liegt bei 150 Tagen. Wir agieren also additiv zu den absolut notwendigen Security-Techniken. Die Informationen, die unsere Lösung in Echtzeit liefert, werden wiederum dafür genutzt, Präventionsmechanismen zu verbessern und zusätzliche Sicherheitsmassnahmen für besonders gefährdete Assets zu ergreifen. Anstatt lediglich Attacken abzuwehren, erhalten Unternehmen wertvolle Hintergrundinformationen.

Computerworld: Worin unterscheidet sich Deception von herkömmlichen Honeypots?

Haak: Honeypots werden ebenfalls unter dem Begriff Deception geführt, genau genommen spricht man von Low-Interaction-Honeypots. Demgegenüber stehen High-Interaction-Honeypots, zu denen auch unsere Technologie zählt. Wie der Name schon verrät, bietet diese weitaus mehr Interaktionsmöglichkeiten als klassische Honeypots.

Ein weiterer, grundlegender Unterschied zwischen Deception und üblichen Honeypots besteht ausserdem im Einsatz von Ködern anstelle von Schwachstellen. Die ausgelegten Köder wie auch die massgeschneiderte Täuschungsumgebung werden regelmässig angepasst. Für Angreifer ist Letztere nicht als solche erkennbar, da sie scheinbar nahtlos in das echte System integriert ist. Dadurch ist der Erkenntniswert gegenüber Honeypots deutlich grösser.

Computerworld: Wenn ein Unternehmen die Deception-Technologie einsetzen möchte, wie hoch ist der Aufwand?

Haak: Man vermutet sicherlich einen enorm hohen Aufwand und viele Wochen Arbeit. Doch das Gegenteil ist der Fall: Alles steht und fällt mit dem Deception-Design-Dokument, das normalerweise in einem ein- bis zweitägigen Workshop gemeinsam mit dem Kunden erstellt wird.

Für die Bereitstellung des Köders, des Decoy-Equipments - eines speziellen Decoy-Contents seitens der Kunden -, dem eigentlichen Deployment und der Integration in die bestehende Infrastruktur gehen noch einmal zwei bis fünf Tage ins Land. Bei einem durchschnittlichen Projekt kann man also etwa eine Woche Aufwand zugrunde legen.

Computerworld: Wie gehen Sie vor, wenn Sie die Hintermänner enttarnt haben? Werden die Behörden eingeschaltet?

Haak: Meine Antwort fällt leider unspektakulär aus, weil wir mit Cybertrack lediglich ein Werkzeug bereitstellen, um die Hintermänner zu enttarnen - die volle Kontrolle liegt hier bei den Unternehmen und alle Informationen gehen direkt an die Stakeholder, die sich dann mit der Strafverfolgung beschäftigen und die Behörden einschalten.

In unserem allerersten Projekt waren wir jedoch voll mit dabei - Bundeskriminalamt, Interpol, das volle Programm - und immer mit schwarzen Sonnenbrillen.

Autor(in)

Andreas

Dumont