06.02.2013, 11:13 Uhr

Botnetz ZeroAccess als Profitmaschine

Die Online-Kriminellen hinter dem ZeroAccess-Botnetz machen Millionengewinne mit Klickbetrug. Sie zahlen hohe Prämien an Distributionspartner, um ihre Malware weiter zu verbreiten. Die Bande ist risikofreudig und scheut auch nicht vor Experimenten zurück.

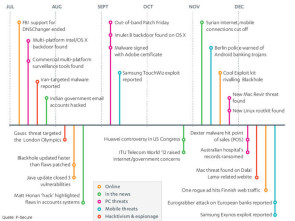

Der finnische Antivirushersteller F-Secure hat heute seinen Halbjahresbericht H2 2012 Threat Report (PDF) veröffentlicht. Darin gehen die Sicherheitsfachleute auf die wichtigsten Malware-Trends des zweiten Halbjahrs 2012 ein. Neben der weiter wachsenden Nutzung so genannter Exploit Kits auf präparierten Websites und der zunehmenden Bedrohung für mobile Endgeräte gehen sie ausführlich auf ein spezielles Botnetz ein, das den Betreibern hohe Gewinne beschert. ZeroAccess ist das derzeit am schnellsten wachsende Botnetz. Seinen Erfolg verdankt es auch einem Partnerprogramm, das hohe Prämien für die Installation der Bot-Malware ausschüttet. Je nach Land können das mehrere hundert US-Dollar pro infiziertem PC sein. Das können sich die Online-Kriminellen leisten, die hinter ZeroAccess stecken, weil sie selbst noch mehr Geld damit verdienen, hauptsächlich über Klickbetrug.

Exploit-Kits

Die weltweite Verbreitung hat ihren Schwerpunkt in Nordamerika den USA, wo 40 Prozent (USA: 35 Prozent, Kanada: 5 Prozent) der infizierten Rechner stehen. Die ZeroAccess-Bande zahlt 500 bis 1000 Dollar pro Installation auf einem US-Rechner. Dahinter folgen Japan (8 Prozent) und Indien (6 Prozent). In Europa sind Rumänien und Italien mit je fünf Prozent Anteil die am stärksten betroffenen Länder. Die in russischen Untergrundforen angeworbenen Malware-Distributoren nutzen ein breites Spektrum von Verbreitungswegen. Sie benutzen ihre eigene Malware, um ZeroAccess auf bereits verseuchten Rechnern zu installieren. Sie präparieren gekaperte Websites mit Exploit-Kits, um die Schädlinge einzuschleusen. Sie verbreiten zudem infizierte Dateien in P2P-Netzwerken, etwa als vorgebliche Programme zur Erzeugung gefälschter Lizenzschlüssel für raubkopierte Software.

Bitcoin-Mining

Als ZeroAccess im Jahr 2010 entdeckt wurde, machte es durch einen aggressiven Selbstschutz auf sich aufmerksam, der Sicherheitsprodukte wie Antivirusprogramme ausschaltete. Da dies zu viel Aufmerksam der Antivirushersteller erzeugt hat, haben die Programmierer diese Funktion entfernt. Stattdessen kann ZeroAccess nun die Rechenkapazität der verseuchten PCs nutzen, um Bitcoins zu vermehren. Dieses «Bitcoin-Mining» macht jedoch nur etwa 17 Prozent der Profit-orientierten Aktivitäten der Malware aus, der Rest entfällt auf Klickbetrug. Die ZeroAccess-Bande ist offenbar bereit und in der Lage ihre Malware anzupassen, um noch mehr Geld zu verdienen. Sie zeigt Mut zum Experimentieren und geht dabei auch Risiken ein. Sie hat sich bei ihren Distributionspartnern («Affiliates») einen Namen als zuverlässiger Prämienzahler gemacht. ZeroAccess wird daher nach Einschätzung der F-Secure-Fachleute auch in absehbarer Zukunft seine Position im Malware-Markt halten und ausbauen.