Spekulationen über Rückkehr

02.03.2016, 14:45 Uhr

Hacking Team, das der Zürcher Kapo einen Staatstrojaner verkaufte, soll wieder aktiv sein

Ein Fund im Google-Dienst «Virus Total» lässt für Sicherheitsforscher nur einen Schluss zu: Das «Hacking Team» ist zurück. Bei der Zürcher Kantonspolizei wird man mit mulmigen Gefühlen an das Unternehmen denken.

Ist das Hacking Team zurück? Die Firma, die unter anderem der Zürcher Kantonspolizei einen Staatstrojaner verkaufte und sich mit Berner Behörden mehrmals traf, könnte wieder im Geschäft sein. Laut Sicherheitsforscher Patrick Wardle könnte ein Schadcode-Sample für OS X darauf hindeuten. Wardle sagt, der Schadcode-Dropper verankere eine Hintertür im System, die verdächtig nach dem Remote Control System (RCS) der Italiener aussieht.

Die Tätigkeiten des Hacking Teams wurden bekannt, als das Unternehmen letzten Sommer selbst Opfer einer Hackingattacke wurde. Aus den geklauten und ins Web gestellten Daten liess sich herauslesen, dass die Zürcher Kantonspolizei einen Staatstrojaner beschaffte. Was diese zuerst abstritt, nach Sichtung der Beweise aber zähneknirschend zugeben musste. Die Eskapade führte dazu, dasss Regierungsrat Mario Fehr seine Mitgliedschaft bei den Sozialdemokraten zeitweise sistierte, weil die Juso gegen den Vorsteher der Sicherheitsdirektion Anzeige erstattete. Die Anzeige wurde aber nicht weiterverfolgt, Fehr ist heute wieder Mitglied der SP.

«Die selben beknackten Idioten»

Das dafür verantwortliche Hacking Team war in der Zwischenzeit ruhig. Man riet den Kunden, die RCS-Server abzuschalten und die Software-Hersteller mussten Updates veröffentlichen, um die vom Hacking Team genutzten Lücken zu stopfen. Hat Patrick Wardle recht, haben sich die Italiener mittlerweile vom Schlag erholt.

Auf heise.de wird mit Pedro Vilaça ein weiterer Sicherheitsforscher zitiert, der den Trojaner dem Hacking Team zuweist. Der Code sei in weiten Teilen identisch mit bekannter Malware aus dem Datenklau bei Hacking Team. «Hacking Team ist noch am Leben, aber sie sind immer noch die selben beknackten Idioten, die wir in den E-Mail-Leaks gesehen haben», so Vilaça. Er sagt auch, dass möglicherweise jemand den Hacking-Team-Code abgespaltet habe und nun «inklusive konformer Versionsnummern weiterentwickle». Dieses Szenario hält Vilaça aber für unwahrscheinlich.

Trojaner trägt mittlerweile den Namen «Morcut»

Zum ersten Mal auf dem Radar der Sicherheitsforscher soll der Trojaner Anfang Februar beim Google-Dienst Virus Total aufgetaucht sein. Zu diesem Zeitpunkt wurde er von keiner dort getesteten Antiviren-Software erkannt. Mittlerweile haben die AV-Firmen nachgerüstet und erkennen den Trojaner unter dem Namen «Morcut».

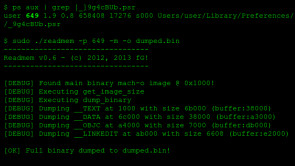

Wie «heise.de» weiter schreibt, erkennt man den Trojaner im System an der Datei _9g4cBUb.psr im Verzeichnis ~/Library/Preferences/8pHbqThW/ und an einem entsprechenden sich selbst startenden Hintergrundprozess: ~/Library/LaunchAgents/com.apple.FinderExtAvt.plist. Sei der eigene Rechner mit professioneller Spionagesoftware verseucht, reiche es allerdings kaum, diese Dateien zu löschen. Man sollte sich dann sogar überlegen, neue Hardware zu beschaffen.