23.02.2006, 13:27 Uhr

Leichte Beute im Funkverkehr

Wir alle tun es. Ob im Geschäft, zuhause, im Café gegenüber oder beim freundlichen Nachbarn - hemmungslos frönen wir dem drahtlosen Surfen. Doch schützen wir uns auch? Eine Wardriving-Tour durch Zürich liefert Antworten.

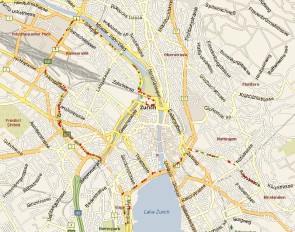

Entlang der Route vom Klusplatz über Kunsthaus, Bellevue, Mythenquai, Enge, Seebahnstrasse, Hardbrücke und Sihlquai bis zum Hauptbahnhof Zürich wurden insgesamt 534 Zugangsknoten detektiert.

Es ist Donnerstag, 9. Februar, 14 Uhr. Computerworld begibt sich mit drei Spezialisten der Netzwerk-Sicherheitsfirma Omicron auf ein Wardriving durch die Stadt Zürich. Ausgerüstet mit Laptop, WLAN-Netzwerkkarte, geeigneter Software und GPS-Empfänger soll der Stand der Sicherheit der drahtlosen Netze von Zürichs Firmen und Privaten erhoben werden. An Bord sind insgesamt vier Personen mit klar verteilten Aufgaben: Einer fährt, einer navigiert, ein Dritter bedient den PC und der Vierte lässt sich gleich zu Beginn darüber unterrichten, dass Wardriving in der Handhabe von Omicron absolut nichts mit Hacken, Umgehen von MAC-Filtern oder Knacken von Verschlüsselungen zu tun habe. Man werde lediglich durch die Gegend fahren und die gefundenen Zugangsknoten mithilfe von GPS-Empfängern kartografieren, stellen die Omicron-Männer klar.

Das Credo ist von Rechts wegen natürlich wichtig und richtig, lässt aber die Erwartungen auf Spass und Spannung etwas sinken, während das Tempo des anrollenden Wagens steigt. Doch das mit scheinbar ödem Ausblick behaftete Vorhaben entwickelt sich rasch zu einer ausgesprochen interessanten Fahrt.

Wer sucht, der findet

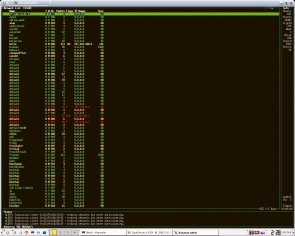

Wer bis anhin geglaubt hat, die rasante Verbreitung drahtloser Netze sei eine Mär, der sei nun eines Besseren belehrt: Schon nach der kurzen Strecke zwischen Klusplatz und Römerhof listet die quelloffene WLAN-Detektor-Software Kismet über 80 Access Points (AP) auf. Beim Kunsthaus sind es deren 150. Kismet ist ein passiver Sniffer, sendet also zum Aufspüren von Funknetzwerken keine Anfragen. Es werden lediglich Pakete abgefangen, die durch die Netze verschickt werden. Von diesen werden Parameter wie die Netzwerkkennung SSID (Service Set Identifier), Kanal, Standart (a/b/g), Verschlüsselung, verbundene Clients und IP-Range protokolliert. Nach einer halbstündigen Fahrt quer durch Zürich registriert die Software 534 Zugangsknoten von WLAN der Standards a, b und g. Bei der tabellarischen Darstellung verwendet die Software eine Farbcodierung, sodass sich verschlüsselte Netze (grün), unverschlüsselte (gelb), solche mit vollständiger Werkseinstellung (rot) und WLAN mit versteckter SSID (blau) direkt unterscheiden lassen. Schnell wird klar: Mit der Sicherheit drahtloser Netze steht es noch immer nicht zum Besten.

Leichte Beute

Die konkrete Auswertung ergibt folgendes Bild: Von den total 534 AP sind 19 Prozent unverschlüsselt. Omicrons Netzwerk-Engineer Daniel Walther beziffert den Anteil davon, der völlig frei zugänglich ist, auf 95 Prozent. Bei den restlichen 5 Prozent haben die Betreiber MAC-Adressen-Filter (Media Access Control) eingesetzt, die aber sehr leicht umgangen werden können. Weiter zeigt die Analyse, dass insgesamt 27 Prozent aller AP über eine Wired-Equivalent-Privacy-Verschlüsselung (WEP) verfügen, während 38 Prozent mit Wi-Fi Protected Access (WPA) gesichert sind. Die verbleibenden 16 Prozent stellen öffentliche Hotspots dar, die grundsätzlich offen gehalten werden, jedoch bei Verbindung eine Anmeldung erfordern. Auffallend hoch ist der Anteil der Netze, deren Kennungen entweder der Grundeinstellung entsprechen oder deren Namen Rückschlüsse auf die Identität des Betreibers erlauben. Das Verhältnis von Firmen zu Privaten schätzt Walther auf eins zu drei.

WEP, WPA und 802.11i

Damit fällt der Anteil verschlüsselter AP zwar relativ hoch aus. Es muss jedoch beachtet werden, dass der im WLAN-Standard 802.11 integrierte Sicherheitsstandard WEP als ausgesprochen schwach gilt. Die Verschlüsselung erfolgt mit einem zwischen 40 bis 232 Bit langen statischen Schlüssel, was in der Praxis jedoch selbst bei 232 Bit längst nicht ausreicht, um einen entschlossenen Angreifer abzuwehren. So lassen sich durch das Sammeln von Schlüsselpaaren so genannte Known-Plaintext-Attacken durchführen. Zahlreiche frei erhältliche Programme sind auch ohne vollständigen Paketdurchlauf dazu in der Lage, ein Passwort zu entschlüsseln.

Besser geeignet ist WPA, ein Pseudostandard, der - nachdem sich WEP als unsicher erwiesen hatte und sich die Verabschiedung des Standards 802.11i verzögerte - ursprünglich als Teilmenge von 802.11i vorweggenommen wurde. WPA enthält die Architektur von WEP, bringt jedoch zusätzlichen Schutz durch dynamische Schlüssel, die auf dem Temporal Key Integrity Protocol (TKIP) basieren. Bei der Weiterentwicklung WPA2 werden für die Authentifizierung von Nutzern zudem Pre-Shared-Keys (PSK) oder das Extensible Authentication Protocol (EAP) angeboten. Diese Errungenschaften sind mittlerweile im IEEE-Standard 802.11i vereint, der 2004 ratifiziert wurde. Er gilt noch immer als nicht entschlüsselbar, sofern keine trivialen Passwörter gebraucht werden, die sich etwa über eine Wörterbuchattacke knacken lassen.

Bewusste Risiken bei Firmen

Der Wardrive lässt den Schluss zu, dass das Gros der Netze durch mehr oder weniger wirksame Massnahmen geschützt wird. Dennoch bleibt festzuhalten, dass nach wie vor jeder fünfte WLAN-Betreiber seine Pforten sperrangelweit offen lässt. Die Daten entsprechen zwar nur einer kleinen Stichprobe, decken sich aber mit den Erfahrungen der Omicron-Männer, dass komplett ungeschützter Zugang auf Firmennetze und deren Daten zum Alltag im WLAN-Bereich gehört. «Bei den Unternehmen ist die Ursache dafür mehrheitlich auf das Budget, die Ressourcen und den Zeitdruck zurückzuführen. Wir haben schon in vielen Fällen gesehen, dass sich die IT-Abteilungen der Unternehmen des Problems meist bewusst sind, jedoch aus den genannten Gründen nichts unternehmen», sagt Walther. Es komme auch vor, dass die offene Tür technisch bedingt sei, beispielsweise weil Logistikabteilungen Handscanner verwenden, die noch keine Sicherheitsinfrastrukturen unterstützen.

Achtlosigkeit zuhaus

Beim privaten Anwender sieht die Sache anders aus: Mangelndes Sicherheitsbewusstsein, fehlendes technisches Wissen und Faulheit stehen hier im Vordergrund. Kommt hinzu, dass die Geräte für den Heimbetrieb heute schnell einsetzbar sein müssen - langwierige Konfigurationen sind da eher störend. Manch ein Home-Surfer mag sich auch fragen, was denn schon passieren kann, wenn Fremde mal seinen Zugang verwenden. «Normalerweise nicht viel», sagt Walther. Doch könnten solche Sachverhalte für den Betreiber schnell unangenehm werden, wenn sein Zugang für illegale Tätigkeiten missbraucht wird. «Es ist schon vorgekommen, dass Unwissende plötzlich die Behörden im Haus hatten. Zwar lässt sich die Unschuld meist beweisen, doch ärgert sich der, dessen Ruf beschädigt und dessen Geräte konfisziert werden», warnt er.

Hilfe unerwünscht

Für Walther liegt die Motivation für Wardriving in erster Linie in der Sensibilisierung der Anwender für Risiken. Dass ein konkretes Geschäftsmodell dahinter steckt, in dem etwa durch Hinweise an den Betreiber eines schutzbedürftigen Netzes Aufträge generiert werden, weist er von sich. Seiner Erfahrung nach reagieren die Verantwortlichen bei Firmen sehr negativ, wenn sie von Fremden auf Mängel aufmerksam gemacht werden. «Oft ist niemand von der IT zu sprechen. Keiner gesteht gern offiziell Fehler ein. Die Lücken allerdings werden rasch geschlossen», weiss Walther. Nicht zuletzt aus diesem Grund achten die Omicron-Männer darauf, juristische Fallstricke tunlichst zu vermeiden.

Rechtliche Grauzone

Zwar ist Wardriving in der Schweiz laut dem Eidgenössischen Datenschutzbeauftragten Hanspeter Thür grundsätzlich legal: «Beim Betrieb eines WLAN werden automatisch gewisse Daten wie SSID und MAC-Adresse für Dritte zugänglich gemacht. Das Erfassen solcher Daten mit einem mobilen Rechner ist nicht datenschutzwidrig.» Betreffend der Publikation der Daten rät er, diese zu anonymisieren. Strafbar macht sich jedoch, wer absichtlich eine sicherheitstechnische Hürde umgeht. Ist keine vorhanden, ist auch die Verbindung in ein Netz nicht rechtswidrig. Dennoch entspricht der Bereich noch immer einer juristischen Grauzone, da bislang keine Präzedenzfälle vorliegen.

Michael Keller