05.08.2014, 13:54 Uhr

Fitness-Apps weisen Sicherheitslücken auf

Die Security-Firma Symantec konnte zu frühen Morgenstunden am Zürcher HB mit dem Bastel-Computer Raspberry Pi Bluetooth-Verbindungen von Schweizer Joggern verfolgen.

Symantec kommt im Rahmen einer Studie zur Bilanz, dass Wearables die Kommunikation oft schlecht verschlüsseln. Dabei wäre ein sicherer Verbindungsaufbau zum Hauptgerät eine notwendige Voraussetzung. Denn eine Smartwatch als Beispiel kommuniziert oft ständig mit dem Handy, damit ein Nutzer sich E-Mails und Kurznachrichten direkt auf der Computeruhr anzeigen lassen kann. Der Verbindungsaufbau zwischen Smartphone und Wearable-Gadget erfolgt dabei meist über Bluetooth. Hauptsächlich zur Anwendung kommen Wearables bis ahnin vorwiegend in Form von Bluetooth-Sportzubehör wie Pulsmessern. Die konstant funkenden Datenverbindungen konnte Symantec mit einem Raspberry Pi und einem Bluetooth-Dongle erspähen. Zusammen mit einer Batterie kostete der Bastelaufwand des mobilen Datenspions weniger als 100 Franken. Erfasst wurden Daten unter anderem auch in der Schweiz. Geortete Geräte liessen sich anhand der zurückgesendeten Seriennummern verfolgen. Ein zweiter Raspberry Pi wies die Seriennummern eindeutigen Geräten zu.

Fitness-Apps ohne Cloud-Verschlüsselung

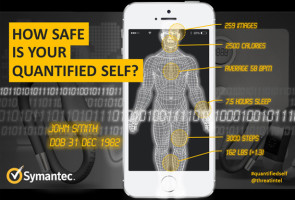

Symantec kommt zum Schluss, dass die Offenlegung persönlicher Nutzerdaten ein Leichtes wäre. Die Sicherheitsfirma geht davon aus, dass etwa 20 Prozent aller Fitness-Apps, die üblicherweise zur Datenverarbeitung auf eigene Server zurückgreifen, diese Übertragung nicht sicher verschlüsseln. Faktisch könnten Kriminelle die Identität von Wearable-Besitzern erspähen und während das ahnungslose Opfer am Joggen ist, zu Hause einbrechen oder weit Schlimmeres mit den Daten anstellen.

Bluetooth ohne Privatsphäre

Die Scans wurden am Zürcher Hauptbahnhof zu frühen Morgenstunden durchgeführt, erklärte uns Candid Wüest von Symantec auf Anfrage. «Da ich Co-Author der Studie bin, wollte ich die Experimente selber vor Ort durchführen», erzählt uns der Sicherheitsexperte. Persönliche Daten wurden jedoch keine gescannt. Diese würden durchaus verschlüsselt über Bluetooth Low Energy übertragen. Ein grundlegendes Problem sei jedoch, dass Hersteller in Wearables die Privacy-Funktion von Bluetooth LE nicht aktivieren, welche ein aktives Verfolgen ermöglichen, so Wüest.