Wachablösung beim Netzwerkdesign

Erweiterung von SD-WANs

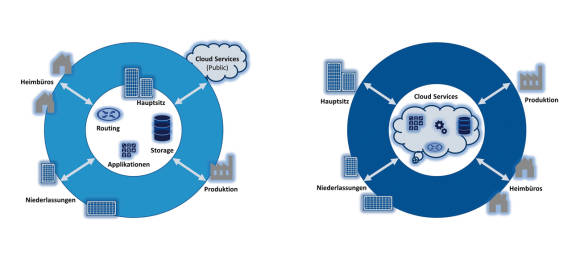

Die neue Konkurrenz rief die etablierten Anbieter auf den Plan, indem sie eigene oder lizenzierte Cloud-Dienste anbieten. Zudem wurde der eigene Netzbetrieb durch Einsatz von Software Defined Networks (SDNs) flexibilisiert und optimiert. SDNs virtualisieren diverse Netzfunktionen und ermöglichen dem Netzbetreiber und dessen Kunden einen schnelleren Zugang zu Netzressourcen. Um Letzteres auch bei Zugriffen auf Cloud-Dienste sicherzustellen, wurden Software-definierte Weitverkehrsnetze (SD-WAN) erdacht. Doch die erwähnten VPNs wirken weiter im Hintergrund und stehen mit ihrer unflexiblen Punkt-zu-Punkt-Kommunikation vom Nutzer zur Unternehmens-IT etwas quer im Raum.

Hier kommt Secure Access Service Edge (SASE) ins Spiel – eine Netzwerkarchitektur, welche die Funktionen von VPNs und SD-WANs mit Cloud-nativen Sicherheitsfunktionen kombiniert. Diese Funktionen umfassen sichere Web-Gateways, Cloud Access Security Broker, Firewalls und Zero-Trust-Netzwerkzugänge. Diese Funktionen werden vom SASE-Anbieter als Service angeboten und über die Cloud bereitgestellt. Neben der Virtualisierung von Netzwerkfunktionen in SDN-Architekturen bieten SD-WANs den Kunden einen vereinfachten und komfortablen Zugang zu verschiedenen Clouds. SASE folgt damit dem Weg, der mit der Technologie hinter SD-WANs begann, und kombiniert mehrere Netzwerk- und Sicherheitstechnologien in einem einzigen, integrierten Angebot.

Ein neuer Ansatz

Im Mittelpunkt der Netzsicherheit steht bei SASE der vertrauensfreie Netzzugang («zero-trust network access»). Hier wird grundsätzlich jede externe oder interne Umgebung als feindlich betrachtet. Jedes Gerät, jeder Benutzer und jede Sitzung muss streng authentifiziert und autorisiert werden. Dabei wird mit Identitäten und dem Austausch von Zertifikaten gearbeitet, welche die Identität im Anwendungskontext beweist.

Wenn zum Beispiel ein Remote-Benutzer in seinem Heimbüro Zugriff auf eine SaaS-Anwendung benötigt, erkennt der vertrauensfreie Netzzugang den Benutzer und dessen Kontext und leitet dessen Anfrage an den nächstgelegenen Kontrollpunkt in der Cloud weiter. Dies ist in der Regel ein Security-Web-Gateway, welches die Zugriffsanfrage an die SaaS-Anwendung weiterreicht. Bei Ressourcen, die über ein privates Netz angefordert werden, leitet das Gateway die Anfrage an das private Unternehmensnetz weiter. Sicherheitsdienste wie Firewalls oder Anti-Malware werden vom sicheren Web-Gateway-Dienst über die Cloud bereitgestellt. Dafür ist der Cloud Access Security Broker (CASB) im Gateway besorgt.