Secure Access Service Edge (SASE)

08.12.2021, 06:11 Uhr

Wachablösung beim Netzwerkdesign

SASE ist Architektur auf Basis von Identität und Nutzerkontext. Sie folgt dem Weg der SD-WANs und soll das zentralistische Netzwerkdesign ablösen. SASE könnte zudem dem IoT mehr Sicherheit verschaffen.

Die digitale Transformation erfordert sowohl die Transformation des Wide Area Networks (WANs) als auch der Netz- und IT-Sicherheit. Gerade die jüngere Vergangenheit mit starker Nutzung der Heimbüros zeigte die Grenzen bestehender Netzarchitekturen deutlich auf. Denn Heimnetze sind im Gegensatz zu Büronetzen nicht für die permanente und symmetrische Übertragung grosser Datenvolumina ausgelegt. Hinzu kommen Sicherheitsaspekte, wenn über verzweigte Mobil- und Festnetzinfrastrukturen auf Server oder Cloud-Services zugegriffen wird. Hier bieten sich Angriffsflächen für böswillige Attacken auf Datenserver und dort befindliche Datensätze.

Um sichere Datenverbindungen im Internet zu ermöglichen, wurden Virtual Private Networks (VPNs) erdacht. Hier wird eine Punkt-zu-Punkt-Verbindung zwischen Benutzer (etwa im Home Office oder unterwegs im Mobilnetz) und einem Gateway als Eingangstür zum Firmennetz aufgebaut. Die Datenkommunikation über einen solchen IP-Tunnel erfolgt mit voller Ende-zu-Ende-Verschlüsselung, sozusagen eine von aussen unsichtbare, abgeschlossene Röhre im öffentlichen IP-Netz. Leider vermindert ein VPN in der Regel die Übertragungsgeschwindigkeit. Denn die Kommunikation läuft nun nicht mehr direkt auf dem Server mit der

genutzten Applikation (Outlook, Teams, SAP etc.), sondern immer über den VPN-Zugang. Von dort läuft der Datenstrom dann weiter zum Applikationsserver.

genutzten Applikation (Outlook, Teams, SAP etc.), sondern immer über den VPN-Zugang. Von dort läuft der Datenstrom dann weiter zum Applikationsserver.

VPNs und Clouds

Eigene Praxistests mit oder ohne VPN-Absicherung haben ergeben, dass sich die Übertragungsgeschwindigkeit mit VPN mindestens halbiert. Da eine deutliche Mehrheit der Schweizer Nutzerinnen und Nutzer über optimierte Kupfernetze kommuniziert, wirkt sich dies insbesondere bei Videokonferenzen störend aus. Denn hier ist eine schnelle und dazu symmetrische Datenübertragung mit höchstens 250 ms Latenz vonnöten, damit die Down- und Uploads nicht stocken und die Sprach-, Daten- und Videokommunikation stören. Bei gewöhnlichen Videocalls oder Abrufen von E-Mails bleibt das VPN daher oft unbenutzt, da der Benutzer zuvor ohnehin via Mobile ID und einem Secured Access authentifiziert wurde.

Beim Zugriff auf firmeninterne Dateien ohne VPN wird es für den Benutzer lästig, da er sich dann bei jedem weiteren Server neu authentifizieren muss. Noch kritischer sind solche Zugriffe über mobile Netze, weil die Netzverbindung unterwegs nicht immer stabil und im Ausland bisweilen auch unsicher ist.

Diese Randbedingungen verdeutlichen aber auch das Problem zentralistischer Infrastrukturen in Firmennetzen. Denn wenn man den Zugang von jedem beliebigen Punkt in Mobil- wie Festnetzen zulassen würde, wäre dies ohne VPNs und weitere Sicherheitshürden wie Firewalls und lokalen Virenschutz fatal. Zudem boomen etwa seit 2015 eine völlig unüberschaubare Vielzahl von Diensten aus der Cloud. Statt eigene Hard- und Software anzuschaffen und zu unterhalten, nutzt man weiter zunehmend ausgewählte Services aus der Cloud aus Rechenzentren, die irgendwo auf der Welt stehen. Die Vernetzung erfolgt entweder über nationale Anbieter oder über Netze des Cloud-Anbieters wie bei Google, Microsoft (Azure) oder Amazon (AWS).

Der Autor

Rüdiger Sellin

ist Diplom-Ingenieur (FH) und arbeitet seit 1992 als Fachjournalist (SFJ/MAZ) mit den Schwerpunkten ICT und Elektrotechnik.

Erweiterung von SD-WANs

Die neue Konkurrenz rief die etablierten Anbieter auf den Plan, indem sie eigene oder lizenzierte Cloud-Dienste anbieten. Zudem wurde der eigene Netzbetrieb durch Einsatz von Software Defined Networks (SDNs) flexibilisiert und optimiert. SDNs virtualisieren diverse Netzfunktionen und ermöglichen dem Netzbetreiber und dessen Kunden einen schnelleren Zugang zu Netzressourcen. Um Letzteres auch bei Zugriffen auf Cloud-Dienste sicherzustellen, wurden Software-definierte Weitverkehrsnetze (SD-WAN) erdacht. Doch die erwähnten VPNs wirken weiter im Hintergrund und stehen mit ihrer unflexiblen Punkt-zu-Punkt-Kommunikation vom Nutzer zur Unternehmens-IT etwas quer im Raum.

Hier kommt Secure Access Service Edge (SASE) ins Spiel – eine Netzwerkarchitektur, welche die Funktionen von VPNs und SD-WANs mit Cloud-nativen Sicherheitsfunktionen kombiniert. Diese Funktionen umfassen sichere Web-Gateways, Cloud Access Security Broker, Firewalls und Zero-Trust-Netzwerkzugänge. Diese Funktionen werden vom SASE-Anbieter als Service angeboten und über die Cloud bereitgestellt. Neben der Virtualisierung von Netzwerkfunktionen in SDN-Architekturen bieten SD-WANs den Kunden einen vereinfachten und komfortablen Zugang zu verschiedenen Clouds. SASE folgt damit dem Weg, der mit der Technologie hinter SD-WANs begann, und kombiniert mehrere Netzwerk- und Sicherheitstechnologien in einem einzigen, integrierten Angebot.

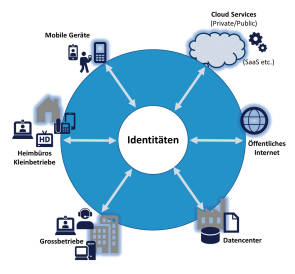

Ein neuer Ansatz

Im Mittelpunkt der Netzsicherheit steht bei SASE der vertrauensfreie Netzzugang («zero-trust network access»). Hier wird grundsätzlich jede externe oder interne Umgebung als feindlich betrachtet. Jedes Gerät, jeder Benutzer und jede Sitzung muss streng authentifiziert und autorisiert werden. Dabei wird mit Identitäten und dem Austausch von Zertifikaten gearbeitet, welche die Identität im Anwendungskontext beweist.

Wenn zum Beispiel ein Remote-Benutzer in seinem Heimbüro Zugriff auf eine SaaS-Anwendung benötigt, erkennt der vertrauensfreie Netzzugang den Benutzer und dessen Kontext und leitet dessen Anfrage an den nächstgelegenen Kontrollpunkt in der Cloud weiter. Dies ist in der Regel ein Security-Web-Gateway, welches die Zugriffsanfrage an die SaaS-Anwendung weiterreicht. Bei Ressourcen, die über ein privates Netz angefordert werden, leitet das Gateway die Anfrage an das private Unternehmensnetz weiter. Sicherheitsdienste wie Firewalls oder Anti-Malware werden vom sicheren Web-Gateway-Dienst über die Cloud bereitgestellt. Dafür ist der Cloud Access Security Broker (CASB) im Gateway besorgt.

Umfassendere Sicherheit

Will derselbe Mitarbeitende nun eine Verbindung zu den gleichen Ressourcen aus dem Büro-LAN/-WLAN aufbauen, dann wird er wiederum mithilfe des Zero-Trust-Sicherheitszugangs authentifiziert. Dank der SASE-Funktionen erhält dieser Nutzer eine vollständig Cloud-basierte Sicherheit via SD-WAN. Während er von dessen schnellem Cloud-Zugriff profitiert, stellt SASE im Hintergrund sicher, dass die Sicherheitsrichtlinien für sämtliche Nutzerinnen und Nutzer konsistent definiert sowie unabhängig von deren Verbindungsstatus und Standort einheitlich angewendet werden.

SASE verbindet daher nicht einfach bloss Hardware und Software sowie deren Benutzer mit Cloud-Services, sondern schützt sie auch. Ein wichtiges Feature ist dabei die Ver- und Entschlüsselung des Inline-Datenverkehrs. Geplant ist ein permanentes Verkehrsmonitoring und dessen Analyse mit mehreren, parallel arbeitenden Engines. Die entsprechenden Inspection Engines des SASE-Services umfassen Malware Scanning und Sandboxing. Hinzu gesellen sich DNS-basierter Schutz und DDoS-Schutz (Distributed Denial-of- Service) – ein umfassendes Package also.

Cloud Native Function (CNF)

Sowohl SD-WANs als auch SASE nutzen verteilte Cloud-native Anwendungen, denen eine Vielzahl von CNFs zugrunde liegen. Diese basieren auf lose gekoppelten Microservices, die auf unterschiedlichen Servern an verschiedenen Standorten betrieben werden. Meist arbeiten sie völlig unabhängig voneinander und stellen nur eine einzige spezifische Funktion bereit. Die einzelnen Microservices sind dynamisch auf den verschiedenen Knoten und Servern der zugrunde liegenden Cloud-Umgebung ausführbar. Dieses verteilte System von Microservices wird in sogenannten Containern paketiert. Dank höherer Effizienz bieten sie im Vergleich zu virtuellen Maschinen (VM) einen schnelleren App-Zugang. Gleichzeitig vereinfachen sie die Bereitstellung einer Vielzahl von Microservices.

Cloud-native Applikationen sind hoch automatisiert bei einem hohen Abstraktionsgrad zu Hardware und Betriebssystemen und unabhängig von der zugrunde liegenden Infrastruktur. Ein Vorteil gegenüber lokalen Anwendungen in herkömmlichen Serverumgebungen ist die Bereitstellung der exakt benötigten Leistungsfähigkeit. Diese entspricht genau dem aktuellen Bedarf und ist nicht überdimensioniert. CNF-basierte Anwendungen erhalten die zur Funktion nötigen Ressourcen dynamisch und in Echtzeit entsprechend ihren Anforderungen, was sie so effizient macht.

Theorie und Realität

Bereits beim Entwurf von Cloud-nativen Applikationen ist von den Entwicklern zu berücksichtigen, dass die Ausführung der Anwendung nicht lokal erfolgt. Verteilte Redundanzmechanismen stellen die zum Betrieb notwendigen Funktionen durch verschiedene Microservices bereit. Im SD-WAN-Umfeld ist die Zusammenstellung aller Microservices zu einem spezifischen Cloud-Service (Orchestrierung) eine durchaus komplexe Aufgabe.

Wie zuverlässig und erfolgreich SASE dies künftig bewerkstelligt, ist heute noch offen. Denn SASE folgt der Idee, sicherheitsrelevante Funktionen unabhängig vom Standort des Benutzers aus der Cloud bereitzustellen. Ob der Austausch von Zertifikaten zwecks Feststellung der Identität genügt, muss sich in der Praxis noch zeigen. Gartner als Erfinder von SASE behauptet vollmundig, dass bis 2025 mindestens 60 Prozent der Unternehmen über explizite Strategien und Zeitpläne für die Einführung von SASE verfügen werden, die den Zugang zu den Nutzern, den Zweigstellen und den Endgeräten umfassen. 2020 sollen es lediglich

10 Prozent gewesen sein, was nicht verwundert, da SASE erst im Dezember 2019 vom Beratungs- und Marktforschungsunternehmen präsentiert wurde.

10 Prozent gewesen sein, was nicht verwundert, da SASE erst im Dezember 2019 vom Beratungs- und Marktforschungsunternehmen präsentiert wurde.

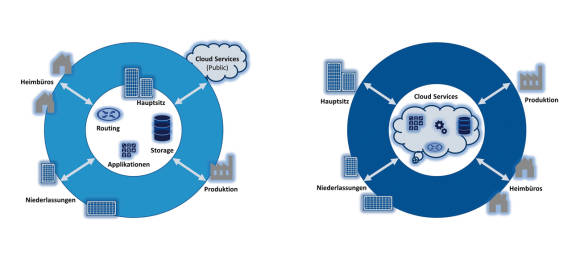

SASE vs. SD-WAN

Sowohl SASE als auch SD-WAN decken ein grösseres geografisches Gebiet ab. Dabei besteht die Infrastruktur von SASE aus privaten Rechenzentren, Colocation-Einrichtungen oder Clouds, die als Endpunkte agieren. Hier werden das Netzmanagement inklusive dynamischer Ressourcenzuteilung, Netzwerkoptimierungen oder Sicherheitsfunktionen ausgeführt. Bei SD-WANs hingegen werden alle diese Funktionen lokal in der Unternehmenszentrale und in den Zweigstellen ausgeführt. Beide können grundsätzlich von jedem Ort aus gesteuert werden. Gleichwohl erfolgt die Steuerung bei SD-WANs im Regelfall vom Hauptsitz des Unternehmens aus, bei einem Managed Service hingegen beim Dienstanbieter. Im letzteren Fall hat der Endanwender via Portal trotzdem eine gewisse Kontrolle über die SD-WAN-Lösung.

Trotz Unterschiede der beiden Infrastrukturen agieren sowohl SASE als auch SD-WANs in virtualisierter Form ohne proprietäre Hardware. Wie erwähnt laufen die Sicherheits- und Netzwerkfunktionen bei SASE in der Cloud oder auf einem Sicherheitsagenten im Rechenzentrum. Beim SD-WAN hingegen werden nur die Netzwerkknoten und das Customer Premises Equipment (CPE) als Software ausgeführt.

Während SDNs und SD-WANs bereits vor vielen Jahren entwickelt und praktisch eingeführt wurden, ist SASE immer noch eine neue Technologie. Deshalb beginnen viele SD-WAN-Anbieter damit, eine SASE-Lösung zusätzlich zu ihrer SD-WAN-Lösung anzubieten oder zumindest zu behaupten, dass es sich bei ihrem Angebot um SASE handelt. Nebst anderen sind dies Cisco, VMware, Open Systems sowie die noch junge Cato SASE Cloud, die Gartner auf seiner Homepage vorstellt.

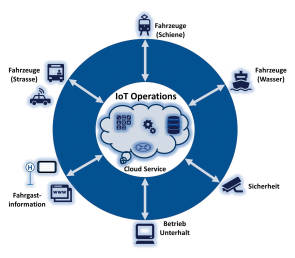

Möglicher Durchbruch bei IoT

Weil die Anzahl der Endgeräte und der Anwendungen beim Internet der Dinge (IoT) förmlich explodieren, könnte SASE die Beherrschbarkeit dieser stark verteilten Infrastruktur mit sehr unterschiedlichen Anwendungen sowie die Sicherheit weiter erhöhen und gleichzeitig die Komplexität vermindern. Als klassisches Beispiel könnte die weltweit agierende Logistikbranche dienen, deren Anfälligkeit sich in den letzten 18 Monaten erneut gezeigt hat.

Denn bevor ein komplexes Endprodukt wie ein Fahrzeug beim Kunden landet, sind unzählige, weit verteilte Zulieferer und Rohstoffhändler in der ganzen Welt gefordert, damit Produktion und Lieferung passen. So werden Container zunehmend mit Chips für IoT ausgerüstet, die täglich mindestens einmal eine Statusmeldung abgeben, damit der Auftraggeber weiss, ob der begehrte Rohstoff oder das begehrte Teil planmässig geliefert wird.

Als weiteres Beispiel mag der öffentliche Verkehr der Schweiz dienen, an dem eine grosse Anzahl Firmen und Fahrzeuge beteiligt sind. Dazu gehören nebst den beiden grossen Bahngesellschaften SBB und BLS noch Dutzende weitere Bahnnetzbetreiber, Tram- und Busbetriebe inklusive selbstfahrende Fahrzeuge, Berg- und Seilbahnen etc. – ein komplexes Gesamtwerk mit vielen Akteuren.

Diese müssen untereinander künftig noch mehr kooperieren, damit das Rollmaterial zur richtigen Zeit am richtigen Ort und die Netzinfrastruktur betriebsbereit ist, die Anschlüsse funktionieren und aktuelle Informationen im Internet und an den Haltestellen verfügbar sind. SASE im Verbund mit IoT hat hier ein grosses Potenzial, besonders wegen potenzieller Manipulationsversuche, die durchaus Alltag sind, aber nicht breit kommuniziert werden.

Fazit

SASE richtet sich in erster Linie an Grosskonzerne mit mobilen Mitarbeiterinnen und Mitarbeitern, die nicht mehr mit starren VPNs arbeiten wollen und einen flexiblen, schnellen und ortsunabhängigen Zugriff auf IT-Systeme und Applikationen bei hoher Sicherheit benötigen. Daneben zeigen aber auch zahlreiche andere Branchen mit räumlich verteilten Ressourcen ein Anwendungspotenzial. Ob SASE nur ein neues Sicherheitskonzept bleibt oder effektiv den Markt für Netzwerk- und IT-Sicherheit neu aufmischt, werden die nächsten Jahre zeigen.

Zusammenfassung

Die Vorteile von Secure Access Service Edge (SASE) in der Übersicht:

- Gemeinsames Netz- und Sicherheitsdesign

- Vollständige Interoperabilität beim Zugriff auf gemeinsam genutzte Ressourcen

- Skalierbare und kosteneffiziente Netz- sowie Sicherheitsarchitektur

- Umfassende Sicherheit für ortsfeste und mobile Benutzer sowie in der gesamten hybriden IT-Infrastruktur (Firmennetz, Cloud und SaaS)

- Einheitliche und konsistente Verwaltung sowie Durchsetzung von Sicherheitsrichtlinien im gesamten Unternehmen

- Verringerung der Cybersicherheitsrisiken durch eingebetteten Zero-Trust-Netzwerkzugang