Authentifizierungs-Lösung

13.02.2019, 16:00 Uhr

Biometrische Log-ins mit der Blockchain sichern

Die Verwaltung von Zugriffsberechtigungen stellt Unternehmen vor Herausforderungen. Der Einsatz von Blockchain-basierten Lösungen kann hierbei Abhilfe schaffen.

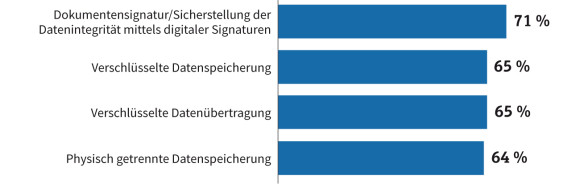

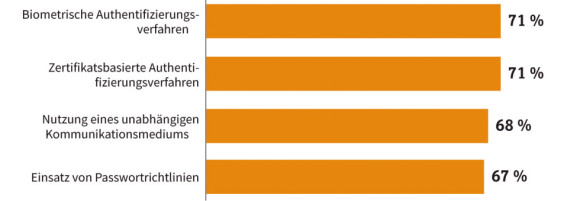

Die Selbsteinschätzung der Sicherheitslage in mittelständischen Unternehmen und öffentlichen Verwaltungen verschlechtert sich jährlich. Das konstatiert die IT-Beratung Techconsult in einem aktuellen Studienbericht. Umsetzungsprobleme bei IT-Lösungen im Bereich IT-Security sind in Unternehmen an der Tagesordnung, wie daraus hervorgeht. Zu den grössten Herausforderungen des Mittelstands zähle die Umsetzung von Authentifizierungsmechanismen. Selbst einfachste Massnahmen wie der Einsatz von Passwortrichtlinien seien für zwei von drei Unternehmen problematisch.

Viele Chefetagen suchen inzwischen die Schuld vorrangig bei den eigenen Mitarbeitern. Dieser Eindruck entsteht jedenfalls bei der Lektüre der Techconsult-Studie. Mitarbeiter wählten zum Beispiel gern einfache Passwörter, die sie sich gut merken könnten, so die Analysten. Eine Multifaktor-Authentifizierung (MFA) ist offenbar nicht die ultimative Lösung. Vielmehr scheitere MFA mit Biometrie oder Zertifikaten oft an der Bereitschaft der Mitarbeiter, den hierfür erforderlichen Mehraufwand zu leisten.

“Um die Cybersicherheit war es noch nie so schlimm bestellt wie heute„

Nick Bilogorskiy, Cybersicherheitsstratege bei Juniper Networks

«Um die Cybersicherheit war es noch nie so schlimm bestellt wie heute», bestätigt Nick Bilogorskiy, Cybersicherheitsstratege beim Netzwerkausrüster Juniper Networks. Bilogorskiy weiss, wovon er spricht. Als ehemaliger Malware-Researcher, unter anderem bei Facebook, hat er schon vieles gesehen. Vor diesem Hintergrund wächst das Interesse von Unternehmen an zuverlässigen und produktivitätsfreundlichen Identitäts- und Zugriffsmanagementlösungen.

Eine zentrale Schwachstelle

Vor allem das immer beliebtere Internet of Things verlangt nach handfesten Sicherheitslösungen, um den Zugriff auf mobile Endgeräte und kritische Infrastrukturen unter Kontrolle zu bekommen. Für die Anbieter von Sicherheits-Software ist es definitiv an der Zeit, das Konzept der sicheren Authentifizierung zu überdenken. Zentralisierte Systeme zur passwortbasierten Authentifizierung haben in der Vergangenheit immer wieder versagt.

Sicherheitsforscher der Hacking-Gruppe TeamSIK der Fraunhofer-Gesellschaft und von Google konnten Anfang 2017 mehreren führenden Passwortmanagern Datenlecks nachweisen. «Die Gesamtergebnisse waren äusserst besorgniserregend und haben gezeigt, dass die Passwortmanager-Anwendungen trotz ihrer Behauptungen nicht genügend Schutzmechanismen für die gespeicherten Passwörter und Anmeldeinformationen bieten», so das TeamSIK.

Biometrie in der Blockchain

Als wichtigster Hoffnungsträger der fälschungssicheren Authentifizierung gilt mittlerweile die Blockchain-Technologie, kurz DLT für Distributed Ledger Technology. Diese Technik nutzt fortgeschrittene Kryptografie und eine verteilte Datenbank, um eine lückenlose Nachverfolgung von Ereignissen, autarken Vertragsvollzug durch Software und eine Vielzahl anderer praktischer Anwendungen in diversen Bereichen der Wirtschaft zu ermöglichen.

Die verteilte Architektur der Blockchain hat zahlreiche Vorteile, nicht zuletzt im Hinblick auf die Gewährleistung der Datenintegrität. Der Ansatz führt zur Entstehung einer hohen Anzahl gleichwertiger Replikas des DLT-Protokolls, während verteilte, autarke Software die Gültigkeit der Sicherheitskopien anhand kryptografischer Prüfsummen kontinuierlich überprüft. Vor allem der Verzicht auf eine zentrale Vermittlungsstelle zugunsten eines Peer-to-Peer-Netzwerks verhindert, dass es an einem gemeinsamen Punkt zu einem Sicherheitsproblem kommt.

Ein häufig propagiertes vermeintliches Patentrezept für eine blockchainbasierte Authentifizierung folgt einem einfachen Gedankengang: jeden Mitarbeiter biometrisch erfassen und an die Blockchain anketten – Problem gelöst. Doch ganz so einfach ist es nicht, denn bei diesem Ansatz stossen zwei gravierende Probleme aufeinander: Ein Sicherheitsvorfall hat bei gespeicherten biometrischen Authentifizierungsmerkmalen schwere datenschutzrechtliche Konsequenzen, etwa durch den Zugriff auf den Personalausweis. Die Unveränderlichkeit der Datenblöcke in einer Blockchain erschwert zudem die Geheimhaltung schutzwürdiger Informationen. Angesichts steigender Rechenleistung ist in Zukunft nicht gewährleistet, dass aktuelle Verschlüsselungs-Algorithmen nicht geknackt werden.

Sensible Informationen stehen auf dem Spiel

Cybersicherheits-Experten wie Gunnar Porada, Geschäftsführer der IT-Sicherheitsberatung innoSec, warnen vor dem zu sorglosen Einsatz biometrischer Authentifizierung. Sollten Daten der Körper- oder Verhaltensbiometrie in falsche Hände geraten, könnten sich Cyberkriminelle die Identität des Betroffenen erschleichen, erläutert Porada. Selbst Dermalog, ein Unternehmen der Bundesdruckerei und unter anderem Hersteller der Fingerabdruckscanner für Behörden, musste das Missbrauchspotenzial dieser Daten einräumen.

Beim Verlust von biometrischen Daten bestehen für den Betroffenen keinerlei Möglichkeiten der Schadensbegrenzung. Denn anders als ein Zertifikat, ein Schlüssel oder ein Token-Generator lassen sich körpereigene Merkmale nicht einfach austauschen. Das Risiko – vor allem für die Privatsphäre der Mitarbeiter, aber auch für jeden Arbeitgeber, der diese Daten künftig nutzen wollte – ist gravierend.

Die Unveränderlichkeit der Blockchain stellt ein weiteres Problem dar. Denn bereits beglaubigte Datenblöcke können nur gelesen, aber nicht manipuliert werden. So steht und fällt die Geheimhaltung der Daten, die innerhalb einer Blockchain «gesichert» sind, letztlich mit der Widerstandsfähigkeit der eingesetzten Verschlüsselung – und diese nimmt mit der Zeit aufgrund der steigenden Rechenleistung prinzipiell immer ab. So verwandelt sich die Blockchain im Endeffekt zu einem Gefahrenpunkt: Der Bruch der Verschlüsselung an einem beliebigen Netzwerkknoten führt zur Enthüllung sensibler Authentifizierungsdaten, womöglich samt Biometrik. Die verteilte Architektur der Blockchain kann also zwar die Integrität der Daten gewährleisten, nicht jedoch deren Geheimhaltung.

In einem typischen Anwendungsszenario der Blockchain dient diese Technologie ja auch nicht der Geheimhaltung von Informationen, sondern der Konsensbildung: Viele voneinander unabhängige Netzwerkteilnehmer stimmen über die Gültigkeit zuvor abgeschlossener Transaktionen ab oder bezeugen sich gegenseitig relevante Ereignisse. Dennoch erhoffen sich Sicherheitsexperten von der Blockchain unbestreitbare Vorteile. Die verteilte Datenspeicherung soll selbstheilende, praktisch unzerstörbare Ereignisprotokolle ermöglichen und dank automatischer Audits und fortgeschrittener Forensik viele Arten von Cybersicherheits-Attacken im Keim ersticken.

Lösungen für die Blockchain

Damit es gelingt, ein wirklich autarkes und sicheres System zur Verwaltung sensibler Authentifizierungsdaten auf Blockchain-Basis zu erschaffen, müssten die betroffenen Software-Anbieter das Pferd von hinten aufzäumen. Einige Pioniere arbeiten tatsächlich bereits unter Hochdruck an alternativen Ansätzen.

Civic

Das Start-up Civic beispielsweise entwickelt einen blockchainbasierten Authentifizierungsdienst zum Schutz digitaler Identitäten bei der Registrierung und Anmeldung im Web und in mobilen Apps – ganz ohne ein Passwort. Rund um die Prüfung und Beglaubigung der Nutzeridentität hat Civic ein ganzes Ökosystem von Lösungen entwickelt. Die Secure Identity Platform (SIP) von Civic verdankt der Blockchain-Technologie ihre verteilte Architektur, die vollständige Datensouveränität des Einzelnen und die kryptografisch beglaubigte Validierung der Datenintegrität.

Zur Verwaltung der Daten nutzt Civic «smarte Verträge», eine Besonderheit der Ethereum-Blockchain. Diese kleinen Schnipsel von ausführbarem Code erlauben es, die Abwicklung von Vereinbarungen zu automatisieren. Als zusätzliche Absicherung bedient sich Civic der Multifaktor-Authentifizierung mit einem Smartphone, verlangt hierfür aber die Bereitstellung einiger biometrischer Merkmale durch den Nutzer. Dabei handelt es sich um Körpercharakteristika wie den Fingerabdruck und/oder die Gesichtsgeometrie. Um das Risiko für den Nutzer zu minimieren, sollen diese Identitätsdaten stets ausserhalb der Blockchain auf dem mobilen Endgerät «gesichert» bleiben.

Remme

Die Plattform von Remme nutzt die sogenannte Blockchain-gestützte Multifaktor-Authentifizierung (Multi Factor Blockchain Assisted Authentication, kurz: MFBAA), bestehend aus vier Verifizierungsschritten. Diese umfassen die Überprüfung des Benutzernamens, des privaten Remme-Zertifikats, eines Zweifaktor-Authentifizierungs-Codes (2FA) und der Geofencing-Vorgaben. So kommt Remme ebenfalls ohne ein Passwort aus. Den 2FA-Code sendet das System unter Verwendung einer Messaging-Plattform wie Telegram, Facebook Messenger oder WeChat.

Remme sichert die Identitätsdaten des Nutzers ähnlich wie Civic nicht direkt in einer Blockchain, sondern in einem Zertifikatscontainer ausserhalb der Blockchain. Den Zugang zu diesem Container gewährt dem Anwender sein privater Schlüssel beim Zugriff auf die Blockchain. Die Blockchain-Adresse fungiert hierbei als einzige Nutzer-ID im System. Sollte ein privates Zertifikat kompromittiert werden, speichert das Remme-System die Daten des Zertifikats im Klartext in der wie immer öffentlich zugänglichen Blockchain. Dadurch wird das betroffene Zertifikat für ungültig erklärt. Da die Software den Inhalt der Blockchain überprüft, kann ein ungültiges Zertifikat niemals die Verifizierung passieren. Remme macht sich so die verteilte Natur der Blockchain zunutze, nicht um die Geheimhaltung von Daten, sondern die Fälschungssicherheit zu gewährleisten.

Jedes zugriffsberechtigte Gerät erhält von Remme einen eigenen privaten SSL-Schlüssel. Mit diesem privaten Schlüssel signiert das System das öffentliche Remme-Zertifikat. Mit diesem Zertifikat kann sich das jeweilige Gerät beziehungsweise der Nutzer gegenüber Webseiten und anderen Diensten authentifizieren. Bei jedem Authentifizierungsversuch wird die Übereinstimmung dieser Daten unter Einbeziehung des privaten Schlüssels überprüft. Sollte ein Element des Authentifizierungssystems kompromittiert werden, markiert Remme das zugehörige öffentliche Zertifikat in der Blockchain als ungültig und verweigert die Anmeldung.

Das Remme-System soll zudem Schutz vor einigen gängigen Cyberangriffsarten bieten. So soll die dezentralisierte Sicherung von Zertifikaten in einer öffentlichen Blockchain zum Beispiel die Nutzung gefälschter Zertifikate und somit das Ausspähen von Daten bei einer MiM-Attacke (Man in the Middle) unterbinden. Darüber hinaus soll Remme auch gängigen Pharming-Attacken entgegenwirken, da das System gefälschte DNS-Antworten anhand der Unstimmigkeit von Signaturen aufspüren und die Umleitung verhindern könne. Ob Remme eine derart umfassende Widerstandsfähigkeit gegen gängige Angriffsszenarien tatsächlich bieten kann, wird sich in der Praxis allerdings erst noch erweisen müssen.

Fazit

Eine sichere, passwortfreie Authentifizierung stellt eine wichtige Grundvoraussetzung für die reibungslose Kommunikation in der digitalisierten Wirtschaft von morgen dar. Die Blockchain-Technologie ist in dieser Hinsicht sicherlich vielversprechend, wenn auch voller Tücken. Neuartige Authentifizierungssysteme auf Blockchain-Basis läuten den Anbruch einer neuen Ära ein. Passwortmanagement war gestern; die Authentifizierung erfolgt künftig über digitale Identitäten und verteilte Software. Denn im Interesse der Produktivität müssen Unternehmen vor allem auch die vom Gesetzgeber geforderten strengsten Kontrollen für den Zugriff auf sensible Daten mit einem gehörigen Mass an durchdachtem Pragmatismus implementieren. Das ist die Realität des Geschäftsalltags unter Wettbewerbsbedingungen.

Doch diese Gratwanderung geht für alle Betroffenen mit erheblichen Risiken einher. Auch für die Geschäftsleitung. Der Mangel an angemessenen Zugangsbeschränkungen zu sensiblen Daten und kritischen Infrastrukturen in Unternehmen fiel in der Prä-DSGVO-Ära in die Kategorie Kavaliersdelikt. Damit ist jetzt Schluss. Bei Datenschutzverletzungen muss nicht nur die betroffene Firma mit empfindlichen Strafen rechnen, sondern auch die Geschäftsleitung haftet möglicherweise persönlich.