Gefälschte Apps in Google Play

18.06.2019, 10:54 Uhr

Zwei-Faktor-Absicherung mit SMS lässt sich aushebeln

Der IT-Security-Spezialist Eset warnt vor gefälschten Kryptowährungs-Apps in Google Play. Über diese können Hacker nämlich die Zwei-Faktor-Authentifizierung via SMS aushebeln.

Security-Spezialisten bei Eset haben gefälschte Apps in Google Play entdeckt, mit deren Hilfe Hacker die Zwei-Faktor-Athentifizierung mit SMS aushebeln können

(Quelle: ecall.ch)

Angreifer können sich Zugriff auf SMS-basierte Zwei-Faktor-Authentifizierung (2FA) verschaffen. Dies berichtet der IT-Sicherheitsspezialist Eset in einer Mitteilung und einem Blogbeitrag. Demzufolge haben Forscher der Firma gefälschte Kryptowährungs-Apps aus Google Play analysiert, die mit neuartigen Techniken Zugriff auf die SMS-basierte 2FA erhalten. Hierzu umgehen die Apps offenbar die von Google erst kürzlich aufgestellten Richtlinien für den Zugriff auf Telefonie- und SMS-Logs.

Laut Eset erhalten die Apps nun über einen Umweg Zugriff auf diese Daten: Dabei erschleichen sich die Programme die Berechtigung, Benachrichtigungen auf dem Gerätedisplay lesen zu dürfen. Eine eingehende SMS oder E-Mail mit einem Einmalpasswort sei so für die Angreifer einsehbar, heisst es. Es besteht gemäss den Eset-Spezialisten die Möglichkeit, dass Cyberkriminelle diese Methode zukünftig auch für Angriffe auf das Online-Banking und andere Dienste, die auf eine SMS-basierte 2FA setzen, ausnutzen.

Angriffe auf Online-Banking-Kunden denkbar

«Die neuen Google-Regeln, dass Apps nicht mehr einfach so Zugriff auf die Telefonie- und SMS-Logs erhalten, war ein richtiger Schritt zum Schutz der SMS-basierten Zwei-Faktor-Authentifizierung», erklärt Thomas Uhlemann, Security Specialist von Eset. «Nun sehen wir den ersten Fall, wie Cyberkriminelle diese Richtlinie versuchen zu umgehen, um weiterhin an diese Informationen zu gelangen. Für Angriffe gegen das mTAN-Verfahren beim Online-Banking und ähnliche Arten der 2FA ist diese neuartige Technik geeignet.»

Das sogenannte mTAN-Verfahren, bei dem Bankkunden für jeden Auftrag eine Nummer per SMS erhalten, könne hierüber angegriffen werden, berichtet Eset weiter. Das System gilt allerdings bereits seit einer Weile nicht mehr als sicher, da der Versand von SMS-Nachrichten unverschlüsselt erfolgt. Dennoch setzten noch immer einige Banken auf dieses Verfahren. Auch andere Dienste, die eine SMS für die 2FA nutzten, seien grundsätzlich mit dieser Technik angreifbar, heisst es weiter.

So gelangen Cyberkriminelle an Einmalkennwörter

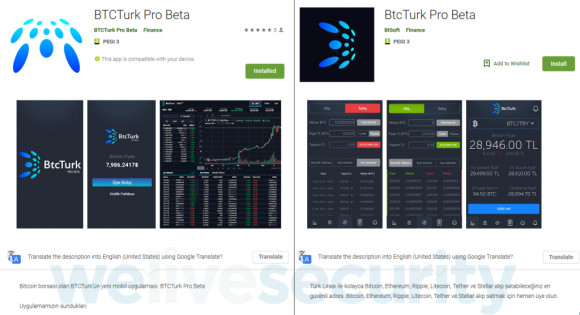

Wie Eset berichtet, seien die Cyberkriminellen wie folgt vorgegangen: Sie platzierten Anwendungen, die sich als vermeintliche Apps der türkischen Kryptowährungs-Börse BtcTurk ausgeben. Unter anderem hiessen diese Programme «BTCTurk Pro Beta», «BtcTURK Pro Beta» und «BTCTURK PRO».

Die Betrüger versuchten sodann hierüber an die Login-Daten zu dem Marktplatz zu gelangen. Um auch an das Einmalkennwort für die 2FA zu gelangen, hätten sich die schädlichen Apps die Berechtigung, um Benachrichtigungen auf dem Gerätedisplay lesen zu können, erschlichen. So hätten die Kriminellen dann an das benötigte Kennwort zu gelangen versucht, heisst es weiter.

Die Angreifer haben es laut den Security-Forschern dabei gezielt auf Benachrichtigungen durch E-Mail- und SMS-Apps abgesehen. Diese Methode hab aber ihre Grenzen: Kriminelle könnten lediglich den Text sehen, der in das Benachrichtigungsfeld passe. Generell seien die Texte bei der 2FA per SMS kurz gehalten. Daher sei die Chance hoch, dass auch das Einmalpasswort sichtbar sei, so Eset.

Wie Eset weiter berichtet, seien die Schad-Apps im Juni 2019 bei Google Play hochgeladen worden und kurz darauf nach der Benachrichtigung durch die Security-Forscher wieder gelöscht worden.

Weitere Infos und Forschungsergebnisse haben die Eset-Experten in folgendem Blog-Beitrag veröffentlicht.