Mehr Sicherheit fürs IoT

Eingebaute und ergänzte Security

Die erste Möglichkeit, für mehr Sicherheit im IoT zu sorgen, besteht darin, fehlende Sicherheit in ein IoT-Gerät einzubauen - durch die Integration von Secure Elements (SE). Das geht nicht bei jedem IoT-Gerät, zum einen aus Konstruktions-, zum anderen auch aus Kostengründen. Im Bereich des Industrial IoT (IIoT) ist dies jedoch oft möglich.

„Industrieunternehmen bevorzugen es, Lösungen einzusetzen, deren Sicherheit in die Entwurfsphase eingebettet ist, um einen höheren Schutz zu gewährleisten», stellt Divya Prasad fest, Senior Industry Analyst für digitale Transformation beim Analystenhaus Frost & Sullivan. «Cybersecurity-Unternehmen konzentrieren sich auf die Bereitstellung von Security by Design, indem sie Funktionen wie Kennwortschutz, Multifaktor-Authentifizierung und andere starke Sicherheitsfunktionen integrieren», so Divya Prasad weiter.

Ein Beispiel sind Chips, deren Echtheit durch eindeutige und geschützte IoT-Identitäten nachgewiesen werden kann. Dazu werden digitale Zertifikate genutzt, die von einer IoT-Zertifizierungsstelle gesichert werden, die ihrerseits auf einer Public-Key-Infrastuktur (PKI) basiert. Damit beginnt die IoT-Identitätskette bereits, wenn die Geräte zusammengebaut werden, und bietet Schutz gegen nicht autorisierte Komponenten und gefälschte Bauteile.

Zusätzlich kann die verbaute IoT-Identität genutzt werden, um das Gerät, in dem der Chip steckt, zu identifizieren. Unter anderem kann so die Herkunft von Daten einem bestimmten IoT-Gerät zugeordnet werden. Viele Angriffsformen im IoT versuchen, gefälschte Identitäten von Geräten zu verwenden, um sich unerlaubt in den Datenstrom einklinken zu können. Oft können die Angreifer den Umstand ausnutzen, dass geschützte IoT-Identitäten noch fehlen. Mit speziellen Security-Chips lässt sich dies ändern.

Ein weiteres Beispiel für ergänzte IoT-Sicherheit ist der am Fraunhofer-Institut AISEC entwickelte «Trusted Connector“. Dieser stellt sicher, dass ausschliesslich vertrauenswürdige und nicht manipulierte Geräte für kritische Entscheidungen verwendet werden, so das Institut. Eine sichere Ausführungsumgebung auf Basis von Containern ermöglicht die Vorverarbeitung von Daten durch Apps bereits im Connector. Durch eine Kontrolle der Datenflüsse zwischen diesen Apps wird sichergestellt, dass Daten ausschliesslich für den vorgesehenen Zweck verwendet werden. Der Trusted Connector kann in bestehende und in neue Produkte integriert werden, wie Fraunhofer AISEC erklärt.

Tipps für mehr IoT-Sicherheit

Kümmern Sie sich um den aktuellen Stand der Produktsicherheit und eine Cyberstrategie: Ob Sie vernetzte Produkte entwerfen oder solche Produkte für die Implementierung erwerben, bewerten Sie, wie Produkte und die von ihnen produzierten Daten geschützt sind, und entwickeln Sie eine Cyberstrategie, um Verbesserungen voranzutreiben.

Festlegen von Security-by-Design-Praktiken: Integrieren Sie Security by Design in das Design des Produkts selbst oder in das Design der Ökosystemarchitektur durch Anforderungen, Risikobewertungen, Bedrohungsmodellierung und Sicherheitstests.

Geben Sie den Ton von oben an: Stellen Sie sicher, dass die richtigen Personen involviert sind und die Verantwortung für den Prozess tragen – von der Führung über die relevanten Fachexperten für Produktsicherheit bis hin zu den Produktteams.

Sorgen Sie für ein engagiertes Team und stellen Sie ihm ausreichende Ressourcen zur Verfügung: Erwarten Sie nicht, dass Sicherheitsteams Aufgaben abdecken, ohne neue Ressourcen dafür bereitzustellen. Stellen Sie ein Team zusammen, das über produktbezogene Erfahrung verfügt, und bieten Sie Schulungen an, um das Wissen zu erweitern.

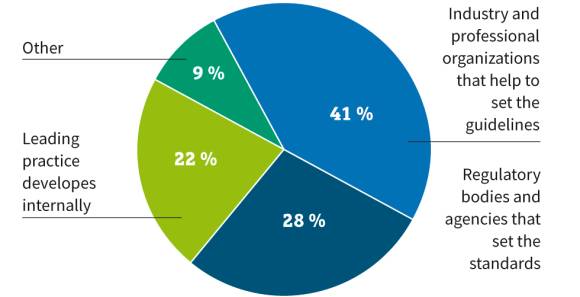

Nutzen Sie branchenweit verfügbare Ressourcen: Verwenden Sie öffentlich verfügbare Branchenressourcen, anstatt eigene Fragebögen für Ihre Gerätehersteller zu entwickeln.

Quelle: Deloitte