Firmenfachbeitrag

02.09.2019, 08:45 Uhr

Auf dem Weg zur sicheren Wolke

Organisationen müssen ein klares Verständnis für die Bedrohungen haben, denen sie in der Cloud ausgesetzt sind. Und sie müssen wissen, wie sie verhindern, dass diese ihrem Unternehmen Schaden zufügen. Der Cloud Security Report 2019 gibt Antworten.

Je mehr Workloads in die Cloud verlagert werden, desto mehr müssen Cyber-Sicherheitsexperten diese zuverlässig schützen

(Quelle: Check Point)

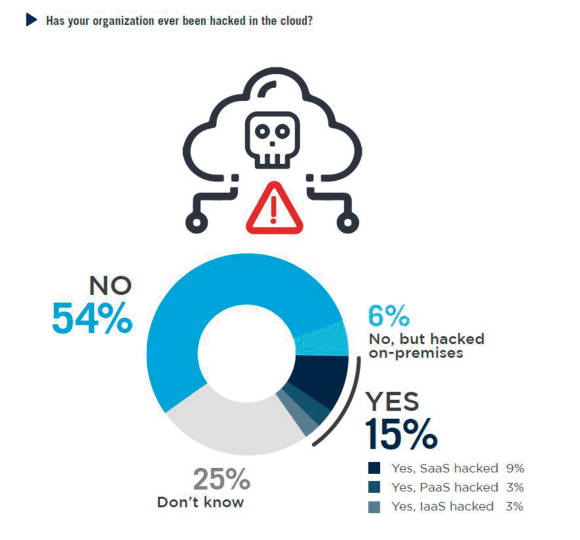

Die Umfrage zur Sicherheit in der Cloud, der Cloud Security Report 2019, die von CyberSecurity Insiders für Check Point durchgeführt wurde, ergab, dass die grössten Bedenken, mit denen IT-Organisationen zu kämpfen haben, die Compliance (34 Prozent) und die mangelnde Transparenz der Infrastruktur-Sicherheit (33 Prozent) sind. Während die Mehrheit der Unternehmen angibt, dass ihre Cloud-Instanzen nicht gehackt wurden (54 Prozent), wussten alarmierende 25 Prozent der Befragten nicht, ob ihre Organisation getroffen wurde oder nicht. 15 Prozent bestätigten, dass sie mindestens einen Cloud-Sicherheitsvorfall erlebt haben.

Legacy-Tools taugen nicht

Es ist eine Tatsache: Unternehmen setzen Cloud Computing weiterhin in rasantem Tempo ein, um von den Vorteilen höherer Effizienz, besserer Skalierbarkeit und verbesserter Agilität zu profitieren. Anbieter von Public-Cloud-Diensten wie Amazon Web Services (AWS), Microsoft Azure oder Google Cloud Platform (GCP) expandieren munter weiter. Aber: Trotz all seiner Vorteile birgt Cloud Computing nach wie vor Herausforderungen. Und es liegt in der Verantwortung des Kunden, seine Daten in diesen Cloud-Umgebungen zu sichern.

Dazu erklären allerdings 66 Prozent der befragten Sicherheitsexperten, dass traditionelle Sicherheits-Tools nur eine begrenzte Funktionalität in der Cloud haben oder überhaupt nicht funktionieren. Legacy-Sicherheits-Tools sind einfach nicht gemacht für die dynamische, verteilte und virtuelle Cloud.

Abwehr – Einhaltung – Sicherung

So stehen laut dem Report mögliche Sicherheitsrisiken auch heute noch an der Spitze der Liste der Hindernisse, die eine schnellere Einführung der Cloud verhindern. Gefolgt werden diese Bedenken von Budgetfragen, Compliance-Herausforderungen sowie dem Mangel an qualifiziertem Personal. Zu den drei wichtigsten Einfallstoren in die Cloud gehören laut Umfrage Malware und Ransomware (27 Prozent), kompromittierte Konten (21 Prozent) sowie Fehlkonfigurationen (20 Prozent). Unbefugter Zugriff und unsichere Schnittstellen sind die grössten Schwachstellen in der Cloud-Sicherheit (mit je 42 Prozent).

Darauf basierend nennen Unternehmen die für sie wichtigsten drei Cloud-Sicherheitsprioritäten: die Abwehr von Malware (25 Prozent), die Einhaltung von Vorschriften (20) und die Sicherung wichtiger Cloud-Anwendungen (15).

Schutz vor Cloud-Bedrohungen mit Security-Analytics-Lösung

CloudGuard Log.ic von Check Point ist eine Software, die Cloud-nativen Bedrohungsschutz sowie Sicherheitsinformationen bietet. Mit CloudGuard Log.ic können Kunden jeden Datenfluss und jeden Audit-Trail in den vielschichtigen Cloud-Umgebungen sehen und Cloud-Daten sowie -Aktivitäten schneller verstehen, um forensische Untersuchungen zu beschleunigen.

CloudGuard Log.ic erkennt Cloud-Anomalien, blockiert Bedrohungen sowie Eindringlinge und liefert kontextreiche Visualisierungen, um eine gründliche Untersuchung von Sicherheitsvorfällen in Public-Cloud-Infrastrukturen, wie Amazon Web Service (AWS), zu ermöglichen.

Starkes Sicherheitsbewusstsein

Das Herzstück von CloudGuard Log.ic ist eine Enrichment-Engine, die Daten aus einer Vielzahl von Quellen, wie VPC Flow Logs und AWS CloudTrail, sammelt, um ein starkes Sicherheitsbewusstsein in Public-Cloud-Umgebungen aufzubauen. Security- und DevOps-Teams können diese schlüsselfertige Lösung nutzen, um die Reaktion auf Vorfälle und die Suche nach Bedrohungen zu beschleunigen, Sicherheitsrichtlinien zu überprüfen und diese über mehrere Konten hinweg durchzusetzen. CloudGuard Log.ic kann auch in SIEM-Lösungen von Drittanbietern, darunter Splunk und ArcSight, integriert werden.

Einige der wichtigsten Funktionen von CloudGuard Log.ic:

- Fortschrittliche Bedrohungsabwehr durch Interaktion mit Check Points ThreatCloud Intelligence-Feeds über bösartige IPs.

- Einfache Erstellung benutzerdefinierter Warnmeldungen, die durch verdächtige Netzwerk- und Benutzeraktivitäten, Compliance-Verletzungen und fehlerhafte Sicherheitskonfigurationen ausgelöst werden.

- Die Zuordnung zu Benutzern, Gruppen und Rollen wird analysiert, um auch verbundene Ereignisse zu beobachten, da Konfigurationsänderungen verfolgt und mit der Person oder Rolle korreliert werden.

- Die Berichterstattung über wichtige Ereignisse, Statistiken und Datenverkehr kann definiert und für direkte Berichte in E-Mails und verschiedenen ITMS-Tools, wie ServiceNow, PagerDuty oder Jira, geplant werden.

- CloudBots Auto-Remediation-Funktionen können verwendet werden, um automatisch auf bestimmte Warnungen vor bösartigen Aktivitäten zu reagieren und weitere Schritte, wie Quarantäne oder Tagging, für zusätzliche Untersuchungen zu automatisieren.

CloudGuard Log.ic bietet Unternehmenskunden einen leistungsstarken Einblick und Kontext in alle Aktivitäten innerhalb ihrer Cloud-Umgebung, kombiniert mit Feeds, die böswillige Absichten identifizieren oder Intrusion Detection betreiben, um Mega-Gen-VCyber-Sicherheitsangriffe zu verhindern.

Log.ic ist Teil der Check Point CloudGuard-Familie aus Cloud-Sicherheitsprodukten.

As-a-Service-Modelle

Der Bericht geht aber noch weiter und beleuchtet beispielsweise Software as a Service. SaaS ist für viele Unternehmen zum De-facto-Delivery-Modell geworden. Business Applications ersetzen immer öfter traditionelle lokale Anwendungen. Diese umfassen beispielsweise E-Mail, Collaboration, Customer Relationship Management, Personalwesen, Marketing-Automatisierung, Business Intelligence, Storage und vieles mehr. Laut der diesjährigen Umfrage sind die beliebtesten SaaS-Anwendungen: Microsoft Office 365 (66 Prozent), gefolgt von Microsoft Exchange (37), Salesforce (32), Google G Suite (29) und Dropbox (26).

SaaS bleibt denn auch das am häufigsten eingesetzte Cloud-Modell (51 Prozent), gefolgt von Infrastructure as a Service (39) und Platform as a Service (22), die eine stark steigende Akzeptanz zeigen. Neuere Bereitstellungsmodelle wie BPaaS (Business Process as a Service, 16 Prozent) und FaaS (Function as a Service, 14 Prozent) haben niedrigere Implementierungsraten, gewinnen aber an Dynamik.

Zuverlässiger Schutz

Je mehr Workloads in die Cloud verlagert werden, desto mehr müssen Cyber-Sicherheitsexperten diese zuverlässig schützen. Einer der Hauptunterschiede in Cloud-Umgebungen ist die ephemere Natur der Elemente. Während Workloads und Instanzen von virtuellen Maschinen, Containern oder serverlosen Funktionen ausgeführt werden, können Informationen, die bisher als statisch galten, wie IP-Adressen, nicht mehr zuverlässig verwendet werden.

Wir sehen definitiv einen Bedarf an aktuelleren Sicherheits-Tools, die neue Konzepte ab Werk verstehen und Informationen aus Flow-Logs, Load Balancern und anderen Cloud-nativen Komponenten ergänzen. Dadurch erhält die IT-Abteilung eine detailliertere Sicht auf Ereignisse, die ein genaueres Verständnis der Umgebung und eine strengere Durchsetzung der Sicherheitsregeln ermöglicht.

Der Cloud Security Report 2019 gibt Antworten zu Cloud-Sicherheitsfragen und beleuchtet die grössten Bedrohungen.

Zur Autorin

Sonja Meindl ist diplomierte Wirtschafts-Ingenieurin und verantwortet als Country Manager seit 2012 die Geschäfte von Check Point in der Schweiz und in Österreich.

Zum Unternehmen: Check Point Software Technologies ist ein führender Anbieter von Cyber-Sicherheitslösungen für Unternehmen und Regierungen weltweit. Seine Lösungen schützen Kunden vor Cyber-Angriffen der 5. Generation mit einer branchenführenden Fangrate von Malware, Ransomware und anderen gezielten Angriffen. Check Point bietet eine mehrstufige Sicherheitsarchitektur mit der neuen Gen V Advanced Threat Prevention, die alle Netzwerke, Clouds und mobilen Devices eines Unternehmens vor allen bekannten Angriffen schützt, kombiniert mit dem umfassendsten und intuitivsten Single Point of Control Management System der Branche. Check Point Alps (Schweiz und Österreich) beschäftigt rund 50 Mitarbeitende.

Mehr Informationen: www.checkpoint.com

Dieser Beitrag wurde von Check Point Software Technologies zur Verfügung gestellt und stellt die Sicht des Unternehmens dar. Computerworld übernimmt für dessen Inhalt keine Verantwortung.