Firmenfachbeitrag

16.04.2018, 08:45 Uhr

Echtzeit-Schutz gegen Cyber-Attacken der fünften Generation

Wir gehen davon aus, dass viele Unternehmen zehn bis 15 Jahre hinterherhinken, wenn es um die Aktualisierung ihrer Cybersicherheitslösungen geht. Zu viele Organisationen arbeiten immer noch auf einer reaktiven Ebene, anstatt proaktiv Angriffe zu verhindern. Das muss sich ändern.

Organisationen müssen ihre Netzwerke und Daten – am Endpunkt, mobil und in der Cloud – gegen Attacken der 5. Generation schützen.

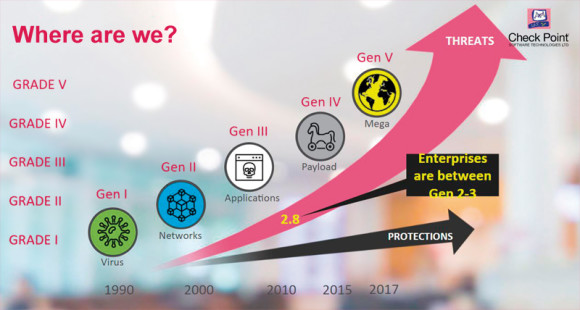

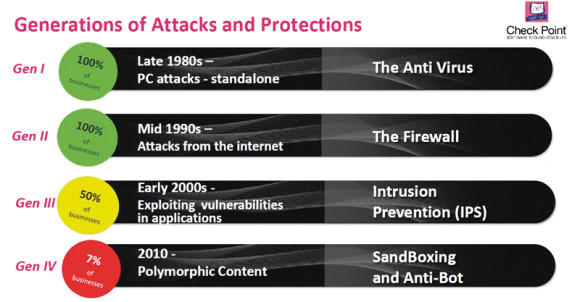

Wenn es um Bedrohungen, Angriffe oder Cyber-Attacken geht, unterscheiden wir fünf Generationen. Zu jeder Generation hat sich bezüglich IT-Security eine neue Industrie formiert. Die Attacken der ersten Generation (Gen I) begannen in den späten 1980er Jahren, als eine Reihe von Virenangriffen auf Einzel-PCs zahlreiche Unternehmen betraf und so erst den Markt für Antiviren-Produkte in Gang setzte.

Unter Gen II fallen Mitte der 1990er Jahre die Angriffe aus dem Internet, welche Firewalls populär machten. Mit dem Beginn des neuen Jahrtausends verlegten sich Cyberkriminelle auf das Ausnutzen von Schwachstellen in Anwendungen (Gen III), als Gegenmassnahme kam Intrusion Prevention (IPS) auf den Markt. Mit der vierten Generation, Gen IV, kam vor knapp zehn Jahren Polymorpher Inhalt ins Spiel, abgewehrt durch Sandboxing and Anti-Bot-Lösungen.

Multi-Vector-Angriffe

Heute sind wir bei der fünften Generation (Gen V) der Angriffe angekommen. Diese umfasst gross angelegte und teils staatlich geförderte Multi-Vector-Angriffe. Sie zeichnen sich dadurch aus, dass sie sich weltweit sehr schnell ausbreiten und zahlreiche Bereiche gleichzeitig betreffen. Alle Branchen sehen sich aktuell mit Cyberattacken der Gen V konfrontiert, die im grossen Massstab ausgerollt werden und sich schnell über einzelne Industrien oder Länder hinweg verbreiten.

Erkennungsmechanismen wurden umgangen

Diese zielgerichteten Attacken auf mobile Geräte, auf Cloud Services und verschiedene Unternehmensnetzwerke umgehen konventionelle und statische Erkennungsmechanismen, wie sie von den meisten Organisationen eingesetzt werden. Wir gehen davon aus, das nur 5% der Unternehmen Security Lösungen einsetzten, die vor diesen Bedrohungen schützen - was den Bedarf an fortschrittlicher Bedrohungspräventions-und nicht Bedrohungsdetektionstechnologie erhöht.

Unternehmen hinken hinterher

Unternehmen arbeiten auch weiterhin auf einer „reaktiven“ Ebene zur Gefahrenabwehr, anstatt „proaktiv“ zu werden. Wir sind überzeugt, dass die meisten Unternehmen heutzutage darauf ausgelegt sind, Angriffe auf Gen IIoder Gen III-Ebene zu bewältigen. Was bedeutet, dass Unternehmen zehn bis 15 Jahre hinterherhinken, wenn es um die Aktualisierung ihrer Cybersicherheitslösungen geht.

Umfassende Sicherheitslösung

Organisationen sollten sich mit Check Point Infi nity Total Protection gegen Gen V-Angriffe rüsten, um ihre Netzwerke und Daten - am Endpunkt, mobil und in der Cloud - zu schützen. Das umfassende Sicherheitsmodell kombiniert Threat Prevention in Echtzeit, Shared Intelligence und die aktuellste und fortschrittlichste Sicherheit über Netzwerke, Cloud Umgebungen und mobile Geräte hinweg.

Infinity Total Protection ist ein neues Sicherheitsmodell mit einem einfachen all-inklusive, per-user basierten Bezahlmodell. Das Angebot ermöglicht Unternehmen eine komplette Sicherheitslösung der 5. Generation über die gesamte Infrastruktur auszurollen. Kunden profi tieren also von der zentralen Sicherheitsarchitektur und einer kompletten Threat Prevention über alle Unternehmensumgebungen hinweg, egal ob diese on-premise,über mobile Geräte oder aber Cloud Services bereitgestellt werden. Diese einzigartige Lösunge wird mit 24/7 Premium Support ausgeliefert.

Check Point Infi nity Total Protection liefert das breiteste Set an Sicherheitstechnologien, um Organisationen gegen die fortschrittlichsten und unbekannten Gefahren zu schützen.

Der Leistungsumfang besteht aus:

- Threat Prevention in Echtzeit: Schutz gegen APTs und unbekannte Zero-Day Malware, die Nutzung von Echtzeit-Sandboxing, Ransomware Schutz, Anti-Bot Technologien, integrierte und cloud-basierte Threat Intelligence und Machine Learning zur Identifi - zierung von neuen Gefahren in Echtzeit.

- Advanced Netzwerk Security: Die fortschrittlichste Fire wall-, Intrusion Prevention- und Application Control-Technologien zum Schutz von Netzwerken jeder Grösse – von Niederlassungen bis zu globalen Hauptquartieren und über private oder öffentliche Cloud Umgebungen hinweg.

- Cloud Security: Fortschrittliche Threat Prevention Sicherheit in öffentlichen, privaten und hybriden Cloud- und SDN Umgebungen mit Mikro-Segmentierung für den Schutz von Ost-West-Verkehr innerhalb der Cloud.

- Mobile Sicherheit: Malware Prevention auf iOS- und Android-Geräten, Roque Netzwerkidentifizierung, sichere Container, Datenschutz und Dokumentverschlüsselung sowie EMM Integration.

- Datenschutz: Anti-Ransomware gegen bekannte und unbekannte Ransomware, Datenschutz und nahtlose Dokumentverschlüsselung, Browsersicherheit und eine völlig integrierte Endpoint Protection Suite mit Security Forensik.

- Integriertes Sicherheits- und Bedrohungsmanagement: eine zentrale Sicherheitsmanagement-Umgebung, die Multi-Geräte-, Multi-Domain- und Multi-Admin-Management mit einer kompletten Übersicht zur Sammlung, Korrelation und Angriffsanalyse sowie Report-Tools für Compliance und Auditierungen kombiniert.

Cyberattacken werden immer grösser, zielgerichteter und komplexer. Viele Organisationen verharren jedoch auf traditionellen Sicherheitstechnologien, die lediglich Attacken detektieren können, nachdem diese bereits Schaden angerichtet haben. Mit Infi nity Total Protection können Unternehmen schnell und einfach Cybersicherheit der 5. Generation über die gesamte Infrastruktur hinweg ausrollen und damit die meisten fortschrittlichen Bedrohungen und Attacken abwehren.

Aber auf den Lorbeeren ausruhen gibt es nicht: Bereits ist die 6. Generation an Bedrohungen am Horizont sichtbar: Eine neue Welle wird uns zweifellos mit der weiteren Ausbreitung des Internet der Dinge erreichen. Aber auch hier tüfteln wir in unseren Labors bereits an Lösungen, beispielsweise an sogenannten Nano-Agenten.

Zur Autorin

Sonja Meindl ist diplomierte Wirtschafts-Ingenieurin und verantwortet als Country Manager seit 2012 die Geschäfte von Check Point in der Schweiz und in Österreich.

Zum Unternehmen: Check Point Software Technologies ist der grösste Netzwerk-Cybersicherheitsanbieter weltweit und bietet branchenführende Technologien; schützt seine Kunden vor Cyberattacken mit einer unschlagbaren Fangquote bei Malware und anderen Bedrohungen. Check Point bietet eine umfassende Sicherheitsarchitektur, um Unternehmen zu schützen. Egal, ob Netzwerk oder Mobilgerät – Check Point deckt alle Bereiche ab und kann diese über seine leicht verständliche Sicherheitsmanagementplattform verwalten. Über 100‘000 Organisationen aller Grössen vertrauen auf den Schutz von Check Point. Check Point Alps (Schweiz und Österreich) mit Sitz in Zürich und Wien beschäftigt rund 40 Mitarbeitende.

Dieser Beitrag wurde von Check Point Software Technologies zur Verfügung gestellt und stellt die Sicht des Unternehmens dar. Computerworld übernimmt für dessen Inhalt keine Verantwortung.