Firmenfachbeitrag

09.09.2019, 08:30 Uhr

Business Continuity als Verteidigungsstrategie

Böswillige Angriffe auf vertrauliche Daten oder Systeme sind bei Unternehmen jeder Grössenordnung Alltag. Wer hier optimal aufgestellt sein möchte, benötigt eine kombinierte Security- und Business-Continuity-Strategie. Wichtigste Bestandteile: Logs und Power Management

Phishing-Mails oder Trojaner, Hacker oder Spionageangriffe, weniger glückliche oder auch nur unbedarfte Mitarbeiter: Daten und Systeme sind in Unternehmen einem ständigen Risiko ausgesetzt. Wer wirklich wissen möchte, wer auf was zugreift, wer ungewöhnliche Events an Systemen wirklich nachvollziehen können und vor allem die Sicherheit kontrollieren möchte, kommt um ein Log Management nicht herum.

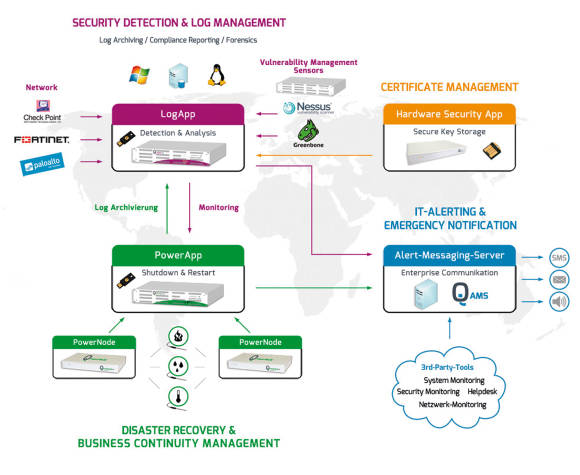

In seinen Kernfunktionen ist es die Aufgabe einer Log-Management-Software, Zugriffe zentral zu protokollieren, Verstösse zu alarmieren und die Logs über sämtliche Vorgänge zu archivieren, um sie einer späteren forensischen Analyse gerichtsfest zuzuführen. Log Management kann unter anderem Kausalitäten zwischen Systemen ermöglichen und punktgenau auf konkrete Bedrohungen reagieren. Mandantenfähigkeit lässt ausserdem zu, dass über Unternehmensbereiche und Konzernstrukturen hinweg die Rollen eindeutig zu vergeben sind. So können zum Beispiel auch vergebliche Passwort-Eingaben überwacht und dann gemeldet werden. Durch die offene Architektur geht Log Management weit über herkömmliche Security-Tools hinaus und sieht sich als zentrales System, das Logs aus vielen Quellen (Stichwort IoT) konsolidiert, überwachte Änderungen feststellen kann («Windows File Integrity Monitoring») und auch via E-Mail oder SMS alarmiert.

Handlungsfelder nehmen täglich zu

Mit einem Log Management können punktgenau Security-Anforderungen eingepflegt werden. So könnte man aus dem Windows Active Directory jede Neuanlage eines Mitarbeiters automatisch melden. Dieser Vorgang ist zumeist Routine, jedoch auch von Hackern gerne genutzt, wenn sie sich bereits im internen Netz befinden. Und damit nicht genug: In Zeiten des Internets der Dinge (IoT) oder der künstlichen Intelligenz (KI) entstehen ausserdem immer mehr Angriffspunkte und somit immer weitere Handlungsfelder. Hinzu kommt die EUDSGVO: Unternehmen sind inzwischen unter anderem verpflichtet, Angriffe auf die IT zu melden. Wer keine Logs sammelt, kann dieser Pflicht nicht nachkommen. Mit dem zentralen und vor allem skalierbaren Log Management von iQSol, der LogApp Appliance, wird all dies abgesichert. Zudem können diverse Compliance-Anforderungen sowie die NIS-Richtlinie problemlos erfüllt werden.

Business Continuity sichern

Logs geben auch Aufschluss darüber, welche Schritte als Nächstes eingeleitet werden sollten. Das kann ein ganz grosser sein: Das Herunterfahren aller Systeme, bevor ein Angriff seine schlimmste Seite – Chaos, kompletter Datenverlust, Stillstand – zeigt. Wer nun einfach «Knöpfchen» drückt, dem droht dieselbe Gefahr. Ein wichtiger Punkt ist daher das Business Continuity Management, das bei Vorfällen dafür sorgt, dass Unternehmen handlungsfähig bleiben. Und auch die sogenannte «Disaster Recovery», also die Wiederherstellung nach dem Vorfall, muss bedacht werden. Damit Letztere gelingt, muss zunächst definiert werden, welche Prozesse mit welchen Massnahmen unbedingt aufrechterhalten werden müssen. Dies wird innerhalb eines Notfallhandbuchs festgelegt: Wo befinden sich Backups der in der Cloud gespeicherten Daten, wie werden diese nach einem Crash wieder eingespielt, welche Systeme erfordern welche Passwörter und vieles mehr. Wichtig ist in diesem Zusammenhang eine regelmässige inhaltliche Pflege: Ändert sich auch nur ein Switch im Netzwerk, muss dies entsprechend festgehalten werden.

Software zum Power Management

Zudem ist ein geordnetes Herunterfahren der IT, gesteuert nach bestimmten Prioritäten, die Wichtiges von Unwichtigem trennen, entscheidend. Wie im umgekehrten Fall: Ist die Gefahr gebannt, muss die IT auch geordnet hochfahren. Mittels eines zentralen Power Managements, einer Software-Applikation also, die physikalische Kontakte und Sensoren ebenso gut im Griff hat wie USV-Geräte und virtuelle Anwendungen, ist dies sekundenschnell abgewickelt. Ein logikbasierter Failover-Ablauf ist dabei zentraler Bestandteil. Die Anwendung selbst ist entsprechend abgesichert: Sie ist die letzte, die herunter-, und die erste, die wieder hochfährt.

Die PowerApp der österreichischen iQSol GmbH bietet den beschriebenen Server-Shutdown und -Restart per Knopfdruck. Im Notfall ist zudem die Live-Migration ganzer virtueller Systeme möglich. Darüber hinaus können mit der Appliance Shutdown-Szenarien geprobt werden. Das integrative Shutdown-Konzept erlaubt es ausserdem, auch Aussenstellen einzubeziehen. Mit dem Feature «PowerNode» lässt sich ein Prozedere mit autark arbeitenden Anwendungen, die zentral konfiguriert und periodisch synchronisiert werden, von der Zentrale aus in den jeweiligen Niederlassungen und deren lokalen Servern steuern. Für den generellen Überblick werden die jeweiligen Logs an die Zentrale übermittelt.

In der Kombi stark

Kombiniert man PowerApp nun mit LogApp, gibt es neben der damit erfolgenden automatischen Auswertung und Analyse aller Log-Dateien im IT-Netz weitere Monitoring- und Schutzfunktionen. Die Ergebnisse werden an das zentrale Log Management geschickt, das entsprechende sicherheitsrelevante Alarme auslöst. Unabhängig vom periodischen Scan ermöglicht eine solche Applikation ebenfalls einen Alarm an den Administrator, wird etwas (unbefugt) am File-System geändert. So ist eine umfassende Verteidigungsstrategie gegeben, die den Gefahren ein Schnippchen schlägt.

Zum Autor

Jürg Menzi ist Geschäftsführer der Action-One Services AG.

Zum Unternehmen: Die Action-One Services AG mit Sitz in Bronschhofen (SG) ist ein Informatik-Dienstleistungsunternehmen. A1S unterstützt in Informatikbelangen mit Sicherheitslösungen namhafter Hersteller wie der iQSol GmbH aus Österreich, mit Umgebungsmonitoring, Zutrittssystemen, Videoüberwachungen, Dienstleistungen und Beratung in und um das Datacenter, Qualitätsprodukte und Software. Dabei legt das Unternehmen grossen Wert auf einen professionellen und massgeschneiderten Support für IT-Lösungen.

Mehr Informationen: https://a1s.ch/iqsol/

Dieser Beitrag wurde von der Action-One Services AG zur Verfügung gestellt und stellt die Sicht des Unternehmens dar. Computerworld übernimmt für dessen Inhalt keine Verantwortung.