Gastbeitrag

18.10.2021, 07:30 Uhr

Alles bleibt anders

Cyberangriffe lassen sich nicht vermeiden. Es ist jedoch möglich, das Risiko deutlich zu reduzieren, einer solchen Attacke zum Opfer zu fallen. Das Schliessen von Schwachstellen beginnt mit Security-Awareness-Schulungen sowie risikobasierten Kontrollen.

Das Home Office bietet viele Vorteile – die Risiken für die IT-Sicherheit sind allerdings nicht zu vernachlässigen

(Quelle: Shutterstock/Creative Lab)

Endlich darf man mit etwas Zuversicht an die Zeit nach der Pandemie denken. Dazu gehören neben Urlaubsreisen natürlich auch Präsenzveranstaltungen und die oftmals lange hinausgezögerte Rückkehr ins Büro. Viele unter uns – Mitarbeitende und Arbeitgeber – haben mittlerweile die Vorteile des Home Office erkannt. Daher ist die generelle Erwartungshaltung, dass sich für weite Teile der Belegschaft ein hybrider Arbeitsstil durchsetzen wird.

Für IT-Sicherheitsteams stellt sich derweil konsequenterweise die Frage nach der Risikoreduzierung. Denn die schlagzeilenträchtigen Cyberangriffe aus den vergangenen Monaten haben uns einen Vorgeschmack dessen geboten, wie Cyberattacken in einem hybriden Arbeitsumfeld aussehen und welche Auswirkungen sie möglicherweise nach sich ziehen können.

Richtlinien und Kontrollen vernachlässigt

Zum einen sind da die Endgeräte, die über einen langen Zeitraum vom Firmennetzwerk getrennt waren. Dass man auch für persönliche Angelegenheiten hier und da den Firmenrechner nutzte, war zudem keine Seltenheit – und auch die Kinder und Partner durften in dieser speziellen Ausnahmesituation durchaus das vom Arbeitgeber gestellte Endgerät verwenden. Doch auch der umgekehrte Fall war zuweilen nötig: die Nutzung des privaten Endgeräts für berufliche Zwecke. Nicht selten sah man Excel-Tabellen mit vertraulichen Kundendaten am heimischen Laptop – am letzten Tag im Büro noch schnell weitergeleitet an die private E-Mail-Adresse oder auf den USB-Stick kopiert. So wurden die vor der Corona-Pandemie geltenden Richtlinien und Kontrollen de facto über Bord geworfen, mit all den damit einhergehenden Folgen für die IT-Sicherheit und den Datenschutz.

Doch die Geräte sind nur eine Seite der Medaille. Auf der anderen stehen die Mitarbeiter selbst. Digitaler ist sie geworden, die Arbeit. Während vor 18 Monaten noch lange Ordnerreihen die Bürowände pflasterten, sind es heute Daten und Dateien, gespeichert in digitalen Ordnern und abgelegt in der Cloud. Auch punkto digitaler Zusammenarbeit hat sich einiges getan. Collaboration-Plattformen sind nicht nur im Schulalltag präsent – Firmen setzen ebenfalls vermehrt auf Lösungen, welche die Zusammenarbeit der Mitarbeitenden auch über räumliche Distanz hinweg fördern und vereinfachen sollen. Auch hier muss nachgebessert werden, um Schäden durch fahrlässiges Verhalten oder böswillige Aktivitäten abzuwenden.

Sichere Endgeräte und sichere Anwender

IT-Sicherheitsteams müssen jetzt gewährleisten, dass alle Endgeräte, die sich nach langer Zeit wieder mit dem Netzwerk verbinden, «sauber» sind und nicht durch eine potenzielle Malware-Infektion die Systeme des Unternehmens gefährden könnten. Auch ist zu befürchten, dass während der Zeit im Home Office einige Geräte nicht regelmässig einen Neustart durchlaufen haben und so wichtige Sicherheits-Updates und andere Patches fehlen. Eine konzertierte Aktion inklusive Asset-Management, -Kontrolle und -Neukonfiguration ist daher geboten.

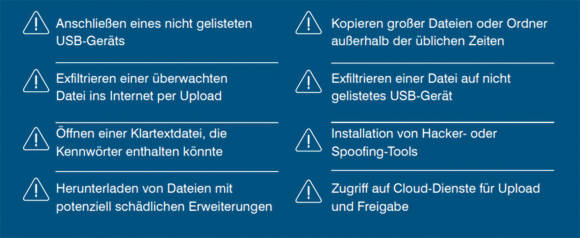

Mit dem Lockdown und dem Umzug ins Home Office lockerten sich vielfach die ehemals als unumstösslich angesehenen (Bekleidungs-)Regeln. Auch an den Verhaltensweisen hinsichtlich IT- und Datensicherheit ging dieser Trend nicht spurlos vorbei. Wenig verwunderlich sind die Richtlinien der Vergangenheit auf das hybride Arbeitsmodell nicht mehr eins zu eins anwendbar. IT-Sicherheitsteams in den Unternehmen sind somit gefordert, der Belegschaft klar aufzuzeigen, was «gutes» IT-Sicherheitsverhalten heute tatsächlich bedeutet und dieses erwünschte Verhalten mit passenden Security-Awareness-Schulungen zu verstärken, um damit eine neue Sicherheitskultur im Unternehmen zu verankern.

Dass das noch nicht auf breiter Ebene geschehen ist, belegt folgende Statistik: Bis Ende 2020 hatten nur 36 Prozent der Unternehmen ihre Benutzer in Hinblick auf Security-Best-Practices im Home Office geschult, obwohl 92 Prozent auf dieses Arbeitsmodell umgestellt haben.

Die Gefahr von innen

In diesem Zusammenhang muss speziell auch auf das Thema «Insider-Bedrohungen» eingegangen werden. Denn klassische Abwehrsysteme im Bereich der Cybersicherheit bauen auf den Schutz des Perimeters und versuchen damit, das Unternehmen von aussen nach innen abzuschirmen. Insiderbedrohungen hingegen erfordern Massnahmen, welche die Daten, Netzwerke und Systeme in einer Umgebung ohne Perimeter schützen. Dies bedingt einen anderen Ansatz.

Hinzu kommt, dass es nicht nur absichtliche Angriffe von innen gibt, bei denen eine Person mit vollem Vorsatz versucht, seinem Arbeitgeber Schaden zuzufügen. Viel häufiger sind Sicherheitsverstösse aufgrund von Fahrlässigkeit. Das sind Mitarbeitende, die aufgrund von Bequemlichkeit oder auch fehlendem Wissen in einer Art und Weise agieren, die Cyberkriminellen Tür und Tor öffnet. Fast zwei Drittel aller Insidervorfälle entfallen auf diese Kategorie. Die dritte Variante von Insiderbedrohungen stellen kompromittierte Benutzerkonten dar. Verübt werden diese Taten im Regelfall von Betrügern oder Cyberkriminellen, die es auf die Anmeldeinformationen von Nutzern abgesehen haben, um sich illegal Zugriff auf Anwendungen und Systeme zu verschaffen. Im Jahr 2020 waren Analysen von Proofpoint zufolge zwei Drittel der gefährlichen E-Mails dazu ausgelegt, Anmeldedaten zu erbeuten.

Hybride Arbeitsumgebungen erhöhen nicht nur das Risiko von Insiderbedrohungen, sondern machen es ohne ein umfassendes Programm für das sogenannte Insider Threat Management (ITM) auch erheblich schwieriger, sie zu entdecken. Obwohl für viele Organisationen hybride Arbeitsmodelle mittlerweile zur Normalität geworden sind, ist dies noch eine relativ junge Entwicklung. Cybersecurity-Teams müssen die neuen Telemetriedaten zunächst kennenlernen. Denn mit flexiblen Arbeitsmodellen, die den heutigen Alltag prägen, sind bestimmte Bedrohungssituationen viel schwieriger zu erkennen. Verhaltensweisen, die früher als ungewöhnlich oder gar verdächtig bei der Analyse wahrgenommen wurden, erregen nun unter Umständen keinen Verdacht mehr. Bei vielen Organisationen hat sich auch die Anzahl der Zugangspunkte erheblich vergrössert, was zu einer Steigerung der potenziellen Angriffsfläche enorm beiträgt.

Menschen, Prozesse, Technologie

Die Sicherheitsherausforderungen, mit denen Unternehmen bei der Rückkehr ins Büro konfrontiert werden, sind ebenso hybrid, wie es die neuen Arbeitsmethoden sind. Und es gibt definitiv keine Einheitslösung, um ihnen zu begegnen. Unternehmen können jedoch ihre Mitarbeitenden schützen und ihre Abwehrmechanismen verbessern, indem sie ihre Sicherheitskontrollen an die nunmehr üblichen Arbeitsbedingungen anpassen. Um Security-Vorfälle zu verhindern, müssen drei Aspekte gestärkt werden: Menschen, Prozesse und Technologie – alles im Rahmen einer personenorientierten Sicherheitsstrategie.

Die Autorin

Irene Marx ist Country Manager Österreich und Schweiz bei Proofpoint. www.proofpoint.com