InfoGuard Innovation Day

27.01.2022, 09:38 Uhr

Angriffe auf Azure und Office 365

Azure- und Office-365-Konten von Firmenanwendern werden von Hackern zunehmend für ihre cyberkriminellen Machenschaften missbraucht. Wie solche Attacken ablaufen und wie man sich davor schützen kann, war an InfoGuards Hausmesse Innovation Day zu erfahren.

Stephan Berger, Senior Cybersecurity Analyst bei InfoGuard, berichtete am InfoGuard Innovation Day über Azure-Angriffe und wie sich Firmen davor schützen können

(Quelle: InfoGuard)

Sie werden immer öfter beobachtet: Angriffe auf Anwender von Microsofts Cloud-Dienst Azure und insbesondere Office 365. Auch der Schweizer Cybersecurity-Dienstleister InfoGuard hatte es in letzter Zeit mit entsprechenden Vorfällen bei seiner Kundschaft zu tun.

Wie Stephan Berger, Senior Cybersecurity Analyst bei InfoGuard, an der hauseigenen, auch dieses Jahr virtuell durchgeführten Kundenveranstaltung InfoGuard Innovation Day, berichtete, habe man im letzten Jahr zwei häufige Arten von Vorfällen im Azure-Umfeld bemerkt. Die eine Art von Attacken betrifft laut Berger das Hacken von Office-365-Konten, um über diese Spam- oder Phishing-E-Mails zu verschicken. Bei der anderen Art handelt es sich um den sogenannten «Business E-Mail Compromise», bei dem Angreifer sich Zugang zu Azure-Mailkonten verschaffen und beispielsweise elektronische Rechnungen so manipulieren, dass die Zahlungen auf Konten der Cyberkriminellen überwiesen werden.

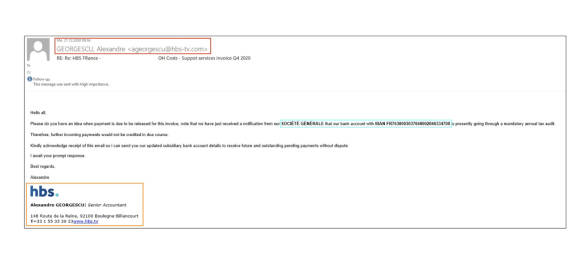

Hierzu präsentierte Berger einen konkreten Fall, bei dem ein Hacker eine legitime Rechnung an den Empfänger mitlesen und wenige Tage darauf eine gefälschte Mail schicken konnte, weil er Zugriff auf das Mailkonto des Opfers hatte. Diese Mail unterschied sich lediglich durch kleine Details von jener des ursprünglichen Rechnungsstellers, machte den Empfänger aber darauf aufmerksam, dass der ausstehende Betrag nun an ein anderes Bankkonto überwiesen werden solle.

So verschaffen sich Hacker Zugriff

Voraussetzung für solche Attacken ist also, dass sich Hacker Zugriff auf die Online-Mailkonten verschaffen. Und dies ist offenbar bei vielen Azure- und Office-365-Zugängen nicht allzu schwierig. Denn es gibt beispielsweise Tools, die frei auf GitHub zur Verfügung stehen, die sogenanntes «Password Spraying» erlauben. Dabei werden nicht bei einem Konto verschiedene Passwörter durchprobiert. Das führt nämlich dazu, dass das System nach einer gewissen Anzahl Passwörtern keine weiteren Einlogversuche mehr erlaubt. Vielmehr probiert das Tool ein populäres Passwort bei mehreren Konten durch, in der Hoffnung, dass dieses bei einem der Zugänge passt.

Eine weitere Methode, die Hacker gerne verwenden, basiert auf Phishing. Hierbei werden die Anwender schlussendlich dazu gebracht, auf einer fingierten Einlogseite, die jener für einen der Microsoft-Cloud-Dienste aufs Haar gleicht, seine Einwähldaten für Office 365 zu hinterlassen. Dies als Fälschung zu erkennen, sei für viele Benutzer sehr schwierig, da oftmals sogar die von den Hackern verwendete URL vertrauenswürdig erscheinen könne, berichtet Berger.

Schliesslich erwähnte der InfoGuard-Security-Experte eine Methode, die sich «Illicit Consent Grant» nennt. Hierbei wird das App-Ökosystem innerhalb von Office 365 ausgenutzt. Viele Anwender verwenden bereits solche legitimen Progrämmchen, um ihr Mailkonto mit populären Diensten wie EverNote oder LinkedIn zu verbinden. Die Angreifer versuchen somit, dem Opfer eine weitere derartige, nun aber bösartige App unterzujubeln und sich so einen direkten Zugang zum Konto zu verschaffen.

Selbst die Multi-Faktor-Authentifizierung (MFA) kann ausgehebelt werden, bei der neben Benutzername und Passwort auch eine vom Smartphone mittels Authenticator-App generierte Zusatzzahl für den Zugriff auf das Konto benötigt wird. Berger berichtete von einem Fall, bei dem ein Angreifer durch eine gekonnte Täuschung des Opfers sein iPhone zur Liste der berechtigten Authentifizierungsgeräte für die MFA hinzufügen konnte.

Viel Handarbeit der Angreifer

Haben die Täter einmal Zugriff auf die Mailkonten ihrer Opfer, loggen sie sich oft selbst ein und lesen den Mailverkehr mit. «Interessanterweise sehen wir anhand der Login-Daten, die wir von solchen Fällen analysieren, dass die Hacker tatsächlich vor dem Computer sitzen und die Mailboxen der Opfer nach für sie interessanten Daten durchsuchen», führt Berger aus. Es sei hier also viel Handarbeit seitens der Angreifer zu beobachten.

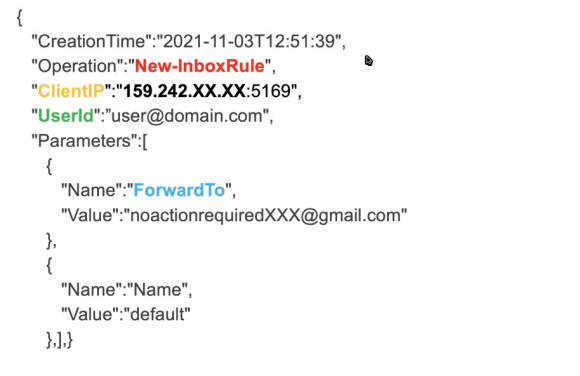

Daneben richten die Angreifer oft Umleitungen ein. Dabei erstellen sie gemäss Berger Regeln, die etwa Mails mit bestimmten Stichwörtern in der Betreffzeile wie «Rechnung» oder «Invoice» automatisch an eine Mailadresse der Hacker umleiten. Berger rät daher Security-Verantwortlichen von Firmen dazu, die Mailregeln der Anwender regelmässig zu exportieren und auf solche Anomalien hin abzuklopfen.

Und einen weiteren Tipp hat Berger parat, um die Präsenz von Hackern in den Azure-Mailkonten zu entdecken. Und zwar würden von Microsoft alle Logins nicht nur registriert, sondern bereits auf Anomalien hin untersucht. Wird Ungewöhnliches entdeckt, werden solche Einwählversuche als «Risky Sign-ins» ausgewiesen. «Eine solche Anomalie kann etwa ein Login von einer Tor-IP-Adresse oder fast zeitgleiche Logins aus unterschiedlichen Ländern sein», so Berger. Es lohne sich somit, die Liste der von Microsoft als Risky Sign-ins ausgewiesenen Zugriffe regelmässig zu analysieren. So könnten kompromittierte Konten frühzeitig erkannt werden.

Drei besonders wirksame Gegenmassnahmen

Wie können aber solche Kompromittierungen zumindest erschwert werden? Hierzu hat Berger drei schlagkräftige Vorkehrungen identifiziert. So empfiehlt der Cybersecurity-Spezialist dringend die Einrichtung einer MFA. «Auch wenn grundsätzlich auch eine MFA ausgehebelt werden kann, so sinkt doch das Risiko eines Breaches beim MFA-Einsatz um 90 Prozent», meint Berger.

Eine weitere Schutzmassnahme sei die Deaktivierung veralteter Authentifizierungs-Protokolle, die MFA nicht unterstützten und über welche die Angreifer in der Folge ihre Brute-Force- und Passwort-Knack-Attacken ausführen würden.

Schliesslich empfiehlt Berger die Deaktivierung von Apps und Umleitungsregeln, sodass Hacker diese Funktionen nicht mehr für ihre Umtriebe missbrauchen können.