IT-Security

18.09.2020, 17:00 Uhr

Schutzkonzepte für den Remote-Workplace

Nicht zuletzt durch die Corona-Krise und den damit verbundenen Trend zum Homeoffice werden die Mitarbeiter immer mobiler. Dafür braucht es jedoch besondere Sicherheitstechnik.

Das Arbeiten in sogenannten Homeoffices oder gar das «freie», mobile Arbeiten an Orten wie Kaffeehausketten oder auf der Terrasse des Hotels war bis vor nicht allzu langer Zeit in vielen Unternehmen verpönt. Die Corona-Krise hat diese Einstellung wenigsten in Bezug auf das Arbeiten in den eigenen vier Wänden zwangläufig verändert.

Und auch wenn wohl einige Unternehmen diese «Befreiung» ihrer Mitarbeitenden aus dem Büro gerne so schnell wie möglich wieder rückgängig machen möchten und das sicher in vielen Fällen auch machen werden, haben sich die IT-Infrastrukturen doch geändert: Die Mitarbeiter können durch das mobile und Remote-Arbeiten im noch grösseren Umfang als dies bei BYOD-Konzepten und -Lösungen der Fall war, weitgehend frei zwischen Geräten, WLAN- und Cloud-Zugängen und den verschiedensten Online-Angeboten für Business-Anwendungen wählen. Auf diese Weise werden dann die Grenzen der Sicherheit immer weiter aus Unternehmen hinausgeschoben – wodurch es für die IT immer schwerer wird, in umfassende Sicherheit sowohl für die Mitarbeiter als auch für die Daten zu gewährleisten.

Wir haben uns mit Security-Spezialisten über diese Problematik und die Lösungsansätze ausgetauscht, die sie für diese Fälle anbieten und empfehlen. Sie sollten uns dabei auch Antworten darauf geben, wie es für CIOs, IT-Administratoren und -Verantwortliche möglich ist, zu verhindern, dass mobile und Remote-Arbeitsplätze ebenso wie solche im Home-Office zu Startpunkten für sogenannte Supply-Chain-Angriffe auf das Unternehmensnetzwerk werden. Dabei handelt es nicht allein um Angriffe auf die VPN-Verbindungen (Virtual Private Networks), auch wenn diese zunehmend wieder an Bedeutung gewinnen. Aber auch die von den Mitarbeitern remote eingesetzten Geräte können mit Malware infiziert sein, so dass die Bedrohungen auf diese Weise ihren Weg in das Unternehmensnetzwerk finden.

Die Sicherheitsfachleute von Trend Micro haben bereits mehrfach davor gewarnt, dass vernetzte Geräte als Gateway für Attacken auf Unternehmensnetzwerke als ein Teil dieser Supply-Chain-Angriffe immer häufiger auftauchen werden. Solche immer besser ausgearbeiteten Angriffe werden dann - so die Prognose - die Kompromittierung von Geschäfts-Emails und Prozessen weit über die einfache Umleitung von Geldern oder Malware-Infektionen hinaus erweitern.

Alte Technik: VPN und RDP

Die Analysten von Gartner haben sich im März 2020 mit den Herausforderungen beim Einsatz von Remote Access Lösungen befasst. Dabei stellen sie zu Anfang ganz richtig fest, das Unternehmen seit mehr als 20 Jahren auf VPNs setzen, wenn sie ihren Mitarbeitern den Zugriff auf die Anwendungen und Daten im Unternehmen ermöglichen wollen. Wie die Experten in ihrem Bericht bemerken, hat sich die Abhängigkeit von VPN gestützten Lösungen in den letzten Jahren insgesamt stark verringert – weshalb sie zu Recht behaupten, dass VPN-Lösungen in der Zeit vor Covid-19 eher in den Hintergrund traten, als immer mehr Unternehmen sich Cloud-basierter Lösungen widmeten, um Mitarbeiter ausserhalb des Unternehmens einzubinden.

Allerdings gehen viele Firmen immer noch so vor, dass sie alle Zugriffe und den gesamten Netzwerkverkehr zunächst stets durch das Unternehmensnetzwerk leiten, auch wenn das Ziel eine Anwendung in der Cloud ist. Diese Vorgehensweise verursacht dann nicht selten Engpässe bei der Performance oder verhindert oft auch den Zugang zu den benötigten Ressourcen. Diese Hindernisse können dann erfahrungsgemäss leider auch dazu führen, dass die Remote-Nutzer Wege suchen und finden, die Sicherheitsmechanismen zu umgehen, um beispielsweise direkt auf eine Cloud-Anwendung zuzugreifen.

Oftmals sind die Unternehmen auch nicht dazu in der Lage, genug Ressourcen bereitzustellen, um im wirklich alle Mitarbeiter mit einem VPN-Zugang auszustatten, so dass denen nur der direkte Web-Zugriff unter Umgehung der Firmen-IT und deren Sicherheitsvorrichtungen bleibt.

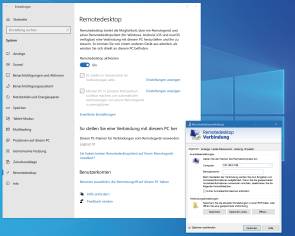

Die von vielen schon als «aussterbende Technologie» eingeordneten VPN-Lösungen haben durch die aktuelle Situation eine grosse Renaissance erlebt. Viele Anbieter werben damit, dass dein solches VPN schnell eingerichtet ist: Da sollte es doch reichen, die Mitarbeiter mit VPN-Software auszurüsten. Oder aber die Windows-Rechner mittels RDP (Remote Desktop Protocol), das ja standardmässig auf den Systemen vorhanden ist, einfach mit dem Firmennetzwerk zu verbinden.

Kontrollverlust und Einfallstor für Ransomware

Diese Vorschläge und Vorgehensweisen betrachtet Mohamed Ibbich, Lead Solutions Engineer bei BeyondTrust, einem amerikanischen Unternehmen, das sich unter anderem auf Produkte für privilegiertes Identitätsmanagement und privilegierten Remotezugriff spezialisiert hat, mit Vorsicht. «Auch wenn VPNs schnell einzurichten sind, ist es dennoch schwierig, darüber den nötigen Grad an Kontrolle umzusetzen, der für Fernzugriffe auf interne Zielsysteme notwendig ist», fasste er seine Bedenken im Gespräch zusammen.

Auch die Zugriffe über RDP bergen nach seinen Aussagen zu viele Sicherheitsrisiken und stellen in vielen Fällen ein Einfallstor für Ransomware dar: «Im Internet hat sich über die letzten Jahre ein ganzes Geschäftsmodell rund um RDP und gekaperte Systeme entwickelt», betont er seine Warnung. Er rät Unternehmen ganz unabhängig von ihrer Grösse auf Ansätze zurückgreifen, die ihnen einen sicheren Fernzugriff ermöglichen. Dabei sei besonders wichtig – so Ibbich weiter – diese mit der bereits bestehenden Infrastruktur zu vereinen, um beispielsweise die gleichen Authentisierungsmechanismen nutzen zu können.

“Erfahrungsgemäss passieren bei der überhasteten Einführung von neuen Werkzeugen viele Fehler. Daher ist oft besser, auf eine bestehende oder bewährte Lösung zu setzen, als übereilt etwas Neues auszurollen„

Udo Schneider, Security Evangelist bei Trend Micro

Udo Schneider, Security Evangelist bei Trend Micro, weist ebenfalls auf die Problematik bei Einsatz von RDP hin: «Bei RDP verbindet man sich auf einen Server im Firmennetzwerk und kommuniziert dann von da aus. Ist bereits ein RDP-Server eingerichtet, scheint es auf den ersten Blick natürlich verlockend, diesen einfach von aussen erreichbar zu machen. Leider ist RDP in der Vergangenheit auch ein Einfallstor für Angriffe gewesen. Daher ist es in diesem Fall immens wichtig, den erreichbaren RDP-Server immer aktuell zu halten und eventuell auch durch Zusatzmassnahmen wie IDP-Systeme (Identity Provider) und Virtual Patching vor Angriffen zu schützen», fasst er seine Empfehlung zusammen. Er verwies in diesem Zusammenhang auch auf die Sicherheitslücke «BlueKeep»2, die in der Implementierung des RDP-Protokolls schon vor einiger Zeit entdeckt und bereits häufiger ausgenutzt wurde. Sie ermöglicht die Remote-Ausführung von Code.

Allerdings weiss Schneider auch um Vorteile des RDP-Einsatzes, die oft angeführt werden: «Gerade wenn man vorher innerhalb der Firma mit grossen Datenmengen gearbeitet hat, spricht dies unter Umständen für RDP. Da man bei RDP ‹nur› die Ein-/Ausgabe überträgt, kann man zum Beispiel innerhalb der Firma mit voller Geschwindigkeit Gigabytes an Daten übertragen», warnt aber trotzdem: «Auf der anderen Seite können Anwendungen wie Videokonferenzen über RDP problematisch sein. Gerade wenn mehrere Personen gleichzeitig Konferenzdienste nutzen, kann die Bandbreite der Internetanbindung in der Firma ein Problem werden. Von eventuellen Latenzen einmal ganz zu schweigen.»

Für beide Fälle – also sowohl für den VPN- als auch den RDP-Einsatz – lautet die Empfehlung des Security-Experten: «Wenn bereits eine Zugriffsmöglichkeit besteht – ob nun VPN, RDP oder andere – man diese auch nutzen sollte. Erfahrungsgemäss passieren bei der überhasteten Einführung von neuen Werkzeugen viele Fehler. Daher ist oft besser, auf eine bestehende/bewährte Lösung zu setzen, als übereilt etwas Neues auszurollen.»

Moderne Schutzkonzepte

Im Unternehmen sind die Arbeitsstationen und Geräte der Mitarbeiter in der Regel gut abgesichert. Themen wie Zero-Trust und Endpoint-Security werden dort zumeist konsequent eingeführt und durchgehalten. Klaus Gheri, General Manager Network Security bei Barracuda Networks, stellt in einem Abstract seines Unternehmens zu dieser Problematik sehr richtig fest, dass es jedoch «für die Bereitstellung eines sicheren Remote-Zugriffs auf Unternehmensdaten kein Patentrezept gibt».

Und Boris Larin, Senior Security Researcher bei Kaspersky, hob in diesem Zusammenhang hervor, wie wichtig die Überprüfung der auf dem Endpunkt installierten Software ist: «Derzeit sind einige Lösungen auf dem Markt verfügbar, die eine Überprüfung der auf dem Endpunkt installierten Software durchführen und den Zugriff auf Unternehmens-VPN-Verbindungen nur ermöglichen, wenn eine funktionierende Anti-Malware-Lösung auf dem Rechner installiert ist.»

So waren sich alle von uns befragten Experten einig, dass gerade, wenn die mobilen Nutzer nicht auf ein Firmengerät, das von der IT konfiguriert und betreut wird, zurückgreifen können, die Sicherheitsprobleme eine andere Dimension bekommen. Eine Situation, die aktuell immer mehr Unternehmen betrifft – die Nutzer müssen ins Home-Office wechseln und dort ihre eigene Hard- und Software einsetzen. Thomas Uhlemann, Security Specialist DACH, bei Eset Deutschland, fasst das folgendermassen zusammen: «In den Fällen, in denen kein Firmengerät zur Verfügung gestellt werden kann, ist die Lage tatsächlich knifflig. Rein rechtlich kann der Arbeitgeber keine Installation von Software auf Privatgeräten vorschreiben. Im Gespräch mit den Mitarbeitern oder in einem Infoleitfaden für die Belegschaft sollten der Einsatz geeigneter Software (beispielsweise VPN-Verbindung, Antimalwarelösung, 2-Faktor-Authentifizierung) sowie korrekte Verhaltensmassnahmen erklärt und erbeten werden. Das kommt dem Unternehmen und letztlich auch dem Mitarbeiter in seinem privaten, digitalen Leben zugute.»

“Auch wenn VPNs schnell einzurichten sind, ist es dennoch schwierig, darüber den nötigen Grad an Kontrolle umzusetzen, der für Fernzugriffe auf interne Zielsysteme notwendig ist„

Mohamed Ibbich, Lead Solutions Engineer bei BeyondTrust

Auch er betont dabei zusätzlich, wie wichtig es sei auf ausreichenden Malwareschutz auf den zur mobilen Arbeit verwendeten Geräten zu achten und empfiehlt auch auf den Privatgeräten den Einsatz von zumeist kostenfreien Mitarbeiterlizenzen des im Unternehmen zum Einsatz kommenden Security-Software-Anbieter: «Entgegen anderslautender Behauptungen schützt der in Windows 10 enthaltene Microsoft Defender nicht vor den Hauptbedrohungen. Dazu zählen gefälschte Webseiten oder E-Mails mit gefährlichen Links oder Anhängen.»

Video-Chats und Cloud

Jeder IT-Verantwortliche und Mitarbeiter im Security-Umfeld wird bestätigen können, dass Mitarbeiter diejenigen Werkzeuge benutzen, die sie für ihre tägliche Arbeit benötigen und die komfortabel zu nutzen sind. Und wie Udo Schneider in diesem Zusammenhang sehr richtig feststellt, ist es zwar man in der Firma leicht möglich, PCs und Netzwerke komplett abzusichern (und das Nörgeln der Mitarbeiter darüber zu ignorieren), während dies bei deren Privat-Equipment schlichtweg nicht möglich ist. Bei der Diskussion um die Sicherheit von nicht firmeneigenen Endgeräten beim Zugriff auf Firmendaten bringen Verbote erfahrungsgemäss nichts. Im konkreten Fall «Homeoffice» reagieren (verständlicherweise) viele Mitarbeiter empfindlich, wenn ihnen der Arbeitgeber vorschreiben möchte, wie sie ihr privates Equipment (Laptop, DSL, WLAN und so weiter.) zu nutzen haben. Auch Gebote werden in der Regel nur so lange befolgt – auch das zeigt die Erfahrung – wie diese «bequem» zu befolgen sind.

Ein gutes Beispiel dafür, dass IT-Administratoren und -Verantwortlich mit Verboten in diesen Bereichen wenig erreichen werden, sind Videochat-Programme. So ist die Kommunikation mit Kollegen ist in vielen Domänen ein Teil der täglichen Arbeit geworden. Und spätestens an dieser Stelle kommt dann wiederum vielfach eine Einstellung nach dem Motto «was ich mit meinem privaten Equipment mache, ist meine Sache» zum Tragen. Ehe ein Administrator hier auch nur eingreifen kann, tauschen Mitarbeiter Firmendaten über ihre eigene Privat-Accounts auf diversen Chat-, Mobil- und Videokonferenz-Plattformen aus.

Eine Lösung für diese Problematik sieht Schneider darin, die Anforderungen des Geschäfts und der Mitarbeiter zu antizipieren und für eine adäquate Deckung eben dieser zu sorgen. So zum Beispiel bei den Videokonferenzen: Natürlich können Geschäftsleitung und IT diese Anforderungen ignorieren und verbieten – mit dem Effekt, dass Mitarbeiter sich schlicht nicht daran halten. Eine Alternative besteht häufig darin, dass die IT eine eigene Lösung zusammenbaut, die aber (oft auch aufgrund nicht passender Security) so unkomfortabel ist, dass der Effekt dem eines Verbotes entspricht.

Es bietet sich also an, die Anforderung mit einem passenden Dienst zu adressieren, der auch entsprechend komfortabel ist. Diese sollte die IT mit Geboten kombinieren, die einfach befolgt werden können. Schneider bringt an dieser Stelle die Security wieder ins Spiel: «Wenn die Anforderungen passend adressiert sind, werden viele Nutzer das Werkzeug bereitwillig nutzen, so dass man es passend absichern kann. Als Beispiel sei hier nur die Nutzung von Drittpartei-Diensten mit Domänen-Logins (beispielsweise via SAML – Security Assertion Markup Language ) zu nennen.»

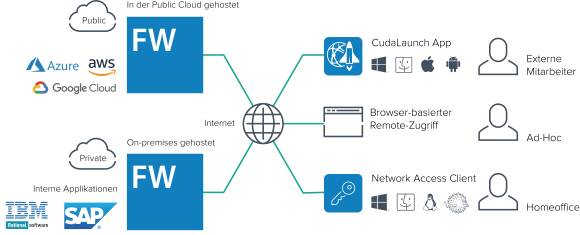

Eine weitere Lösung kann ohne Zweifel der Zugriff auf die Firmendaten über eine Cloud-Lösungen darstellen. Die Vorteile liegen dabei auf der Hand: Die Beschaffung ist einfach – häufig reicht dazu eine Kreditkarte. Auch Installation und Deployment können dabei in der Regel entfallen. Allerdings muss in diesen Fällen auf der Seite der Firma noch etwas mehr passieren: Eine Konfiguration beziehungsweise Anpassung oder auch Einbindung in einer bereits bestehende Authentifizierungslösung im Unternehmen ist notwendig. Auch ein sicheres SSL-VPN-Portal kann beispielsweise den Nutzern einen einfachen Browser-basierten Remote-Zugriff ermöglichen. Auf diese Art können sie Anwendungen, Netzwerkordner und Dateien im Web-Browser aufrufen, als wären sie im Büro. Aus Sicherheitsgründen wird die gesamte Netzwerkkommunikation dabei durch einen verschlüsselten und authentifizierten SSL-Tunnel an das SSL-VPN-Gateway der Firewall gesendet. Cloud-basierte Firewall-Lösungen bieten hier eine ganze Reihe der unterschiedlichsten Optionen an.

Ein etwas anderes VPN

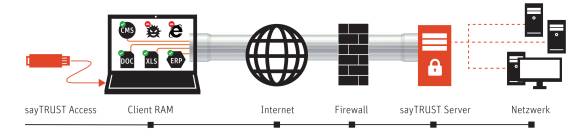

Während die bekannten VPN-Lösungen häufig auf die Installation einer virtuellen Netzwerkkarte auf den Endgeräten beim Nutzer oder andere Softwareinstallationen beruhen, geht das deutsche Unternehmen sayTEC mit seinem Produkt «sayTRUST VPSC» einen anderen Weg. Yakup Saygin, Vorstand und CEO von sayTEC, erläuterte uns den Ansatz folgendermassen: «Der Anwender-PC (Mobile Device) und die Netzwerkumgebung, in dem diese sich befinden, sind als schwächste Glieder oft Einfallstor für Angriffe. Daher sind Technologien gefragt, die den Zugang zu den Unternehmensdaten PC unabhängig sichern, das heisst, diese müssen auch den Kommunikationskanal vor dem dafür genutzten PC schützen.»

“Gefragt sind Technologien, die den Zugang zu den Unternehmensdaten PC-unabhängig sichern, das heisst, sie müssen auch den Kommunikationskanal vor dem dafür genutzten PC schützen„

Yakup Saygin, Vorstand und CEO von sayTEC

Die Lösung besteht aus einem Server- und einer Client-Komponente in Form eines USB Sticks, einer SD Karte oder einer App. Der Server kann als Appliance oder als Software (auch virtualisiert) zum Einsatz kommen. Für Nutzer dabei besonders praktisch: Sie brauchen im Prinzip nur den USB-Stick mit ihrem Endgerät verbinden und arbeiten dann in einer abgesicherter Arbeitsumgebung: So ist dann beispielsweise die Kopplung des LANs im Home-Office mit dem LAN im Unternehmen nicht nötig. Die durch sayTRUST Access aufgebaute VPSC-Verbindung erfolgt auf der Anwendungsebene. Dabei werden die Informationen des geschützten nicht auf dem Client-Rechner vorgehalten. Sie sind somit weder dort noch auf der auf der Verbindungsstrecke sichtbar. Beendet der Nutzer die Verbindung, verbleiben auf dem Client-System auch keinerlei Informationen.

Yakup Saygin zeigt sich überzeugt von diesem Weg, der nach seiner Aussage weitere Vorteile bietet: «Jeder Anwender wird bereits vor Beginn der Tätigkeit für die Kommunikation authentifiziert und entsprechend der erteilten Berechtigungen werden Zugriffe auf Anwendungen oder Daten freigeben. Für unbefugte Anwender und unerlaubte Anwendungen ist der Zugang blockieren.»

“In Fällen, in denen kein Firmengerät zur Verfügung gestellt werden kann, kann der Arbeitgeber keine Installation von Software auf Privatgeräten vorschreiben„

Thomas Uhlemann, Security Specialist DACH bei Eset Deutschland

Fazit & Ausblick

Zum Abschluss möchten wir hier noch einmal Udo Schneider von Trend Micro zitieren: «Es ist wichtig, dass sich wirklich alle Beteiligten der Problematik beim mobilen und Remote-Arbeiten bewusst sind.» Hat der vermehrte Einsatz von Home-Offices während der Covid-19-Krise auf der einen Seite eindrucksvoll bewiesen, dass es mit den vorhandenen technischen Mitteln sehr wohl möglich ist, einen grossen Teil der Büro- und strategischen Arbeiten auch «aus der Ferne» mit Zugriff auf die Firmendaten sicher zu bewältigen, so zeigt sich doch häufig, dass es noch Handlungsbedarf gibt. Sei es auf Seiten der Firmen-IT, die genügend Kapazitäten für den gesicherten Zugriff schaffen und entsprechende Sicherheitsregeln und -techniken durchsetzen muss, oder auf der Seite der Nutzer, denen bewusst werden muss, dass sie auch wenn sie im heimischen Umfeld arbeiten, die gleichen oder oftmals noch strengere Sicherheitsregeln zu beachten haben.

Thomas Uhlemann von Eset fasst das sehr schön zusammen: «Schulungen und die Stärkung der Security Awareness gehören generell zu jedem guten IT-Sicherheitskonzept. Gerade in der aktuellen Ausnahmesituation ist es wichtiger denn je, den Mitarbeitern zusätzlich praktikable und praxisnahe Leitfäden (Security Cookbooks) an die Hand zu geben.»