Stuxnet

08.10.2010, 08:18 Uhr

Fakten und Hintergründe zum Wurm

Seit geraumer Zeit treibt der Industriewurm Stuxnet sein Unwesen. Sicherheitsexperte F-Secure berichtet über interessante Hintergründe und mögliche Zusammenhänge.

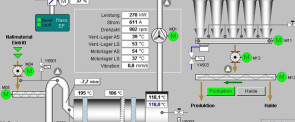

Anders als die meiste Malware zielt der Wurm Stuxnet nicht auf klassische PCs, um dort Passwörter oder Kreditkartendaten zu stehlen. Stattdessen greift der Schädling in die Steuerung von Industrieanlagen ein. Dabei kann er sehr komplexe Veränderungen am jeweiligen System vornehmen.

Sicherheitsspezialist F-Secure beatnwortet in seinem Weblog einige Fragen rund um den Wurm:

Was ist Stuxnet?

Das ist ein Windows-Wurm, der sich über USB-Sticks verbreitet. Wenn sich der Wurm einmal innerhalb eines Netzwerks eingenistet hat, dann repliziert er sich über gemeinsame Netzwerklaufwerke weiter, die nur schwache Passwörter besitzen. Er nutzt fünf Schwachstellen für die Infektion eines Systems aus und kopiert zudem eigene Treiber auf das infizierte System. Der Stuxnet-Treiber wurde mit gestohlenen Zertifikaten der Realtek Semiconductor Corporation signiert. Verisign hat das gestohlene Zertifikat zwar am 16. Juli für ungültig erklärt, eine modifizierte Variante von Stuxnet mit einem ebenfalls gestohlenen Zertifikat von der JMicron Technology Corporation ist aber am 17. Juli aufgetaucht.

Was ist Stuxnet?

Das ist ein Windows-Wurm, der sich über USB-Sticks verbreitet. Wenn sich der Wurm einmal innerhalb eines Netzwerks eingenistet hat, dann repliziert er sich über gemeinsame Netzwerklaufwerke weiter, die nur schwache Passwörter besitzen. Er nutzt fünf Schwachstellen für die Infektion eines Systems aus und kopiert zudem eigene Treiber auf das infizierte System. Der Stuxnet-Treiber wurde mit gestohlenen Zertifikaten der Realtek Semiconductor Corporation signiert. Verisign hat das gestohlene Zertifikat zwar am 16. Juli für ungültig erklärt, eine modifizierte Variante von Stuxnet mit einem ebenfalls gestohlenen Zertifikat von der JMicron Technology Corporation ist aber am 17. Juli aufgetaucht.

Kann sich der Wurm auch über andere Wechselmedien verbreiten?

Der Wurm kann sich über alles verbreiten, was an einen Rechner als Laufwerk angeschlossen werden kann. Es spielt dabei keine Rolle, ob es sich um ein externes USB-Laufwerk, ein Mobiltelefon oder einen digitalen Bilderrahmen handelt.

Der Wurm kann sich über alles verbreiten, was an einen Rechner als Laufwerk angeschlossen werden kann. Es spielt dabei keine Rolle, ob es sich um ein externes USB-Laufwerk, ein Mobiltelefon oder einen digitalen Bilderrahmen handelt.

Welche Auswirkungen Stuxnet auf Industrieanlagen hat, lesen Sie auf der nächsten Seite.

Was passiert im Anschluss?

Er infiziert das System, nistet sich mit einem Rootkit ein und überprüft, ob der infizierte Rechner mit der Industrieanlage Siemens Simatic (Step7) verbunden ist.

Er infiziert das System, nistet sich mit einem Rootkit ein und überprüft, ob der infizierte Rechner mit der Industrieanlage Siemens Simatic (Step7) verbunden ist.

Welche Auswirkung hat Stuxnet auf Industrieanlagen?

Stuxnet nimmt sehr komplexe Veränderungen am System vor. Die Auswirkungen dieser Veränderungen sind dabei davon abhängig, wie die Industrieumgebung aussieht.

Stuxnet nimmt sehr komplexe Veränderungen am System vor. Die Auswirkungen dieser Veränderungen sind dabei davon abhängig, wie die Industrieumgebung aussieht.

Wie könnten von Stuxnet verursachte Schaden aussehen?

Stuxnet könnte Motoren überhitzen, Förderbänder anhalten oder Pumpen abschalten und damit eine ganze Anlage lahmlegen. Mit den richtigen Modifikationen könnte Stuxnet auch Gegenstände zum Explodieren bringen.

Stuxnet könnte Motoren überhitzen, Förderbänder anhalten oder Pumpen abschalten und damit eine ganze Anlage lahmlegen. Mit den richtigen Modifikationen könnte Stuxnet auch Gegenstände zum Explodieren bringen.

Wann ist Stuxnet das erste Mal in Erscheinung getreten und wann wurde er entdeckt?

Im Juni 2009, oder sehr wahrscheinlich schon früher. Einige Komponenten von Stuxnet wurden beispielsweise schon im Januar 2009 kompiliert. Entdeckt wurde er ungefähr ein Jahr später, im Juni 2010.

Im Juni 2009, oder sehr wahrscheinlich schon früher. Einige Komponenten von Stuxnet wurden beispielsweise schon im Januar 2009 kompiliert. Entdeckt wurde er ungefähr ein Jahr später, im Juni 2010.

Ob Stuxnet sich auf die Bibel bezieht, erfahren Sie auf der nächsten Seite.

Danach sieht es aus, ja. Wir wissen aber nicht, welche Regierung Stuxnet in Auftrag gegeben hat.

Stimmt es, dass sich Stuxnet auf die Bibel bezieht?

Es gibt einen Bezug auf Myrtus, der Pflanze Myrte. Allerdings ist dieser Bezug im Code auch nicht versteckt. Es ist eher Artefakt, der beim Compile-Vorgang des Codes hinterlassen wurde. Im Grunde genommen sagt es nur aus, wo die Autoren den Code auf deren Systemen gespeichert haben. Die ausdrückliche Pfadangabe innerhalb von Stuxnet ist: \myrtus\src\objfre_w2k_x86\i386\guava.pdb.

Es gibt einen Bezug auf Myrtus, der Pflanze Myrte. Allerdings ist dieser Bezug im Code auch nicht versteckt. Es ist eher Artefakt, der beim Compile-Vorgang des Codes hinterlassen wurde. Im Grunde genommen sagt es nur aus, wo die Autoren den Code auf deren Systemen gespeichert haben. Die ausdrückliche Pfadangabe innerhalb von Stuxnet ist: \myrtus\src\objfre_w2k_x86\i386\guava.pdb.

Könnte es eine andere Bedeutung haben?

Könnte es! Beispielsweise My RTUs. RTU steht für Remote Terminal Units, wie sie in Industrieanlagen zum Einsatz kommen.

Könnte es! Beispielsweise My RTUs. RTU steht für Remote Terminal Units, wie sie in Industrieanlagen zum Einsatz kommen.

Wie erkennt Stuxnet, ob es einen Rechner bereits infiziert hat?

Stuxnet markiert seine Infektionen anhand eines Registrierungsschlüssels und dem Wert 1979059. Das ist ein Datum, der 9. Mai 1979. Vielleicht ein Geburtstag einer der Autoren. Darüber hinaus wurde an diesem Tag auch ein jüdisch-iranischer Geschäftsmann mit dem Namen Habib Elghanian im Iran exekutiert - wegen angeblicher Industriespionage für Israel.

Stuxnet markiert seine Infektionen anhand eines Registrierungsschlüssels und dem Wert 1979059. Das ist ein Datum, der 9. Mai 1979. Vielleicht ein Geburtstag einer der Autoren. Darüber hinaus wurde an diesem Tag auch ein jüdisch-iranischer Geschäftsmann mit dem Namen Habib Elghanian im Iran exekutiert - wegen angeblicher Industriespionage für Israel.

Lässt dies nicht doch einen Schluss auf die Regierung zu, die hinter Stuxnet stehen könnte?

Tatsache ist, dass derzeit niemand weiss, wer genau hinter der Stuxnet-Attacke steckt.

Tatsache ist, dass derzeit niemand weiss, wer genau hinter der Stuxnet-Attacke steckt.

Auf der nächsten Seite erfahren Sie, wie viele Rechner bereits mit Stuxnet infiziert sind.

Kann das Deaktivieren der AutoRun-Funktion die Verbreitung des Wurms stoppen?

Nein, es gibt verschiedene Mechanismen der Verbreitung, die solche USB-Würmer nutzen. Auch wenn AutoRun und AutoPlay unter Windows deaktiviert wurden, kann Stuxnet mittels der Schwachstelle LKN das System infizieren.

Nein, es gibt verschiedene Mechanismen der Verbreitung, die solche USB-Würmer nutzen. Auch wenn AutoRun und AutoPlay unter Windows deaktiviert wurden, kann Stuxnet mittels der Schwachstelle LKN das System infizieren.

Stuxnet verbreitet sich somit immer weiter?

Aktuelle Versionen von Stuxnet haben ein Ablaufdatum, den 24. Juni 2012. Danach verbreitet sich der Wurm nicht mehr.

Aktuelle Versionen von Stuxnet haben ein Ablaufdatum, den 24. Juni 2012. Danach verbreitet sich der Wurm nicht mehr.

Wie viele Computer hat Stuxnet bis jetzt infiziert?

Einige Hundertausend.

Einige Hundertausend.

Aber Siemens hatte veröffentlicht, dass nur 15 Anlagen infiziert sind?

Siemens spricht in diesem Zusammenhang von Anlagen. Die meisten der infizierten PCs sind nur Nebenwirkungen von Stuxnet, sprich auch normale Heim- und Bürorechner, die nicht an SCADA-Systeme angeschlossen sind, sind davon betroffen.

Siemens spricht in diesem Zusammenhang von Anlagen. Die meisten der infizierten PCs sind nur Nebenwirkungen von Stuxnet, sprich auch normale Heim- und Bürorechner, die nicht an SCADA-Systeme angeschlossen sind, sind davon betroffen.

Ob Stuxnet auch für die Ölkatastrophe im Mexikanischen Golf verantwortlich ist, lesen Sie auf der nächsten Seite.

Wie konnte es den Angreifern gelingen, einen derartigen Trojaner in die Hochsicherheitssysteme von Anlagen einzuschleusen?

Ein ganz einfaches Beispiel: Ein Einbrecher dringt in ein Haus eines Mitarbeiters ein und infiziert dessen USB-Stick mit Stuxnet. Dann ist es nur noch eine Frage der Zeit, wann der Angestellte diesen mit ins Büro nimmt und an den Rechner im Büro anschliesst. Der Wurm repliziert sich dann innerhalb des Netzwerks weiter und findet dann irgendwann das gewünschte Ziel. Als Nebeneffekt verbreitet sich Stuxnet eben auch auf andere Systeme.

Ein ganz einfaches Beispiel: Ein Einbrecher dringt in ein Haus eines Mitarbeiters ein und infiziert dessen USB-Stick mit Stuxnet. Dann ist es nur noch eine Frage der Zeit, wann der Angestellte diesen mit ins Büro nimmt und an den Rechner im Büro anschliesst. Der Wurm repliziert sich dann innerhalb des Netzwerks weiter und findet dann irgendwann das gewünschte Ziel. Als Nebeneffekt verbreitet sich Stuxnet eben auch auf andere Systeme.

Gibt es theoretisch noch andere Möglichkeiten, welche Auswirkungen Stuxnet haben könnte?

Siemens hatte letztes Jahr angekündigt, dass Simatic auch in der Lage sein wird, Alarmanlagen und Zugänge zu kontrollieren. Theoretisch könnte man sich somit Zutritt zu streng geheimen Bereichen verschaffen.

Siemens hatte letztes Jahr angekündigt, dass Simatic auch in der Lage sein wird, Alarmanlagen und Zugänge zu kontrollieren. Theoretisch könnte man sich somit Zutritt zu streng geheimen Bereichen verschaffen.

War Stuxnet für den Untergang der Deepwater Horizon und die Ölkatastrophe im Mexikanischen Golf verantwortlich?

Das ist eher unwahrscheinlich. Obwohl auch Deepwater Horizon Siemens PLC Systeme im Einsatz hatte.

Das ist eher unwahrscheinlich. Obwohl auch Deepwater Horizon Siemens PLC Systeme im Einsatz hatte.