Anstehender Generationenwechsel

Post-Quanten-Kryptografie aktuell

So gesehen bleibt wenig Zeit, um sogenannte Post-Quanten-Kryptografie-Verfahren (PQK) zu etablieren. Aber auch hier läuft die Entwicklung entsprechender Methoden auf Hochtouren und hat sich diesen Sommer konkretisiert. Denn vor Kurzem hat das US-amerikanische National Institute of Standards and Technology (NIST) jene Algorithmen bekannt gegeben, die dereinst den PQK-Standard ausmachen sollen. Auch die vom NIST auserkorenen Verfahren wurden zu guten Stücken unter Beteiligung der IBM-Forscher in Rüschlikon entwickelt.

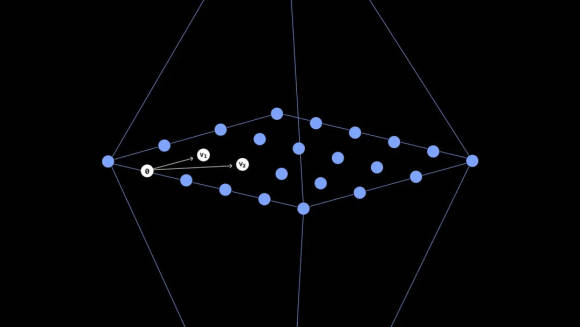

Im Zentrum stehen die beiden Haupt-Algorithmen Crystals-Kyber für die Verschlüsselung und Crystals-Dilithium für digitale Signaturen, wobei Crystals für «Cryptographic Suite for Algebraic Lattices» steht. Bei beiden Verfahren stehen somit Gittervektorprobleme (Lattice-based) im Zentrum. Konkret handelt es sich bei Kyber um ein Schlüsselkapselungsverfahren (Key Encapsulation Mechanism; KEM), dessen Sicherheit auf der Schwierigkeit beruht, das Problem des Lernens mit Fehlern (Learning-with-Errors) zu lösen. Die Herausforderung besteht darin, mehrere Punkte als Stichprobe aus einem Gitter zu nehmen, wobei einige dieser Punkte auch falsch platziert sein könnten, und daraus die Funktion zu bestimmen oder zu «erlernen», die sie erzeugt hat. Das Verfahren scheint schwierig zu sein und vor allem auch verschieden genug, sodass es keine bekannten Quantenalgorithmen gibt, die es schnell lösen könnten.

Neben den beiden Crystals-Algorithmen hat das NIST auch die für digitale Signaturen verwendbare Verfahren «Falcon» und «Sphincs+» für den PQK-Standard vorgeschlagen. Auch diese beiden sind «Lattice-based» und sollen in Sachen Verwendungszweck die Haupt-Algorithmen ergänzen. So weist Falcon kleinere Parameter auf, während Dilithium einfacher einzusetzen und zu verteilen ist. Sphincs+ wiederum könnte als Backup-Algorithmus dienen, falls die anderen doch geknackt werden könnten.

Dass ein solcher Hack durchaus auch geschehen könnte, hat das Signaturverfahren «Rainbow» gezeigt. Dieses hatte es auch in die NIST-Endauswahl geschafft. Doch dem Kryptografen Ward Beullens war es gelungen, den privaten Schlüssel in Rainbow mit seinem Notebook innert 53 Stunden zu knacken.

Neben der PQK können auch quantenmechanische Systeme zum Einsatz kommen, um Daten vor der Dechiffrierung mit Quantenrechnern zu schützen. Derzeit gelingt dies hauptsächlich bei der sogenannten Schlüsselvereinbarung. Allerdings sind solche Systeme noch sehr beschränkt verwendbar, etwa nur über relativ kurze Strecken von wenigen Hundert Kilometern und über dedizierte Kanäle. Dennoch ist auch hier die Schweiz an vorderster Front mit Angeboten präsent, etwa durch die in Genf beheimatete Firma ID Quantique.

Fazit: Mögliche Sofortmassnahmen

Ein Fazit rund um quantenresistente Verschlüsselung könnte lauten, dass Firmen besonders schützenswerte Daten schon heute vor künftigen Quantencomputer-Hackern schützen können. Denn die Bedrohung für symmetrische Kryptoverfahren ist geringer als für assymetrische Methoden. So reicht hier schon der Einsatz eines doppelt so langen Schlüssels aus. Die kryptologische Fachstelle des Bundes (FUB Kryptologie) empfiehlt daher den Behörden, als geheim klassifizierte Informationen ausschliesslich mit einem symmetrischen Verfahren und einer Schlüssellänge von mindestens 256 Bit zu verwenden. Die Verwendung beispielsweise von AES-256 (Advanced Encryption Standard) statt AES-128 darf somit auch als eine empfehlenswerte Praxis für Firmen angesehen werden.

Dieser Artikel ist im Rahmen der «Top 500»-Sonderausgabe von Computerworld erschienen. Das Heft einschliesslich Ranking lässt sich auf dieser Seite bestellen.