Belästigung bei Ransomware-Fällen hat sich verzwanzigfacht

Schulen, Kliniken und die Fertigungsindustrie

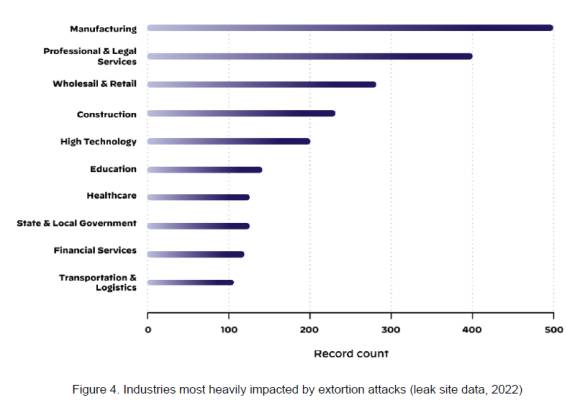

Im vergangenen Jahr gab es mehrere aufsehenerregende Angriffe auf Spitäler und Bildungseinrichtungen. Dazu gehören auch die Angriffe der Gruppe Vice Society, die 2022 für die Daten-Leaks in mehreren grossen Schulsystemen verantwortlich war. Neben Krankenhäusern und Universitäten musste sich im untersuchten Zeitraum auch die Fertigungsindustrie mit einer Flut von Attacken auseinandersetzen. Mit 447 kompromittierten Unternehmen, deren Daten auf undichten Stellen öffentlich zugänglich gemacht wurden, führt die Branche die Liste der am stärksten von Ransomware-Attacken betroffenen Industrien an. Der zweite Platz geht an die «Professional & Legal Services» mit 343 Opfer.

Allgemein kann gemäss der Unit 42 gesagt werden, dass vor allem Unternehmen, die sich auf Systeme verlassen, die mit veralteter Software laufen, besonders stark gefährdet sind.

«Big-game-hunting»

Attacken auf hochprofitable Grossunternehmen, eine Praxis, die auch als «big-game-hunting» bekannt ist, sind zurzeit sehr beliebt. Das liegt einerseits daran, dass diese Organisationen über die nötigen Mittel verfügen, um grosse Lösegeldsummen zu bezahlen, andererseits liegt es auch daran, dass diese Unternehmen entsprechend motiviert sind, da sie in vielen Fällen keinen Betriebsunterbruch riskieren wollen oder können, in gewissen Fällen auch aus Reputationsgründen.

Im vergangenen Jahr hat die Unit 42 beobachtet, wie Unternehmen bis zu 7 Millionen US-Dollar an Lösegeld bezahlt haben. Die durchschnittliche Forderung nach einer Ransomware-Attacke lag bei 650'000 Dollar, während die durchschnittliche Zahlung 350'000 Dollar betrug. Dies deutet laut Palo Alto Networks darauf hin, dass effektive Verhandlungen die tatsächlichen Zahlungen senken können.

Ein weiterer Indikator zum Trend des «big-game-hunting» sind die Attacken auf die multinationalen Unternehmen der «Forbes Global 2000»-Liste. Im Jahr 2022 wurden 30 dieser Organisationen öffentlich zum Opfer eines Erpressungsversuchs durch eine Ransomware-Bande. Dabei kamen die Attacken unter anderem von bekannten Gruppen wie BlackCat, Hive, Conti oder Lockbit. Schaut man noch etwas weiter zurück, zeigt sich, dass seit 2019 bei mindestens 96 der Organisationen auf der «Forbes Global 2000»-Liste geheime Daten im Zuge einer versuchten Erpressung publik gemacht wurden. Hier merkt die Unit 42 zusätzlich an, dass ihre Methodik darauf basiert, die Informationen zu Unternehmen zu untersuchen, die auf Leak-Seiten veröffentlicht wurden. Es sei daher davon auszugehen, dass der globale Impact der Ransomware-Banden effektiv höher liege, da gewisse Firmen Lösegeld bezahlen, um zu verhindern, dass ihre Informationen ins Dark Web gelangen.

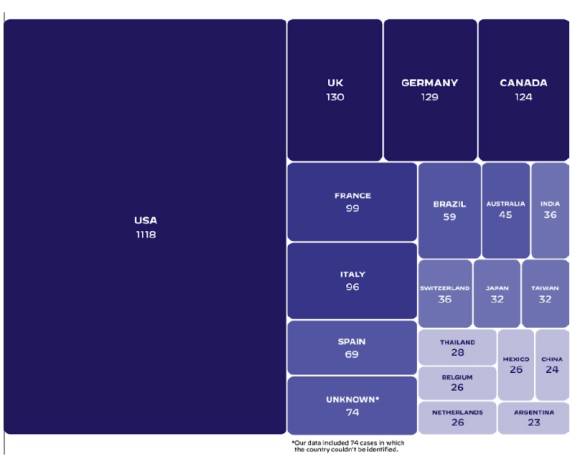

Vier von zehn Zielen in den USA

Die ausgewerteten Daten der Leak-Seiten zeigt, dass die Ransomware-Banden massenhaft Organisationen in den USA angegriffen haben. Mit 1118 Fällen kamen 42 Prozent der betroffenen Unternehmen aus den Vereinigten Staaten. Auf Platz zwei folgt das Vereinigte Königreich (130 Fälle), dicht gefolgt von Deutschland (129 Fälle). Auch die Schweiz taucht in der Liste, mit 36 Fällen, vergleichsweise weit oben auf. Generell kann gesagt werden, dass nach der Region Nordamerika vor allem Europa stark unter den Ransomware-Attacken leidet. Hierbei könnte das oben erwähnte «big-game-hunting» eine Rolle spielen, da viele der grössten internationalen Unternehmen in Nordamerika und Europa angesiedelt sind.

Ransomware-Trends 2023

In ihrem Report hat die Unit 42 auch einige Voraussagen dazu gemacht, was in ihren Augen vonseiten der Erpressergruppen aus im kommenden Jahr zu erwarten ist. Die Spezialisten sehen 2023 als das Jahr, in dem die Cyberkriminellen verstärkt damit beginnen werden, Ransomware auch in Cloud-Umgebungen einzusetzen. Das liege unter anderem daran, dass viele Organisationen ihre Sicherheitskontrollen im Cloud-Environment vernachlässigen und die Security-Features, welche die grossen Cloud-Provider anbieten, von ihren Kunden nicht immer genutzt würden. Solche Fälle würden vor allem dann sehr interessant, meinen die Cybersicherheitsspezialisten, wenn Ransomware auf der Plattform eines Cloud-Anbieters es schaffe, die Daten multipler Kunden zu betreffen. Dann würden sich ganz neue Fragen bezüglich der geteilten Verantwortlichkeit stellen.

Weitere zu erwartende Trends aus der Branche für das Jahr 2023 sind gemäss Palo Alto Networks ein Anstieg an politisch motivierten Ransomware-Attacken, die Identifikation neuer Wege zum Initial Access, etwa SEO poisoning in Kombination mit Malvertising, oder ein Anstieg an Erpressungsversuchen, bei denen die Daten des Opfers nicht durch die Verbrecher verschlüsselt werden. Ein letzter, nicht zu unterschätzender Punkt, den die Unit 42 aufbringt, ist die Gefahr eines Erpressungsversuchs durch einen Insider. Mehr als 300 Techunternehmen haben in den letzten Monaten zusammen global über 100'000 Stellen gestrichen. Einige der entlassenen Angestellten werden zweifelsfrei eine Wut auf ihren Arbeitgeber haben und die Fähigkeiten dem Unternehmen dort zu schaden, wo es weh tut.