Best Practice

14.11.2022, 06:45 Uhr

Hacker haben häufig leichtes Spiel

Hacker nutzen Fehler in der IT-Security gnadenlos aus, um in Netzwerke einzubrechen und sich dort fortzubewegen. Häufig wären diese jedoch einfach vermeidbar.

(Quelle: Shutterstock/Bits And Splits)

Hundertprozentiger Schutz vor Cyberattacken ist in der heutigen Bedrohungslandschaft unmöglich. Umso wichtiger ist ein möglichst effektives Sicherheitsdispositiv. Insbesondere auf technischer Ebene werden jedoch häufig eigentlich vermeidbare Fehler gemacht – vor allem die sieben folgenden.

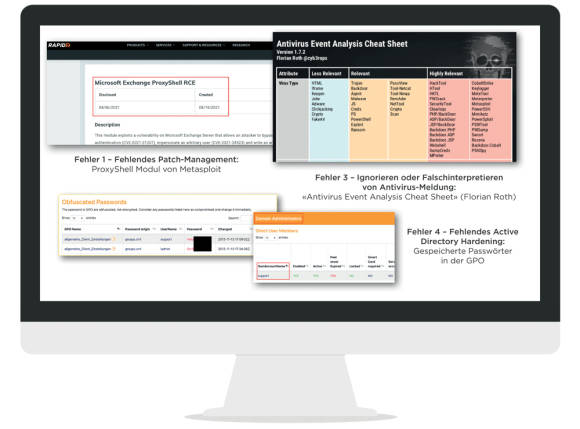

1) Fehlendes Patch-Management: Am 16. Mai 2022 kommunizierte das Nationale Zentrum für Cybersicherheit der Schweiz, dass mehr als 200 Unternehmen und Gemeinden erneut über verwundbare Exchange-Server in ihrem Netzwerk informiert wurden. Computer Security Incident Response Teams (CSIRT), welche Sicherheitsvorfälle analysieren und bei akuten Vorfällen die Abwehr- sowie Beseitigungsmassnahmen übernehmen, sehen jedoch noch immer verwundbare Exchange-Server. Dies ist insofern erstaunlich, weil eine dieser Schwachstellen im Juni 2021 veröffentlicht und im August 2021 der Exploit-Code dafür ins populäre Framework Metasploit aufgenommen wurde. Dennoch haben es viele Administratorinnen und Administratoren verpasst, die notwendigen Security-Updates einzuspielen. Gleiche Szenarien spielten sich bei Confluence und VMware Horizon ab. In der heutigen Angriffslandschaft sind Administratoren dazu angehalten, regelmässig Security-News zu konsumieren, um frühzeitig über kritische Lücken und Patches informiert zu sein und rechtzeitig Massnahmen ergreifen zu können.

“Auf technischer Ebene werden häufig vermeidbare Fehler gemacht„

Stephan Berger

2) Fehlende Multi-Faktor-Authentisierung: Fehlende Multi-Faktor-Authentisierung – sprich, eine zum Passwort zusätzliche Verifikation per SMS, Token oder Authenticator-App – ist nebst dem Ausnützen von kritischen Schwachstellen eine der Haupteinfallstore in Netzwerke. Trotz Sensibilisierungskampagnen und Phishing-Trainings fallen viele Mitarbeitende auf die teils sehr professionellen Phishing-E-Mails herein, wodurch sie beispielsweise Passwörter auf einem gefälschten Login-Portal eingeben. Fehlt der zweite Faktor, können sich Hacker problemlos als «legitime» User einloggen. Daher ist es wichtig, dass alle von extern erreichbaren Zugänge in das Firmennetzwerk oder zu Firmeninformationen mit einem zweiten Faktor geschützt werden, sei es der Zugang zum E-Mail-Konto oder der VPN-Zugang.

3) Ignorieren oder Falschinterpretieren von Antivirus-Meldungen: Zur Erläuterung des dritten Fehlers ist das vom Sicherheitsforscher Florian Roth erstellte «Antivirus Event Analysis Cheat Sheet» hilfreich. Insbesondere die rote Spalte ist für IT-Administratoren und SOC-Analysten wertvoll. Hier sind die wichtigsten Keywords aufgeführt, auf die bei Virenalarmen besonders geachtet werden muss. Häufig wird bei der Analyse von Incident-Response-Fällen deutlich, dass der lokale Antivirus-Dienst einen oder mehrere Schritte (und natürlich auch Skripts und Programme) der Angreifer erkannt hat. Leider wird Antivirusalarmen oft zu wenig Beachtung geschenkt oder die Alarme können zu wenig detailliert analysiert werden. Genau deshalb ist das Cheat Sheet hilfreich, da es Anhaltspunkte liefert, bei welchen Keywords eine Untersuchung eingeleitet oder externe Expertinnen und Experten mit der Vorfallsanalyse beauftragt werden sollten.

4) Fehlendes Active Directory Hardening: Das Active Directory ist das Herzstück eines Windows-Netzwerks, und die Kompromittierung des Domänen-Administratorenkontos das Endziel vieler Angreifer. Es kursieren detaillierte Dokumentationen über Angriffspfade, über die man sich höchste Rechte in einem Netzwerk verschaffen kann. Voraussetzungen für diese Angriffe sind aber vielfach Fehlkonfigurationen, die relativ einfach behoben werden könnten. Einige Klassiker, die bei Active Directory Assessments regelmässig vorgefunden werden:

- In der Group Policy Object sind Passwörter abgespeichert, teils für hochprivilegierte Accounts.

- Serviceaccounts sind Teil von hochprivilegierten Gruppen (Gefahr der «Kerberoasting-Attacke»).

- Bei hochprivilegierten Accounts wurden die Passwörter seit Jahren nicht mehr geändert.

- Kein Tiering Model: Hochprivilegierte Accounts loggen sich auf normalen Clients wie Arbeitslaptops ein.

- Active Directory Assessments decken solche Fehlkonfigurationen auf – dadurch wird ein erfolgreicher Angriff erheblich erschwert.

5) Keine vertiefte Incident-Analyse: Nach der Infektion eines Clients oder Servers oder nach dem Abfluss von Passwörtern, beispielsweise durch Phishing, werden vielfach keine vertieften Analysen durchgeführt. Ein Beispiel: Ein Benutzer erkennt eine Phishing-E-Mail nicht und gibt seine Credentials auf einer gefälschten Login-Seite ein. Und nun? Das Zurücksetzen des Passworts reicht nicht. Es sollte unter anderem kontrolliert werden, ob bereits erfolgreiche Logins von einer unbekannten IP-Adresse stattgefunden haben, ob sich die Angreifer in die Mailbox eingeloggt und neue Inbox Rules erstellt haben usw. Aber auch die VPN-Zugriffe sollten überprüft werden. Wichtig ist ebenfalls, alle aktiven Sessions zu schliessen, bevor das Passwort zurückgesetzt wird. Das gleiche Vorgehen sollte auch bei einem infizierten Gerät oder Server geschehen: Über welchen Zeitraum war der Host infiziert, bevor der Vorfall bemerkt wurde? Wurden allenfalls noch weitere Credentials gestohlen (die aus dem Memory ausgelesen werden konnten)? Haben sich die Angreifer über den infizierten Host womöglich schon weiter im Netzwerk ausgebreitet?

6) Direkter Internetzugang: In vielen Fällen wird ersichtlich, dass Server direkt ins Internet kommunizieren können, ohne über einen Proxy geführt zu werden. Diesen Umstand nutzen Angreifer im internen Netzwerk aus, um einfach Daten aus dem Netzwerk zu exfiltrieren oder den Command-&-Control-Server (C2) anzusprechen. Sobald der Verkehr über einen Proxy geleitet wird, können verschiedene Blockierungsregeln eingerichtet werden, die einen Angriff erschweren. Angreifer können dadurch nicht mehr so einfach Programme nachladen und Befehle auf den kompromittierten Maschinen absetzen.

7) Kein EDR-Agent: Um professionelle Angreifer an der Kompromittierung des Netzwerkes zu hindern, genügt ein einfacher Antivirenscanner nicht mehr. Ein Endpoint-Detection-and-Response-Agent (EDR) ist heutzutage ein Muss zum Schutz von grösseren Netzwerken. Einerseits verschaffen solche Agents tiefe Einblicke in die Prozesse und Netzwerkverbindungen der Hosts, andererseits kann dadurch bösartiges Verhalten entdeckt werden. IT- und Cyber-Security sind zwar komplex und immer schwieriger ohne externe Expertise zu bewältigen. Nichtsdestotrotz ist es wichtig, grundlegende Regeln und Praktiken zu befolgen, denn Fahrlässigkeit ist eine der grössten Gefahren.

Der Autor

Stephan Berger ist Head of Investigations bei InfoGuard. www.infoguard.ch