19.05.2005, 15:17 Uhr

«Sichere Mobilität - mobile Sicherheit»

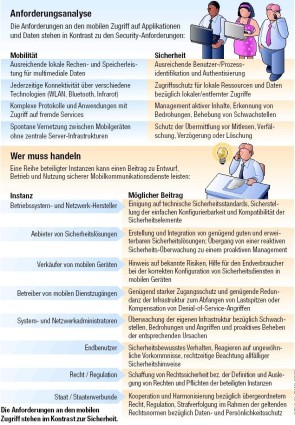

Die Anforderungen an mobilen Zugriff auf Applikationen und Daten stehen oft in scharfem Kontrast zu den Anforderungen bezüglich einer ausreichenden IT-Sicherheit. VON HANNES P. LUBICH*

Im Marktsegment der mobilen Kommunikation wird trotz anhaltender Wirtschaftsflaute weiterhin ein signifikantes Wachstum sowohl im privaten als auch im geschäftlichen Bereich erwartet. Den wachsenden Anforderungen nach guter Konnektivität und Funktionalität stehen jedoch signifikante Bedrohungen und Risiken - von der Nicht-Verfügbarkeit des Service über die nicht intendierte Publikation vertraulicher Informationen bis hin zum Missbrauch digitaler Identitäten gegenüber. Angriffspunkte sind hierbei sowohl die zentralen und verteilten Infrastrukturen der Netzwerk- und Dienstanbieter, als auch die eigentlichen Endgeräte, welche aus heutiger Sicht ein sehr schwaches oder dem Benutzer nicht bekanntes Schutzniveau aufweisen. Vor dem Hintergrund einer erhöhten Sensibilisierung der Öffentlichkeit für Fragen der Sicherheit und des Schutzes der Privatsphäre gegenüber einer wachsenden Regulationsdichte ist zudem nicht unmittelbar ersichtlich, welche der beteiligten Instanzen (Benutzer, Anbieter, Verkäufer, Regulatoren) zukünftig welche Form der Verantwortung für die Erbringung und Benutzung entsprechender Dienste haben.

Anforderungsanalyse

Die Anforderungen an mobilen Zugriff auf Applikationen und Daten stehen oft in scharfem Kontrast zu den Anforderungen bezüglich einer ausreichenden IT-Sicherheit (siehe Darstellung). Dieses Spannungsfeld zwischen Benutzeranforderungen und Sicherheitsbedürfnissen wird auch künftig kaum endgültig bewertet werden können. Verschiebungen der Priorisierung werden zudem meist taktisch - etwa durch Sicherheitsvorfälle, Budget-Restriktionen oder neue Nutzanwendungen - vorgenommen.

Die Anforderungen an mobilen Zugriff auf Applikationen und Daten stehen oft in scharfem Kontrast zu den Anforderungen bezüglich einer ausreichenden IT-Sicherheit (siehe Darstellung). Dieses Spannungsfeld zwischen Benutzeranforderungen und Sicherheitsbedürfnissen wird auch künftig kaum endgültig bewertet werden können. Verschiebungen der Priorisierung werden zudem meist taktisch - etwa durch Sicherheitsvorfälle, Budget-Restriktionen oder neue Nutzanwendungen - vorgenommen.

Gegenwärtig bestehen signifikante Bedrohungen für mobile Kommunikationseinrichtungen und Endgeräte. Notebook Computer sind entweder so gut beziehungsweise so schlecht geschützt, wie herkömmliche PC, während kleinere Endgeräte wie PDA und Handys meist ohne ausreichende Sicherheitssoftware für Anwender gegen Ausführung von dynamisch geladenem Code, Diebstahl und Missbrauch geschützt sind. Allfällig vorhandene Sicherheits-Features sind für einfache Benutzer zu komplex und mühsam, viele Sicherheits-Lösungen bieten daher nur eine «Pseudo-Sicherheit». Auch die Übermittlung zwischen Endgerät und Netz-Zugangspunkten ist meist nicht oder nur schlecht vor Mitlesern und Verändern geschützt. Darüber hinaus sind mobile Netzwerk- Infrastrukturen oft nur schlecht gegen

eine unbefugte Mitbenutzung geschützt (Wardriving).

eine unbefugte Mitbenutzung geschützt (Wardriving).

Die Entwicklung der Standards für drahtlose Lokalnetze (WLAN) ist symptomatisch für das Spannungsfeld zwischen schnell zu befriedigenden Benutzerwünschen nach Funktionalität und Komfort einerseits und den eigentlich nötigen Sicherheitselementen andererseits. Eine Reihe mit einander nicht kompatibler Standards der Serie IEEE 802.11 definieren den WLAN Dienst - Hersteller müssen also entweder entscheiden, nur einen dieser Standards zu unterstützen, oder alle Standards mit Produkten abzudecken, wobei aufgrund des erhöhten Aufwands dann oft Einschränkungen, zum Beispiel bei der Integration von Sicherheitsmerkmalen, gemacht werden müssen. Allfällig vorhandene Sicherheitsmerkmale müssten zudem standard- und herstellerübergreifend kompatibel gestaltet werden, was wiederum erhöhten Aufwand bei der Entwicklung und Pflege der entsprechenden Produkte bedeutet.

Schwache WLAN-Sicherheit

Die Sicherheitsmerkmale für die WLAN-Technologie sind entsprechend schwach ausgeprägt: So wird eine Kanalnummer zwischen 1 und 13 sowie eine Anschlusskennung (Service Set Identifier, SSID) verwendet.

Auch wenn diese Werte vom WLAN-Anschlusspunkt nicht flächen deckend bekanntgemacht werden, sondern nur den berechtigten Benutzern und Geräten bekannt sind, sind die entsprechenden Werte durch frei erhältliche Software auf einem handelsüblichen Endgeräte mit WLAN-Schnittstelle leicht zu detektieren. Zudem wird eine einfache Chiffrierung (Wired Equivalent Privacy, WEP) eingesetzt, welche jedoch aus kryptographischer Sicht als nicht genügend sicher betrachtet wird und durch entsprechende frei erhältliche Software erfolgreich attackiert werden kann. Im Weiteren besteht kein Schutz vor Denial-of-Service- Angriffen, bei denen etwa durch den Einsatz von handelsüblichen Kom- ponenten eines Mikrowellen- Ofens, WLAN-Zugangspunkte gestört oder bei genügender räumlicher Nähe des Angreifers sogar beschädigt werden können.

Die Sicherheitsmerkmale für die WLAN-Technologie sind entsprechend schwach ausgeprägt: So wird eine Kanalnummer zwischen 1 und 13 sowie eine Anschlusskennung (Service Set Identifier, SSID) verwendet.

Auch wenn diese Werte vom WLAN-Anschlusspunkt nicht flächen deckend bekanntgemacht werden, sondern nur den berechtigten Benutzern und Geräten bekannt sind, sind die entsprechenden Werte durch frei erhältliche Software auf einem handelsüblichen Endgeräte mit WLAN-Schnittstelle leicht zu detektieren. Zudem wird eine einfache Chiffrierung (Wired Equivalent Privacy, WEP) eingesetzt, welche jedoch aus kryptographischer Sicht als nicht genügend sicher betrachtet wird und durch entsprechende frei erhältliche Software erfolgreich attackiert werden kann. Im Weiteren besteht kein Schutz vor Denial-of-Service- Angriffen, bei denen etwa durch den Einsatz von handelsüblichen Kom- ponenten eines Mikrowellen- Ofens, WLAN-Zugangspunkte gestört oder bei genügender räumlicher Nähe des Angreifers sogar beschädigt werden können.

Zwar beschäftigt sich eine Arbeitsgruppe derzeit mit einem verbesserten Sicherheitsstandard für WLAN (802.11i), jedoch ergeben entsprechende Untersuchungen, dass 50 bis 70 Prozent der vorhandenen WLAN-Netze nicht einmal die wenigen bereits vorhandenen Sicherheitsmerkmale einsetzen, was sowohl die illegale Mitnutzung der Infrastruktur durch Unbefugte als auch ein einfaches Mitlesen, Verfälschen oder Zerstören der übermittelten Nutzdaten auf breiter Front erlaubt.

Gegenmassnahmen

Zwischen den zwei Extremen - Verzicht auf mobile Technologie einerseits und völlige Akzeptanz der Unsicherheit andererseits - existiert eine Reihe von Massnahmen, die das Risiko des Einsatzes von Mobiltechnologien je nach Anwendungsgebiet auf ein akzeptables Mass begrenzen können:

Zwischen den zwei Extremen - Verzicht auf mobile Technologie einerseits und völlige Akzeptanz der Unsicherheit andererseits - existiert eine Reihe von Massnahmen, die das Risiko des Einsatzes von Mobiltechnologien je nach Anwendungsgebiet auf ein akzeptables Mass begrenzen können:

o Schutz der mobilen Endgeräte vor Angriffen durch lokale Antivirus- und Firewall- Funktionalität und durch die schnelle Ausbreitung von Sicherheits-Updates für die eingesetzte Software, sowie Schutz vor unauthorisierter Benutzung durch eine genügend starke Identifikation und Authentisierung des Benutzers (etwa durch geeignete Passworte oder Biometrik)

o Verbindung zwischen sicherem Endgerät und Netzwerk mit starker Authentisierung gegenüber dem Dienstanbieter und Schutz der Kommunikation (Chiffrierung) über unsichere öffentliche Netze

o Sicherheitshinweise an den Benutzer des mobilen Endgeräts bei Nutzung von öffentlichen Dienstzugangspunkten (Hotspots)

o Definition und Nutzung einer lokalen Sicherheits- Policy im mobilen Endgerät (das heisst ohne Server) bei spontaner Vernetzung inklusive Schutz der lokal gespeicherten Daten

o Genügend starker Schutz (Identifikation, Authentisierung mittels mehrerer Sicherheitsmerkmale

wie Benutzername, Kennwort, PIN-Code, Einsatz von separierten Schutzzonen im Netzwerk mittels Firewalls, Server-seitige Antiviruslösung) bei den Betreibern von privaten oder öffentlichen

Zugangspunkten

wie Benutzername, Kennwort, PIN-Code, Einsatz von separierten Schutzzonen im Netzwerk mittels Firewalls, Server-seitige Antiviruslösung) bei den Betreibern von privaten oder öffentlichen

Zugangspunkten

o Aktive Suche nach nicht autorisierten drahtlosen Zugängen in die eigene Netzwerk- Infrastruktur oder in einzelne Endgeräte, und entsprechende Alarmierung und Reaktion.

Bezüglich all dieser Massnahmen müssen jedoch Mehrkosten bei der Beschaffung, Erstellung und Konfiguration sowie Mehraufwand im Betrieb, bei Erweiterungen oder bei der Problembehebung berücksichtigt werden. Zudem kann der Einsatz starker Sicherheitsmerkmale bei nicht optimaler Ausgestaltung den Benutzungskomfort des Endverbrauchers spürbar einschränken.

Ausblick

Auf technischem Gebiet sind diverse Verbesserungen der Sicherheit mobiler Netze und Dienste geplant oder bereits in Arbeit. Einerseits werden technische Elemente wie die Chiffrierung und Authentisierung den neuen Bedürfnissen angepasst - vorbehaltlich der Akzeptanz und kompatiblen Realisierung durch die Hersteller und Betreiber sowie vorbehaltlich der Markpenetration werden diese Sicherheitselemente in den kommenden Jahren eine ausreichende Basis-Sicherheit für die Mobilkommunikation bereitstellen können.

Auf technischem Gebiet sind diverse Verbesserungen der Sicherheit mobiler Netze und Dienste geplant oder bereits in Arbeit. Einerseits werden technische Elemente wie die Chiffrierung und Authentisierung den neuen Bedürfnissen angepasst - vorbehaltlich der Akzeptanz und kompatiblen Realisierung durch die Hersteller und Betreiber sowie vorbehaltlich der Markpenetration werden diese Sicherheitselemente in den kommenden Jahren eine ausreichende Basis-Sicherheit für die Mobilkommunikation bereitstellen können.

Andererseits werden auch nicht-technische Massnahmen wie die Verbesserung der Bewusstseinsbildung und Sicherheitssensibilisierung der Endbenutzer und die bewusste Inkaufnahme von Restrisiken

durch Dienstanbieter und Dienstnutzer auf Basis einer gesicherten Rechtslage eine wesentliche

Rolle spielen. Die Sicherheit wird - ob mobil oder nicht - in einem permanenten Spannungsfeld mit Funktionalität und Komfort verbleiben und einen permanenten gesellschaftlichen Dialog über akzeptable oder eben nicht akzeptable Risiken erfordern.

durch Dienstanbieter und Dienstnutzer auf Basis einer gesicherten Rechtslage eine wesentliche

Rolle spielen. Die Sicherheit wird - ob mobil oder nicht - in einem permanenten Spannungsfeld mit Funktionalität und Komfort verbleiben und einen permanenten gesellschaftlichen Dialog über akzeptable oder eben nicht akzeptable Risiken erfordern.

* Hannes P. Lubich ist IT-Security-Strategist bei Computer Associates.

WEITERE INFORMATIONEN

SSID

Jedes WLAN besitzt eine SSID (Service Set Identifier), um das Funknetz eindeutig zu identifizieren.

Die SSID-Zeichenfolge kann bis zu 32 Zeichen lang sein. Sie wird am Access point konfiguriert

und von allen Clients, die darauf zugreifen dürfen, eingestellt. Die Zeichenfolge wird allen Paketen unverschlüsselt vorangestellt.

Die SSID-Zeichenfolge kann bis zu 32 Zeichen lang sein. Sie wird am Access point konfiguriert

und von allen Clients, die darauf zugreifen dürfen, eingestellt. Die Zeichenfolge wird allen Paketen unverschlüsselt vorangestellt.