19.09.2011, 06:00 Uhr

Keine Angst vor Cloud Computing

Die Sicherheit in der Cloud ist ein Dauerthema. Während die technische Sicherheit mit entsprechendem Aufwand zu realisieren ist, bilden nationale Regelungen häufig ein Strukturproblem. Dedizierte Enterprise-Cloud-Lösungen schaffen Abhilfe.

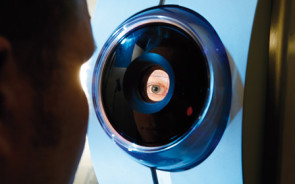

Mit biometrischen Verfahren wie Iris-Scan können Rechenzentren sicherstellen, dass nur autorisierte Personen Zugang haben / Bild: PD

Der Autor ist Geschäftsführer Central Europe bei Easynet Global Services. Das Thema Cloud Computing wird in der IT mit wachsender Intensität diskutiert und oft genug als Allheilmittel gegen sämtliche IT-Probleme gepriesen – von der wachsenden Komplexität der Systeme über den Energie- und Platzverbrauch bis zum ewigen Kostendruck. Seitdem entsprechend hohe Bandbreiten in Netzen verfügbar sind, ist dieses Verfahren auch für standardisierte Anwendungen etabliert. Kein privater Anwender muss zum Beispiel noch einen eigenen E-Mail-Server implementieren. Via Cloud stehen Ressourcen in einem Umfang und einer Leistungsfähigkeit zur Verfügung, wie sie bei in Eigenregie betriebenen Lösungen nicht annähernd zugänglich wären. Dass man dafür so gut wie keine technischen Voraussetzungen erfüllen und Vorleistungen tätigen muss, macht die Sache wirtschaftlich umso interessanter. Allerdings haben Unternehmen im Gegensatz zu privaten Nutzern notwendigerweise andere, weitergehende Anforderungen. Hier hat sich vor allem die Frage nach der Sicherheit als kritischer Punkt herauskristallisiert. Für viele IT-Verantwortliche ist die Vorstellung, die eigenen Daten einer «Wolke» zu übertragen – vorsichtig formuliert – gewöhnungsbedürftig. Dass man jenseits aller Hypes in einer für jedes Unternehmen zentralen Frage Vorsicht walten lässt, ist nur zu verständlich. In einer digital bestimmten Welt hängt mitunter das Überleben des Unternehmens von der Verfügbarkeit, Integrität und Vertraulichkeit seiner Daten ab. Und da gilt Cloud Computing heute durchaus als Risiko.

Vielschichtige Risiken

Bei der Frage nach der Cloud-Sicherheit muss man differenzieren: Zunächst sind technische und juristische Aspekte zu unterscheiden. In rein technischer Hinsicht ist klar, dass die Verbindung einer Unternehmens-IT zur Aussenwelt immer ein Risiko darstellt, einfach dadurch, dass ein Kanal nach aussen besteht. Eine abgeschottete, physikalisch isolierte IT ist unangreifbar – aber eben auch völlig unpraktikabel. Natürlich können Verbindungen heute wirksam geschützt werden, IT-Sicherheit ist keine Neuerung der Cloud-Welt. Dass auf den Systemen eines Cloud-Providers die Daten vieler Unternehmen gleichzeitig verarbeitet werden, ändert nichts an der grundsätzlichen Sicherheitslage; allenfalls die Folgen einer eventuellen Sicherheitspanne unterscheiden sich, weil davon möglicherweise eine ganze Reihe von Unternehmen betroffen sein könnte. Insofern werden die Serviceprovider zur Begrenzung von Risiken natürlich einen besonders hohen Aufwand betreiben. Sie sind hinsichtlich des technisch realisierten Sicherheitsniveaus kleineren Unternehmen oft sogar überlegen.

Strukturproblem der Cloud

Allerdings ist beim Cloud Computing auch gar nicht die technische Sicherheit das zentrale Problem. Fälle von unbefugten Zugriffen sind überaus selten und lassen sich meist auf missbräuchliche Nutzung durch eigentlich befugte Nutzer zurückführen. Auch diese Problematik stellt sich für jeden IT-Service. Das eigentliche Problem ist die nach wie vor bestehende Rechtsunsicherheit, letzten Endes eine Folge der verschiedenen nationalen Anforderungen für im Kern global angelegte Prozesse. Cloud Computing ist seinem Wesen nach ortsunabhängig, die Cloud-Provider verlagern ihre Ressourcen nach Effizienzkriterien, wobei sie aus Gründen des Disaster Recovery sogar für eine möglichst weite Verteilung sorgen müssen. Damit unterliegen die Ressourcen zwangsläufig verschiedenen staatlichen Regelungen – und damit hat das Cloud Computing ein Strukturproblem. Es ist ja nicht so, dass Daten ausserhalb der Schweiz nicht technisch auf höchstem Niveau geschützt werden könnten. In manchen Ländern, beispielsweise in den USA, bestehen aber möglicherweise Vorschriften, die einen Serviceprovider dazu verpflichten, den örtlichen Behörden Daten zugänglich zu machen, während im Land, in dem der Kunde seinen Sitz hat, genau dieses nicht zulässig ist. In diesem Fall haben beide Partner – Provider und Kunde – ein Problem. So ist die Übermittlung personenbezogener Daten in Staaten ausserhalb der EU häufig nur mit grossen Einschränkungen oder gar nicht zulässig, und auch das Schweizer Bankgesetz schreibt vor, dass bestimmte Daten die Schweiz nicht verlassen dürfen. Derartige Vorschriften gehen nur vordergründig auf nationale Empfindlichkeiten in Bezug auf den Datenschutz zurück, denn dahinter stehen durchaus handfestere Interessen: Auch US-Unternehmen dürfte es schliesslich nicht gefallen, wenn beispielsweise chinesische Behörden die Herausgabe ihrer Daten durch ein in Wuhan angesiedeltes Cloud-Rechenzentrum verlangen würden, auch wenn dies in völligem Einklang mit den dortigen Gesetzen stünde. Solange es keine international verbindlichen Regelungen gibt – und davon ist die IT weit entfernt – ist dieses Strukturproblem nicht lösbar. Gerade für unternehmenskritische Anwendungen kommt Cloud Computing, solange man es als Public Cloud versteht, zunächst einmal nicht infrage – aber nur, weil es sich mit zahlreichen Compliance-Vorschriften nicht verträgt. Alle anderen derzeit noch offenen Fragen, beispielsweise die Löschung von Daten nach Vertragsende oder das Prozedere im Fall der Insolvenz eines Providers, sind lösbar.

Private versus Public Cloud

Mit dem grundlegenden Dilemma ist aber umgekehrt auch schon ausgedrückt, wie Cloud Computing dennoch eingesetzt werden kann: Private Clouds verbinden die Vorteile von unternehmenseigenen Netzen mit den Vorteilen des Cloud Computing, weil hier die Provider dedizierte Ressourcen zur Verfügung stellen. Der Begriff «Private Cloud» ist zwar etabliert, allerdings etwas unglücklich, weil er das Missverständnis nahe legt, es ginge dabei um private Daten und Anwendungen. Treffender wäre es, von «dedizierten Clouds» oder von «Enterprise Cloud Services» zu sprechen. In diesem Konzept nimmt der Provider eine physikalische Trennung zwischen den Ressourcen seiner jeweiligen Kunden vor. Es sind also weder die Daten und Applikationen mehrerer Kunden auf einem Server, noch können die Daten und Applikationen von einem Rechenzentrum an ein anderes verlagert werden. Der Cloud-Kunde weiss also immer, wo sich seine Daten befinden und kann so problemlos seine individuellen Vorschriften einhalten. Derartige Vereinbarungen müssen natürlich alle Aspekte umfassen, auch die Sicherung von Daten im Rahmen von Disaster-Recovery-Szenarien. Die Backup-Rechenzentren dürfen dann eben nur in bestimmten Ländern stehen. Da die Sicherheit in der Enterprise Cloud für die Unternehmen transparent ist, können Provider und Kunden ein Sicherheitsniveau entsprechend der individuellen Risikolage gestalten. Bei der Public Cloud realisiert der Anbieter dagegen ein bestimmtes Standard-Sicherheitsmodell, das dann für alle Nutzer gilt. Ist ein Unternehmen beteiligt, dessen innerbetrieblichen Kontrollmassnahmen schwach sind, kann dies die gesamten Sicherheitsmechanismen aufheben.

Das Risiko steigt mit den Kunden

Folgendes Beispiel verdeutlicht dieses Problem: Für den Zugriff auf die ausgelagerten Dienste braucht man in der Regel Zugangsdaten. Diese Zugangsdaten können in die Hände eines Angreifers fallen, wenn ein Kunde des Public-Cloud-Anbieters hier keine wirksamen Kontrollen implementiert hat – obwohl der Public-Cloud-Anbieter seinerseits ein hohes Sicherheitsniveau unterstützt. Auch wenn der Dienstleister komplexe Passwörter fordert und eine sichere Verbindung zur Verfügung stellt, wird damit die gesamte Sicherheitskette ausgehebelt. Die Wahrscheinlichkeit und der Impact des Risikos steigen insofern bei der Public Cloud mit der Anzahl der Anwender. Private oder Enterprise Clouds bieten hier ein deutlich höheres und definiertes Sicherheitsniveau, aber sie können aufgrund des höheren Aufwands natürlich nicht die Kostenvorteile von Public Clouds bieten. Für viele Anwender ist aber gar nicht der Kostenaspekt primär, sondern der Zugewinn an Flexibilität und Skalierbarkeit, beispielsweise für die Abdeckung geschäftsbedingter Spitzenlasten. Diese Skalierbarkeit lässt sich auch in der Enterprise Cloud realisieren, aber definitionsgemäss nur innerhalb eines Kundenportfolios, etwa für verschiedene Plattformen oder Applikationen ein und desselben Kunden – und damit Compliance-konform. Auf dieser Basis kann der Kunde gemeinsam mit dem Provider geeignete Kontrollen und das dazugehörige Reporting implementieren und so auch die entsprechenden Zertifizierungen erreichen. Etliche Dienstleister, auch Easynet, sind ohnehin selbst zertifiziert (ISO 27001, BS25999, FINMA-RS 08/7). Davon ausgehend können sie gemeinsam mit ihrem Kunden anwendungsspezifische Zertifizierungen erarbeiten und die Audits durchführen, beispielsweise für PCI DSS oder SAS 70. Solche Zertifizierungen sind unerlässlich, wenn es um hochkritische Daten geht, etwa die Verarbeitung von Kreditkartendaten. Die technische Grundlage dafür liefert letzten Endes aber immer die physikalische Trennung von anderen Kunden-Ressourcen in der Enterprise Cloud. Sie ist die technische Basis, die individuelle Sicherheit beim Cloud Computing – und damit dessen Einsatz für unternehmenskritische Aufgaben – erst möglich macht.