Hardware

19.06.2020, 08:40 Uhr

Intel will Malware-Schutz direkt in CPUs einbauen

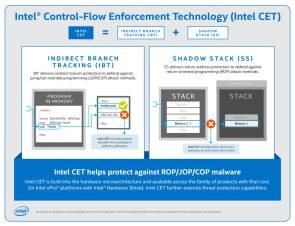

In die kommende Prozessor-Generation «Tiger Lake» will Intel die Control-Flow Enforcement Technology (CET) einbauen. Der Konzern entwickelte die Technologie gemeinsam mit Microsoft.

An der Control-Flow Enforcement Technology (CET) hat Intel bereits seit Juni 2016 gearbeitet. Die Spezifikation in Version 3.0 wurde im vergangenen Jahr vorgestellt. Die ersten Prozessoren mit dem eingebauten Malware-Schutz sollen aus der kommenden Generation «Tiger Lake» stammen. Dem Vernehmen nach bringt Windows 10 in der neuesten Version 2004 bereits CET-Support mit.

Intel hat die neue Control-Flow Enforcement Technology (CET) gemeinsam mit Microsoft entwickelt.

Quelle: Intel

Anwendungsabsturz statt Kompromittierung des Systems

ROP war die Antwort der Hacker auf Schutzmassnahmen wie Executable Space Protection und Randomisierung des Adressraum-Layouts, die vor etwas weniger als zwei Jahrzehnten ihren Weg in Windows, MacOS und Linux fanden. Diese Abwehrmassnahmen waren darauf ausgelegt, den Schaden, den Malware anrichten kann, erheblich zu verringern, indem Änderungen am Systemspeicher vorgenommen wurden, die die Ausführung von bösartigem Code verhindern. Selbst wenn ein Pufferüberlauf oder eine andere Schwachstelle erfolgreich bekämpft wurde, führte der Exploit nur zu einem System- oder Anwendungsabsturz und nicht zum Kompromittieren des Systems.

Der Hacker-Trick mit ROP: Anstatt bösartigen Code zu verwenden, der vom Angreifer geschrieben wurde, greift ROP Funktionen an, die gutartige Anwendungen oder Betriebssystemroutinen bereits in einer Speicherregion, dem sogenannten Stack, platziert haben. Die «Rückkehr» in ROP bezieht sich auf die Verwendung der RET-Instruktion, die für die Neuordnung des Codeflusses von zentraler Bedeutung ist.

Weitere Informationen zum Thema stellt Intel auf seiner Webseite bereit.

Autor(in)

Bernhard

Lauer