Firmenfachbeitrag

15.11.2021, 07:45 Uhr

Eine ganzheitliche Sicherheitsarchitektur

Unternehmen müssen die Sicherheit ihrer IT-Infrastruktur neu definieren. Home-Office und steigende Anforderungen der Digitalisierung können durch SASE bewältigt werden. Was steckt hinter der Abkürzung und was leistet das Konzept?

SASE ist ein Kind der Cloud(s) und entfaltet seine Stärken in diesen, indem es die «Edge», also HQ, Branches und Remote Worker, sicher mit den Cloudservices verbindet.

(Quelle: Adobestock/WavebreakMediaMicro)

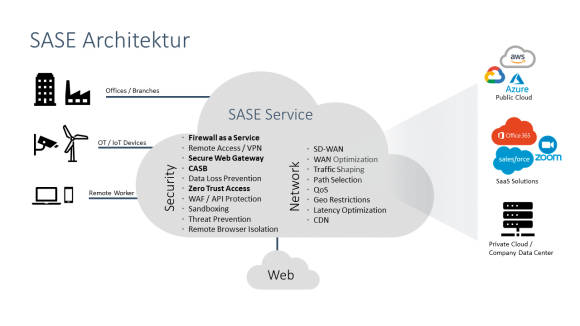

SASE bedeutet Secure Access Service Edge und kombiniert Netzwerksicherheit-Funktionen wie Secure Web Gateway (SWG), Cloud Access Security Broker (CASB), Firewall as a Service (FWaaS) und Zero Trust Network Access (ZTNA) mit Wide Area Network (WAN) oder besser Software-Defined Networking in einem Wide Area Network (SD-WAN). SASE ist ein Kind der Cloud(s) und entfaltet seine Stärken in diesen, indem es die «Edge», also HQ, Branches und Remote Worker, sicher mit den Cloudservices verbindet. Kurz zusammengefasst, ist SASE ein Cloudservice aus verschiedenen Security-Technologien, die es gemeinsam ermöglichen, sensitive Daten und/oder Malware zu identifizieren, in Echtzeit zu entschlüsseln und zu jeder Zeit Risiken und Vertrauensstufen in den Sessions zu überwachen und zu kontrollieren. Die Technologien laufen nicht parallel oder sequenziell, sondern bis hin zu den Cloud-Plattformen und den SaaS-Anwendungen integriert. Nach der Maxime, dass es keine per se vertrauenswürdigen Quellen gibt, kann mit SASE ein Zero-Trust-Konzept realisiert werden, indem das Level an Security im Verhältnis von Kosten zu Nutzen ausbalanciert wird. SASE braucht zum Start lediglich einen IPSEC-Tunnel zum nächstmöglichen SASE Point of Precence. Zwar benötigt SASE nicht zwingend SD-WAN, aber die Vorteile einer solchen Umgebung, wie etwa Applikations-basiertes Routing, ermöglichen in der SASE-Cloud eine Ende-zu-Ende-Analyse des Datenstroms.

Das Zusammenspiel von Security-Technologien

Der «Secure Web Gateway» hat die Aufgabe, den Internetverkehr auf Mal- oder sonstige Schadsoftware zu überprüfen und zu säubern. Es sind spezielle Regeln für einzelne Benutzer oder Benutzergruppen möglich, so dass etwa das Marketing auf YouTube zugreifen kann, der Rest der Firma aber nicht. Der SWG beherrscht SSL Decryption, um verschlüsselte Verbindungen im Internet aufzubrechen, da sich darin oft Malware versteckt, die auf Netzwerk-Ebene nicht erkannt wird. Weil dies sehr arbeitsintensiv ist, bietet sich ein SWG aus der Cloud als Software as a Service (SaaS) für mehr Skalierbarkeit und Flexibilität an.

Der «Cloud Access Security Broker» kontrolliert die Nutzung der SaaS-Services beispielsweise Salesforce, Microsoft 365, Dropbox usw. auf mögliche Sicherheitsverstösse. Dazu kann für individuelle Benutzer(-gruppen) ein Regelwerk erstellt werden. So kann etwa das Teilen von Dateien auf OneDrive nur für Mitarbeiter zugelassen werden. Idealerweise nutzt CASB die API des SaaS-Providers. In Szenarien, in denen die SaaS-Plattform nicht alle sicherheitsrelevanten Funktionen zur Verfügung stellt, kann der CASB als ein «Proxy» fungieren und sie trotzdem ermöglichen.

Ein Unternehmen mit Zugang zum Internet ohne Firewall ist heutzutage undenkbar. Gegen die neuen Angriffsvektoren brauchte es Next-Generation-Funktionen, doch sind diese Firewalls teuer in der Anschaffung und schwer zu skalieren. Daher werden sie oft nur im HQ eingesetzt, während Filialen und Remote Worker sich via VPN ins Firmennetzwerk einwählen. «Firewall as a Service» verlagert die Next Generation Firewall in die Cloud und stellt jedem Branch und Remote Worker die gleiche Funktionalität direkt an der Edge zur Verfügung, womit Umwege über einen zentralen Knoten eingespart und die User Experience enorm gesteigert werden.

«Zero Trust Network Access» heisst im Kontext von SASE, dass sehr granular geregelt werden kann, welche Benutzer zu welcher Zeit auf welche Services Zugriff haben. Es stehen Methoden zur Verfügung, diese Benutzer zuverlässig zu authentisieren, zu autorisieren und bei Regelverstoss zu alarmieren – entweder in der Cloud selbst über einen Identity-Broker-Service oder über die Authentisierung in einer eigenen (User) Master Directory, aus der via Identity Provisioning die internen Identitäten in die relevanten Clouddienste eingespeist werden.

Mögliches Szenario für SASE

Susan, Angestellte einer grossen Versicherung, möchte von einem Hotel aus auf eine Applikation innerhalb des Firmennetzwerks zugreifen. Sie authentisiert sich auf dem Laptop via Fingerabdruck und klickt auf die Applikation. Der Laptop startet im Hintergrund den SASE Agent und verbindet sich via 4G oder öffentlichem Wireless Access Point mit der SASE Cloud, die Susan anhand des firmeneigenen Master-Directorys identifiziert und erkennt, auf welche Applikationen sie wie zugreifen darf. Über die SASE Cloud verbindet sich Susan mit dem lokalen Applikationsserver und kann mit den definierten Benutzerrechten auf der Applikation im firmeneigenen Netzwerk arbeiten.

Da Susan zusätzliche Informationen benötigt, startet sie ihren Web-Browser für eine Internet-Recherche. Der SASE Agent auf dem Laptop von Susan erkennt, dass es sich bei dem Netzwerkverkehr um Internet-Traffic handelt und leitet diesen an den Secure Web Gateway weiter, der den HTTPS-Verkehr entschlüsselt, ihn von schadhafter Software säubert und verschlüsselt an Susan zurückschickt. Damit ist sichergestellt, dass aus dem Internet keine Schadsoftware auf Susans Laptop gelangt und sie nur auf Webseiten surft, die in der Arbeitszeit zugelassen sind. Das Ergebnis ihrer Recherche speichert Susan in einem Text-Dokument und lädt es auf den Cloudspeicher ihrer Firma.

Da ihr Kollege auch an der Arbeit interessiert sein könnte, ändert sie die Freigabe für diese Datei, aber leider nicht nur für eine Person, sondern für eine ganze Gruppe von Benutzern. Der CASB-Dienst, der den Cloudspeicher überwacht, erkennt die falsche Freigabe und meldet dem SIEM/SOC der Firma einen entsprechenden Alarm. Nachdem es sich um einen kleinen Verstoss handelt, wird der Fehler automatisch korrigiert und die Berechtigung für die Gruppe rückgängig gemacht.

Kurz vor Feierabend möchte Susan ihre Spesen für den Tag einbuchen. Die Spesen-Applikation ist ein SaaS-Dienst aus der Cloud. Susan öffnet ihren Browser und ruft dessen Link auf. Sie gibt Benutzername und Passwort ein, worauf sich der SaaS-Service bei der SASE-Instanz nach dem soeben eingegebenen Benutzer erkundigt. Die SASE-Instanz fragt das Master Directory nach der Berechtigung von Susan für diese Applikation. Nach erfolgreicher Autorisierung schickt die SASE-Instanz das OK an die SaaS-Applikation und Susan kann ihre Spesen verbuchen.

Zum Feierabend möchte Susan auf dem Movie-Streamer ihrer Wahl zur Entspannung noch einen Film auf ihrem Laptop schauen. Der SASE Agent erkennt, dass es sich dabei um einen «trusted», aber datenintensiven Service handelt und schickt diesen Verkehr zur Entlastung der Firmen-Infrastruktur direkt und ohne Umweg ins Internet.

Bei allen Aktivitäten war Susan stets richtig authentisiert und autorisiert und griff mit den richtigen Benutzerrechten zur richtigen Zeit auf die richtige Applikation zu, egal ob die Services in der Cloud oder on-Premise geliefert werden.

So könnte das Zusammenspiel der einzelnen Security-Bausteine, die als Ganzes SASE ergeben, funktionieren. Susan hat von all dem nichts bemerkt - für sie funktionierte jeder Service bei Bedarf, ohne dass sie sich umständlich mit Technologien befassen musste.

Zum Autor

Andreas Broger befasst sich seit mehr als zehn Jahren mit IT-Security und konnte sich vor allem in den Bereichen Network Security, SIEM/SOC, sowie Cloud- und Enterprise-Security einen grossen Erfahrungsschatz aneignen. Als Cyber Security Innovation Manager bei der T-Systems in der Schweiz entwickelt er künftige Cyber Security Services für das Security Portfolio der Geschäftskundensparte der Deutschen Telekom in der DACH Region.

Zum Unternehmen: In der Schweiz zählt T-Systems, als Grosskundensparte der Deutschen Telekom, zu einer der führenden herstellerübergreifenden Digitaldienstleistern und bietet seinen Kunden ein breites Portfolio für die strategische Umsetzung digitaler Transformation. Die Grundlage dafür bilden globale Reichweite für Festnetz- und Mobilfunk, hochsichere Rechenzentren, ein umfassendes Cloud-Ökosystem aus standardisierten Plattformen, weltweiten Partnerschaften sowie höchste Sicherheit. Am Hauptsitz in Zollikofen bei Bern betreibt das Unternehmen ein TwinCore-Rechenzentrum.

Mehr Informationen: www.t-systems.ch

Dieser Beitrag wurde von T-Systems zur Verfügung gestellt und stellt die Sicht des Unternehmens dar. Computerworld übernimmt für dessen Inhalt keine Verantwortung.