Swisscom Business Days

08.09.2021, 10:55 Uhr

Warum viele Unternehmen unzureichend vor Cyberattacken geschützt sind

Klassische Sicherheitsarchitekturen bieten heute nur noch ungenügenden Schutz, um Unternehmensdaten vor unerlaubten Zugriffen zu schützen. Zero Trust Network Access (ZTNA) zeigt den Weg auf, wie Ihre Daten auch in Zukunft sicher sind.

Befestigungen und Mauern sind seit jeher ein wichtiger Bestandteil des Schutzes von Gebieten. Heutige IT-Sicherheitsarchitekturen basieren häufig auf den gleichen Ansätzen, die schon die Römer mit dem Hadrianswall oder die Chinesische Mauer verfolgten: Gebiete abzuschotten, um den Zugang zu kontrollieren. Schon die griechische Mythologie hat uns jedoch gelehrt, dass gegen ein Trojanisches Pferd in der Stadt selbst die stärksten Mauern keinen Schutz bieten.

Im Zusammenhang mit Computernetzwerken wird für die Mauer der Begriff «Perimeter» verwendet, um den Umriss, also die Grenze, zu bezeichnen. Das entsprechende Architekturkonzept, die Perimeter-Sicherheit, beruht auf dem Grundsatz, dass der Perimeter gegen Angriffe von ausserhalb geschützt wird. Alle Entitäten (Computer, Software, Menschen, Sensoren etc.) innerhalb desselben Perimeters vertrauen sich gegenseitig. Deshalb werden keine speziellen Vorkehrungen für einen wechselseitigen Schutz getroffen.

Im Zusammenhang mit Computernetzwerken wird für die Mauer der Begriff «Perimeter» verwendet, um den Umriss, also die Grenze, zu bezeichnen. Das entsprechende Architekturkonzept, die Perimeter-Sicherheit, beruht auf dem Grundsatz, dass der Perimeter gegen Angriffe von ausserhalb geschützt wird. Alle Entitäten (Computer, Software, Menschen, Sensoren etc.) innerhalb desselben Perimeters vertrauen sich gegenseitig. Deshalb werden keine speziellen Vorkehrungen für einen wechselseitigen Schutz getroffen.

Veränderte Bedrohungslage

Bedrohungen kommen vermehrt von innerhalb des Perimeters. Einzelne Clients können von Angreifern beispielsweise während des Besuchs einer Webseite im Internet oder beim Öffnen eines E-Mail-Anhangs mit Schadprogrammen infiziert werden. Das Ziel von Viren oder Trojanern ist typischerweise nicht der initial infizierte Computer, sondern andere, wertvollere Systeme wie Datenbank- oder Datei-Server im Netzwerk.

Eine traditionelle Firewall grenzt ein Netzwerk wie eine Mauer nur nach aussen ab und kann vor Angriffen von innen nicht schützen. Durch schwache Sicherheitsmechanismen innerhalb eines Perimeters können sich Angreifer frei bewegen, weitere Computer mit erweiterten Zugriffsrechten infiltrieren und übernehmen und so bis zu den sensibelsten Unternehmensdaten vordringen. Im Security-Fachjargon wird dies als «Lateral Movement» bezeichnet.

Eine traditionelle Firewall grenzt ein Netzwerk wie eine Mauer nur nach aussen ab und kann vor Angriffen von innen nicht schützen. Durch schwache Sicherheitsmechanismen innerhalb eines Perimeters können sich Angreifer frei bewegen, weitere Computer mit erweiterten Zugriffsrechten infiltrieren und übernehmen und so bis zu den sensibelsten Unternehmensdaten vordringen. Im Security-Fachjargon wird dies als «Lateral Movement» bezeichnet.

Verändertes Benutzerverhalten und Public Cloud

Es gibt ein wachsendes Bedürfnis, auch von ausserhalb des Firmennetzes respektive von jedem Ort aus (unterwegs oder im Homeoffice) über verschiedene Geräte auf Daten und Applikationen des Unternehmens zuzugreifen. Zudem ergibt es für viele Unternehmen aus verschiedenen Gründen (Wirtschaftlichkeit, Skalierbarkeit, usw.) zunehmend Sinn, Applikationen und Daten in die Public Cloud zu verschieben, also nach ausserhalb des klassischen Perimeters. Das Bedürfnis, Interaktionen und Prozesse mit Partnern und anderen Unternehmen zu digitalisieren und zu vereinfachen, ist ein weiterer Treiber. Auch in diesem Fall befinden sich die Benutzer und Systeme ausserhalb des Unternehmensperimeters.

Diese Aspekte führen dazu, dass der traditionelle Netzwerkperimeter und somit der Perimeterschutz an Bedeutung verliert. Wenn die «Grenzen der Firma» nicht mehr scharf definierbar sind, kann auch der Perimeter nicht mehr klar umrissen und geschützt werden.

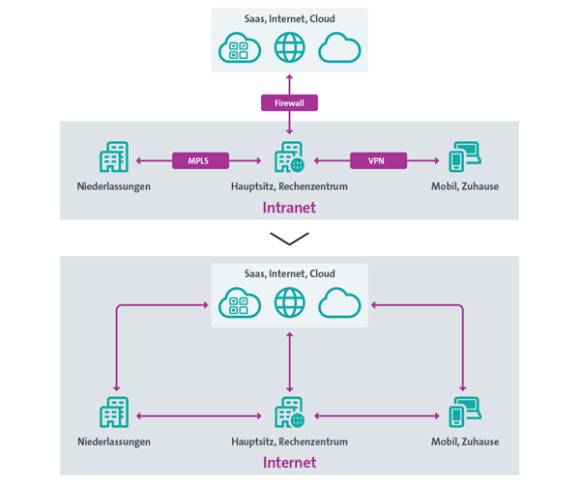

Das veränderte Nutzungsverhalten führt dazu, dass sich der Datenverkehr verlagert. In der Vergangenheit dominierte der Zugriff auf Server und Services im lokalen Firmennetzwerk. Zugriffe ins Internet waren die Ausnahme. Entsprechend teilte sich der Datenverkehr auf 80 Prozent im lokalen Firmennetz (dem sogenannten Intranet) und auf 20 Prozent im Internet auf. Heute fallen manchmal 90 Prozent oder mehr im Internet an. Sämtlichen Datenverkehr über die Infrastruktur am Firmensitz zu zentralisieren, um ihn zu kontrollieren, ergibt immer weniger Sinn, da Benutzer, Daten und Applikationen zunehmend ausserhalb des Firmennetzwerks gelegen sind (vgl. Abbildung unten).

Die Nutzung von SaaS (Software as a Service) impliziert, dass der Datenverkehr dezentral verläuft und damit die Kontrolle darüber erschwert wird. In der Vergangenheit waren Bandbreite und Zugriffsgeschwindigkeit im Unternehmensnetzwerk fast immer besser als im Internet. Die schweizweite Bereitstellung von Breitband-Internet für alle Haushalte (bis zu 10 Gbit/s) und unterwegs (mit 5G+ bis zu 2Gbit/s) verändern dies allerdings zunehmend.

Diese Aspekte führen dazu, dass der traditionelle Netzwerkperimeter und somit der Perimeterschutz an Bedeutung verliert. Wenn die «Grenzen der Firma» nicht mehr scharf definierbar sind, kann auch der Perimeter nicht mehr klar umrissen und geschützt werden.

Das veränderte Nutzungsverhalten führt dazu, dass sich der Datenverkehr verlagert. In der Vergangenheit dominierte der Zugriff auf Server und Services im lokalen Firmennetzwerk. Zugriffe ins Internet waren die Ausnahme. Entsprechend teilte sich der Datenverkehr auf 80 Prozent im lokalen Firmennetz (dem sogenannten Intranet) und auf 20 Prozent im Internet auf. Heute fallen manchmal 90 Prozent oder mehr im Internet an. Sämtlichen Datenverkehr über die Infrastruktur am Firmensitz zu zentralisieren, um ihn zu kontrollieren, ergibt immer weniger Sinn, da Benutzer, Daten und Applikationen zunehmend ausserhalb des Firmennetzwerks gelegen sind (vgl. Abbildung unten).

Die Nutzung von SaaS (Software as a Service) impliziert, dass der Datenverkehr dezentral verläuft und damit die Kontrolle darüber erschwert wird. In der Vergangenheit waren Bandbreite und Zugriffsgeschwindigkeit im Unternehmensnetzwerk fast immer besser als im Internet. Die schweizweite Bereitstellung von Breitband-Internet für alle Haushalte (bis zu 10 Gbit/s) und unterwegs (mit 5G+ bis zu 2Gbit/s) verändern dies allerdings zunehmend.

Zudem erfüllen mithilfe eines Virtual Private Network (kurz VPN) geschützte Verbindungen aktuelle Sicherheitsanforderungen vielfach nur noch sehr bedingt. Das Ziel von Endbenutzer-VPNs ist eine sichere Verbindung von einem Endgerät über ein unsicheres Netzwerk (Internet) auf das (vermeintlich sichere) Firmennetz. Dies wird auf der Endgeräteseite durch eine installierte Software (VPN-Client), welche den Datenverkehr verschlüsselt und auf der Unternehmensseite durch ein entsprechendes VPN-Gateway, welches die Daten wieder entschlüsselt, sichergestellt. Klassische VPNs basieren auf einer Perimeter-Security-Architektur.

Das «Scheunentor» zum Unternehmensnetzwerk wird mithilfe eines aktivierten VPNs in der Regel komplett geöffnet, ganz so als ob der Client sich physisch innerhalb eines Unternehmensstandortes befinden würde. Durch die meist uneingeschränkten Zugriffsrechte des möglicherweise befallenen Clients können Angriffe auf viele attraktive Ziele im selben Netzwerk ohne Barrieren ausgeführt werden. Um die einhergehende Komplexität zu vermeiden, werden in vielen Installationen leider nicht alle Möglichkeiten von Endbenutzer-VPNs zur Einschränkung der Zugriffe ausgeschöpft.

Zudem ermöglichen VPN-Lösungen oftmals nur eine beschränkte Transparenz über die Benutzerzugriffe. Ausschliesslich Verbindungen über den VPN-Tunnel respektive über den Internetzugang am Firmenstandort sind ersichtlich. Alle übrigen Zugriffe auf SaaS-Lösungen oder Cloud-Applikationen über eine beliebige Internetverbindung bleiben für das Unternehmen aus Performancegründen meist unsichtbar.

Neue Sicherheitskonzepte sind also notwendig, um die Nutzung von Daten und Applikationen zu schützen, Zugriffe auf Unternehmensdaten von überall zu ermöglichen und der aktuellen Bedrohungslage im Cyberspace gerecht zu werden.

Zudem ermöglichen VPN-Lösungen oftmals nur eine beschränkte Transparenz über die Benutzerzugriffe. Ausschliesslich Verbindungen über den VPN-Tunnel respektive über den Internetzugang am Firmenstandort sind ersichtlich. Alle übrigen Zugriffe auf SaaS-Lösungen oder Cloud-Applikationen über eine beliebige Internetverbindung bleiben für das Unternehmen aus Performancegründen meist unsichtbar.

Neue Sicherheitskonzepte sind also notwendig, um die Nutzung von Daten und Applikationen zu schützen, Zugriffe auf Unternehmensdaten von überall zu ermöglichen und der aktuellen Bedrohungslage im Cyberspace gerecht zu werden.

Zero Trust Network Access – traue niemandem

Was ist die Lösung, wenn einerseits der Perimeter keinen genügenden Schutz mehr bietet, andererseits die Zugriffe gar nicht mehr über das vermeintlich sichere Firmennetz stattfinden? Die Antwort ist – niemandem trauen und alle Verbindungen permanent verifizieren. Genau auf diesem Grundsatz basiert Zero Trust Network Access (ZTNA).

Als Vergleich kann man sich das Netzwerk als eine öffentliche, sehr belebte Strasse in einer Stadt mit vielen unbekannten Personen vorstellen (vgl. Abbildung oben). In diesem Umfeld übergeben wir vertrauliche Informationen nur jemandem, den wir zweifelsfrei kennen, den wir an diesem Ort erwarten anzutreffen, und dessen Verhalten wir als vertrauenswürdig einstufen. Zudem ist es ratsam, dass der Informationsaustausch in einer Art und Weise erfolgt, dass der Inhalt der ausgetauschten Informationen für andere, unbeteiligte Personen nicht ersichtlich ist. Auch ist implizit klar, dass nur die notwendigen Informationen übergeben werden (Datenminimierung).

Auf denselben Prinzipien basiert auch ZTNA:

Alle Geräte, Accounts oder Services, unabhängig davon, wo im Netzwerk bzw. im welchem Sub-Netzwerk sie sich befinden, sind nicht vertrauenswürdig. Jede Verbindung zwischen Benutzern, Diensten und Geräten muss wechselseitig authentisiert (zweifelsfreie Identität) und dynamisch autorisiert werden (Legitimität und Risikoprofil des Zugriffs). Da jedes Netzwerk bzw. Element im Netzwerk als nicht vertrauenswürdig angenommen wird, muss jede Art von Datenverkehr verschlüsselt werden, egal ob über ein öffentliches oder über ein privates Netzwerk. Die Autorisierung eines Datenzugriffs erfolgt immer nur für eine bzw. gemäss Privilegien festgelegte minimale Menge von Ressourcen. Dabei ist für jeden Zugriff kontinuierlich gemäss Kipling-Methode zu prüfen wer auf was, wann, von wo aus, wieso und wie zugreifen will.

Gegenüber der Perimeter-Architektur, bei der die Autorisierung auf Netzwerkebene für ein ganzes Subnetz erfolgt und meist nur auf IP-Adressen (manchmal auch MAC-Adressen) basiert, können die Angriffsfläche und die Auswirkungen eines Angriffes mittels ZTNA drastisch reduziert werden.

ZTNA impliziert, dass Authentisierung und Autorisierung ständig wiederkehrend erfolgen. Dies bedeutet jedoch nicht, dass Benutzer sich permanent neu manuell authentisieren müssen. Darüber hinaus werden bei jedem Zugriff so viele Kontextinformation wie möglich einbezogen. Beispiele hierfür sind:

Der Zugriff wird nur genau dann gewährt, wenn alle dynamisch ermittelten Kontextinformationen innerhalb der vorgegebenen Parameter liegen. Weitergehend können mithilfe von Machine Learning automatisch berechnete Zielparameter mit den aktuellen Kontextinformationen abgeglichen werden. Dieser datenorientierte Ansatz macht es Angreifern substanziell schwerer, ihren böswilligen Absichten nachzukommen.

Auf denselben Prinzipien basiert auch ZTNA:

- Alle Akteure und Entitäten im Netzwerk werden grundsätzlich als nicht vertrauenswürdig angesehen.

- Externe und interne Bedrohungen bestehen jederzeit.

- Die Netzwerk-Lokalität ist kein ausreichendes Kriterium für Vertrauen.

- Jedes Gerät, jeder Nutzer und jeder Datenzugriff müssen immer und kontinuierlich authentisiert und autorisiert werden.

- Zugriffsrichtlinien müssen dynamisch erstellt werden und sich auf möglichst viele, kontextspezifische Parameter gleichzeitig beziehen (risikobasiert).

- Jedem Zugriff werden nur die kleinstmöglich erforderlichen Privilegien («least privileges») eingeräumt, um das Schadenspotential nachhaltig zu minimieren.

- Grundsätzlich wird angenommen, dass jedes IT-System Lücken aufweist, die für die Sicherheit relevant sind, und Angreifer omnipräsent sind (Assume Breach).

Alle Geräte, Accounts oder Services, unabhängig davon, wo im Netzwerk bzw. im welchem Sub-Netzwerk sie sich befinden, sind nicht vertrauenswürdig. Jede Verbindung zwischen Benutzern, Diensten und Geräten muss wechselseitig authentisiert (zweifelsfreie Identität) und dynamisch autorisiert werden (Legitimität und Risikoprofil des Zugriffs). Da jedes Netzwerk bzw. Element im Netzwerk als nicht vertrauenswürdig angenommen wird, muss jede Art von Datenverkehr verschlüsselt werden, egal ob über ein öffentliches oder über ein privates Netzwerk. Die Autorisierung eines Datenzugriffs erfolgt immer nur für eine bzw. gemäss Privilegien festgelegte minimale Menge von Ressourcen. Dabei ist für jeden Zugriff kontinuierlich gemäss Kipling-Methode zu prüfen wer auf was, wann, von wo aus, wieso und wie zugreifen will.

Gegenüber der Perimeter-Architektur, bei der die Autorisierung auf Netzwerkebene für ein ganzes Subnetz erfolgt und meist nur auf IP-Adressen (manchmal auch MAC-Adressen) basiert, können die Angriffsfläche und die Auswirkungen eines Angriffes mittels ZTNA drastisch reduziert werden.

ZTNA impliziert, dass Authentisierung und Autorisierung ständig wiederkehrend erfolgen. Dies bedeutet jedoch nicht, dass Benutzer sich permanent neu manuell authentisieren müssen. Darüber hinaus werden bei jedem Zugriff so viele Kontextinformation wie möglich einbezogen. Beispiele hierfür sind:

- die Geräteidentität,

- Datum und Uhrzeit,

- die aktuelle Geolokalisierung des Geräts (um beispielsweise legitime Zugriffe auf bestimmte Regionen oder Nationen zu beschränken),

- normales Benutzer- und Systemverhalten versus Anomalien,

- die Gerätekonfiguration (beispielsweise kann geprüft werden, ob bestimmte Security-Patches installiert wurden),

- die absichtliche Beschränkung der maximal gleichzeitig aktiven Benutzer oder Sessions (Throttling)

Der Zugriff wird nur genau dann gewährt, wenn alle dynamisch ermittelten Kontextinformationen innerhalb der vorgegebenen Parameter liegen. Weitergehend können mithilfe von Machine Learning automatisch berechnete Zielparameter mit den aktuellen Kontextinformationen abgeglichen werden. Dieser datenorientierte Ansatz macht es Angreifern substanziell schwerer, ihren böswilligen Absichten nachzukommen.

Mit Zero Trust Network Access zu Sicherheit und Komfort

Die beschränkte Leistungsfähigkeit bzw. Skalierbarkeit von klassischen Endbenutzer VPN-Lösungen kann dazu führen, dass Mitarbeitende den VPN-Dienst selektiv einschalten, aber auch wieder deaktivieren müssen (z. B. für Videokonferenzen, Streaming, Zugriffe auf grössere Dateien welche in der Cloud gespeichert sind). Das hängt davon ab, ob sie auf Ressourcen im Firmennetz zugreifen wollen oder im Internet. Das ist für Benutzerfreundlichkeit und Produktivität alles andere als zuträglich, da der Aufbau des VPN-Tunnels in der Regel mit einem erneuten Login, einer Initialisierungsphase und damit einer Unterbrechung der Arbeit verbunden ist. Mit ZTNA gehören Endbenutzer-VPNs grösstenteils der Vergangenheit an, da ohnehin grundsätzlich alle Verbindungen verschlüsselt werden und der Zugriff auf Ressourcen auf direktem Weg erfolgt. Der sichere Zugriff auf die Unternehmensressourcen erfolgt im Hintergrund, ohne Benutzerinteraktion und unabhängig vom Standort. Es ist somit empfehlenswert, Endbenutzer-VPNs sukzessive durch ZTNA und ergänzende Technologien (z.B. Cloud Access Security Broker, Threat Detection and Response u.w.) abzulösen.

Zero Trust Network Access ist aber weit mehr als die Nachfolgetechnologie für VPNs. Mit den Zero Trust Architektur Prinzipien kann nicht nur die Kommunikation zwischen Benutzern und Applikationen adressiert werden, sondern mithilfe von beispielsweise «Identity-based Segmentation» auch die Kommunikation zwischen verschiedenen Servern bzw. Services (z.B. Service Mesh).

Zero Trust Network Access ist aber weit mehr als die Nachfolgetechnologie für VPNs. Mit den Zero Trust Architektur Prinzipien kann nicht nur die Kommunikation zwischen Benutzern und Applikationen adressiert werden, sondern mithilfe von beispielsweise «Identity-based Segmentation» auch die Kommunikation zwischen verschiedenen Servern bzw. Services (z.B. Service Mesh).

Single-Sign-on als Basis für die Verbesserung der Benutzererfahrung

Ein weiterer Aspekt bezüglich Sicherheit und Einfachheit betrifft die Zugriffssteuerung und Verwaltung von Zugriffsrichtlinien (Access Policies). Benutzer müssen sich heute häufig mit unterschiedlichen Logins und Authentisierungsverfahren für verschiedene Ressourcen (firmeneigene Applikationen, SaaS-Lösungen etc.) abfinden. Durch die Zentralisierung der Zugriffssteuerung (Single-Sign-on) mithilfe von Verzeichnisdiensten («Directory Services»), Zugriffsrichtlinien und Inventaren können Benutzererfahrung und Sicherheit stark verbessert werden.

Eine Multi-Faktor-Authentifizierung (MFA) wie beispielsweise Mobile ID erhöht die Sicherheit weiter und ist mittlerweile eine Minimalanforderung.

Da sich Benutzer bei solchen Lösungen nur selten neu authentifizieren müssen, führen auch mehrere Faktoren für die Authentisierung zu keinerlei Produktivitätseinbussen. Kryptografisch abgesicherte starke Authentifizierungsverfahren bieten den Benutzern ein durchgängiges Erlebnis, unabhängig vom verwendeten Gerät und Dienst.

Da sich Benutzer bei solchen Lösungen nur selten neu authentifizieren müssen, führen auch mehrere Faktoren für die Authentisierung zu keinerlei Produktivitätseinbussen. Kryptografisch abgesicherte starke Authentifizierungsverfahren bieten den Benutzern ein durchgängiges Erlebnis, unabhängig vom verwendeten Gerät und Dienst.

Mit BYOD und «Multi Device» die Arbeitsplatzattraktivität erhöhen

Die Vorlieben für bestimmte Endgeräte und Betriebssysteme sind individuell. Dies wird zunehmend auch von elektronischen Konsumgütern und Internet-Diensten aus dem privaten Umfeld geprägt («Consumerization of IT»). Die Anforderungen an Formfaktor, Betriebssystem und Leistungsfähigkeit des Gerätes sind je nach Tätigkeit sehr unterschiedlich. Zusätzlich wollen Mitarbeitende, in der Regel zum Vorteil des Unternehmens, auch über private Geräte (Bring Your Own Device, BYOD) auf Unternehmensdaten und Applikationen zugreifen und diese für die tägliche Arbeit nutzen.

Auch ein öffentlicher Computer oder ein spontan geteiltes Gerät soll im Bedarfsfall sorgenfrei (für das Unternehmen und die Mitarbeitenden) genutzt werden können. Am Ende geht es um die Attraktivität des Arbeitsplatzes und die Wahlfreiheit der Mitarbeitenden, ihre Arbeitsweise nach ihren Vorlieben zu gestalten – ein wichtiger Faktor im Konkurrenzkampf um die besten Mitarbeitenden («War for Talents»).

Der klassische Ansatz des Workplace-Managements, bei dem ausschliesslich durch die Firma bereitgestellte Endgeräte auf Unternehmensdaten zugreifen können, ist nicht mehr zeitgemäss. Dasselbe gilt für die Beschränkung auf ein einziges Gerät. Viele Wissensarbeitende möchten neben Smartphone und Notebook noch ein Tablet und den privaten Computer mit grossem Bildschirm im Homeoffice nutzen können (Multi Device).

Mit ZTNA in Kombination mit Unified-Endpoint-Management-Systemen (UEM) können beliebige Endgeräte verwendet werden. Dabei wird stets sichergestellt, dass die Sicherheitsanforderungen erfüllt werden, auch wenn die Geräte nicht durch die IT-Abteilung bereitgestellt bzw. von dieser nicht oder nur teilweise verwaltet werden.

Alle modernen Betriebssysteme verfügen inzwischen über ausgeklügelte Mechanismen, um über unternehmensspezifische Sicherheitsprofile und -richtlinien beliebige Endgeräte abzusichern. Das Unternehmen kann damit Sicherheitseinstellungen, Voraussetzungen und Einschränkungen auf den registrierten Geräten forcieren oder Daten auf dem Gerät aus der Ferne löschen (Remote Wipe). ZTNA bezieht das Endgerät in die Zugriffssteuerung ein. Dadurch können Unternehmen sicherstellen, dass nur Geräte mit bestimmten Eigenschaften bzw. Sicherheitseinstellungen Zugriff auf Unternehmensressourcen erhalten. Dabei ist es egal, ob das Gerät dem Unternehmen oder dem Mitarbeitenden gehört.

Selbstverständlich unterstützt ZTNA auch den browser-basierten Zugriff. Zusammengefasst macht ZTNA aus einem im traditionellen Perimeter «gefangenen» und restriktiven Workplace einen flexiblen und mobilen «Perimeterless Digital Workspace». Seit Februar 2018 stellt Swisscom allen Mitarbeitenden optional zum traditionellen Workplace einen derartigen «Perimeterless Digital Workspace» zur Verfügung, welcher im internen «Work Smart NOW Projekt» erarbeitet wurde. In diesem Leuchtturmprojekt wurde eine Zero Trust Architektur umgesetzt, damit auch mobile Geräte und private Rechner mit vielen gängigen Betriebssystemen und Browsern umfassend und sicher genutzt werden können. Aktuell sind rund 25’000 Geräte registriert:

Der klassische Ansatz des Workplace-Managements, bei dem ausschliesslich durch die Firma bereitgestellte Endgeräte auf Unternehmensdaten zugreifen können, ist nicht mehr zeitgemäss. Dasselbe gilt für die Beschränkung auf ein einziges Gerät. Viele Wissensarbeitende möchten neben Smartphone und Notebook noch ein Tablet und den privaten Computer mit grossem Bildschirm im Homeoffice nutzen können (Multi Device).

Mit ZTNA in Kombination mit Unified-Endpoint-Management-Systemen (UEM) können beliebige Endgeräte verwendet werden. Dabei wird stets sichergestellt, dass die Sicherheitsanforderungen erfüllt werden, auch wenn die Geräte nicht durch die IT-Abteilung bereitgestellt bzw. von dieser nicht oder nur teilweise verwaltet werden.

Alle modernen Betriebssysteme verfügen inzwischen über ausgeklügelte Mechanismen, um über unternehmensspezifische Sicherheitsprofile und -richtlinien beliebige Endgeräte abzusichern. Das Unternehmen kann damit Sicherheitseinstellungen, Voraussetzungen und Einschränkungen auf den registrierten Geräten forcieren oder Daten auf dem Gerät aus der Ferne löschen (Remote Wipe). ZTNA bezieht das Endgerät in die Zugriffssteuerung ein. Dadurch können Unternehmen sicherstellen, dass nur Geräte mit bestimmten Eigenschaften bzw. Sicherheitseinstellungen Zugriff auf Unternehmensressourcen erhalten. Dabei ist es egal, ob das Gerät dem Unternehmen oder dem Mitarbeitenden gehört.

Selbstverständlich unterstützt ZTNA auch den browser-basierten Zugriff. Zusammengefasst macht ZTNA aus einem im traditionellen Perimeter «gefangenen» und restriktiven Workplace einen flexiblen und mobilen «Perimeterless Digital Workspace». Seit Februar 2018 stellt Swisscom allen Mitarbeitenden optional zum traditionellen Workplace einen derartigen «Perimeterless Digital Workspace» zur Verfügung, welcher im internen «Work Smart NOW Projekt» erarbeitet wurde. In diesem Leuchtturmprojekt wurde eine Zero Trust Architektur umgesetzt, damit auch mobile Geräte und private Rechner mit vielen gängigen Betriebssystemen und Browsern umfassend und sicher genutzt werden können. Aktuell sind rund 25’000 Geräte registriert:

- ca. 11’000 iPhones/iPads mit iOS/iPadOS,

- ca. 10’000 Android Geräte (Handy/Tablet),

- ca. 3’000 Windows Geräte (PC/Laptop) und

- ca. 1’500 Apple Macs mit macOS.

Zusammenfassung und Empfehlungen

Zero Trust Network Access bedeutet ein Paradigmenwechsel in der Art und Weise, wie Zugriffe auf Daten und Applikationen gewährt werden. Der Ansatz umfasst die wechselseitige Authentisierung aller Benutzer, Geräte und Dienste sowie die Steuerung der einzelnen Zugriffe und die Überwachung des Verhaltens auf Anomalien. ZTNA ermöglicht zudem, Änderungen in der IT-Landschaft rascher umzusetzen und das Benutzererlebnis nachhaltig zu verbessern.

Selbst die dicksten und höchsten Mauern nützen nichts, wenn der Feind bereits in der Burg ist

Quelle: Wikipedia

Obwohl die Grundlagen für Zero Trust bereits 2003 im Jericho Forum gelegt wurden und seither mehrere Unternehmen entsprechende Grossprojekte erfolgreich umgesetzt haben, ist die Adoption in der Breite noch erschreckend gering. Zu viele Unternehmen wiegen sich mit den Best Practices von gestern in vermeintlicher Sicherheit. Die Gefahren im Cyberspace nehmen ständig zu, wie beispielsweise der aktuelle Swisscom Cyber Security Report zur Bedrohungslage in der Schweiz aufzeigt.

Auch Schweizer Unternehmen sind immer häufiger von Ransomware-Attacken (Erpressungstrojanern) betroffen, wie man im jüngsten MELANI-Halbjahresbericht des Nationalen Zentrum für Cybersicherheit nachlesen kann. Der Grossteil der Angriffe erfolgt dabei indirekt über mobile Benutzer bzw. dezentrale Standorte. Den Bedarf für eine neue Sicherheitsarchitektur hat auch das National Institute of Standards and Technology (USA) erkannt, weshalb eine Standardisierung von Zero Trust in Angriff genommen wurde, um die Nutzung der neuen Möglichkeiten zu vereinfachen.

Die bei Swisscom seit vielen Jahren geltenden Sicherheitsrichtlinien für Produkte und Services berücksichtigen die Grundprinzipien von ZTNA und fördern diese. Wir empfehlen allen Unternehmen, sich mit modernen Security-Konzepten und insbesondere dem Thema Zero Trust vertraut zu machen. Im ersten Schritt sollten alle Benutzerzugriffe auf Systeme bzw. Unternehmensressourcen mit ZTNA (und MFA) gesichert werden, da diese meist die grösste Bedrohung darstellen. In einem zweiten Schritt sollten dann die Zugriffe zwischen Systemen und Services gemäss den Zero Trust Prinzipien geschützt werden.

Dabei können in vielen Fällen auch Kosten reduziert werden, da beispielsweise die manuelle Verwaltung von oftmals tausenden Firewall-Regeln entfällt und die Netzwerkkomplexität massiv reduziert werden kann. Schauen wir nochmals zurück in die Geschichte und nach Griechenland. Die jahrtausendealte Erkenntnis, welche wir schon aus Homers Ilias (Trojanischer Krieg) kennen, kann nunmehr auch in der Netzwerk-Security in die Realität umgesetzt werden. Selbst die dicksten und höchsten Mauern nützen nichts, wenn der Feind bereits in der Burg ist – traue niemandem, überprüfe jeden.

In «Technology Insights» berichtet das B2B CTO Office von Swisscom regelmässig über aktuelle Themen aus der Welt der Technologie und Innovation, nimmt dazu Stellung und zeigt die Bedeutung und das Angebot für Swisscom Kunden auf.