18.03.2014, 12:52 Uhr

Viele Schwachstellen in Schweizer IT-Systemen

Ein Report zeigt auf, wie unsicher die in der Schweiz eingesetzten IT-Systeme sind. Linux schneidet überraschend schlecht ab, auch Cisco-Router werden kritisiert.

Linux ist für den Grossteil aller Schwachstellen in Schweizer IT-Systemen verantwortlich (Bild: Swiss Vulnerability Report 2014)

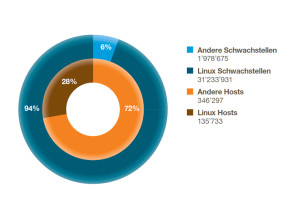

Schweizer Unternehmen und Privatpersonen besitzen über 19 Millionen IP-Adressen, bei 482 000 davon konnte das Betriebssystem erkannt werden. Dies geht aus dem «Swiss Vulnerability Report 2014» hervor, der von der Firma First Security Technology durchgeführt wurde. Die Studienersteller wollte herausfinden, wie sicher die Schweizer IT-Systeme sind. Zu diesem Zweck wurden Anfragen an die Dienste aller Schweizer IP-Adressen gestellt, die ans Internet angebunden sind. Das Resultat: 37 Millionen Schwachstellen wurden gefunden, davon 4 Millionen bei den Diensten und 33 Millionen bei den Betriebssystemen. Mit Abstand am Verbreitesten sind Linux-Systeme, die aufgrund ihrer Performance, der hohen Flexibilität, der tiefen Lizenzkosten und dem Image als sicheres Betriebssystem bevorzugt würden. Letzteres sei aber ein Trugschluss. Im Schnitt weisen die Linux-Hosts 91 potenzielle Schwachstellen auf, insgesamt sind dies 32,3 Millionen oder 94 Prozent aller gefunden potenziellen Schwachstellen (siehe Bild links). Grund dafür sei, dass viele glauben, bereits mit der Installation sei das System genügend geschützt und man mit Linux keine Updates brauche.

Check Point schneidet schlecht ab

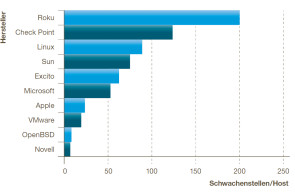

Bei den durchschnittlichen Betriebssystem-Schwachstellen pro Hersteller führt mit knapp 200 Roku, die im Entertainment tätig sind und wohl hauptsächlich von Privatanwendern eingesetzt werden. Interessant ist, dass mit Check Point (rund 120 Schwachstellen pro Host) eine Sicherheitslösung auf Platz zwei liegt. Dies sei äusserst unrühmlich, findet Pascal Mittner, CEO von First Security Technology.

Mittner sieht eine weitere Bedrohung auf die Schweizer kommen:: «Noch immer sind Tausende mit Windows XP im Internet unterwegs. Doch Microsoft stellt seinen Service für dieses Betriebssystem im April ein, was Kriminellen mehr Möglichkeiten für Angriffe eröffnet, da neue Schwachstellen nicht mehr behoben werden.» Mittner empfiehlt Firmen und Privaten, so schnell wie möglich auf aktuelle Betriebssysteme umzusteigen. Eine weitere Gefahr berge zudem das sogenannte Internet der Dinge, bei dem Geräte aller Art, vom Auto bis zum sensorbestückten Armband, mit dem Web verbunden werden.

Lesen Sie auf der nächsten Seite: Apache als Sicherheitsproblem

Webdienste mit grössten Sicherheitslücken

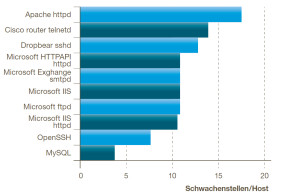

Die Zusammenfassung der Schwachstellen für die einzelnen Ports zeigt, dass das grösste Potenzial bei den Webdiensten liegt. Diese machen 70 Prozent der potenziellen Schwachstellen aller Services aus. Apache macht dabei mit 2,1 Millionen 80 Prozent aller Schwachstellen des http-Protokolls aus. Die Studienautoren schreiben dass es auffällig sei, dass bei den acht häufigsten Produkten die vier Protokolle http, ssh, smtp und ftp zum Einsatz kommen. Interessant sei auch, dass es keine Linux SMTP Produkte in die Topliste geschafft haben.

Bei den durchschnittlichen Schwachstellen pro Host führt ebenfalls Apache deutlich (vgl. Tabelle oben links). Nachdenklich aber stimmen die Studienautoren die Schwachstellen von Telnet bei Cisco-Routern. Bei über 2400 Routern mit aktiver Telnet-Verbindung würden die Updates fehlen. Das Gleiche stellt man bei Dropbear fest. Auch bei Microsoft HTTPAPI weisen alle 4600 gefundenen Dienste potenzielle Schwachstellen auf. Bei MySQL sind im Gegensatz zum Vorjahr (7) nur noch vier potenzielle Schwachstellen pro Host identifiziert worden.

Kommunikationsbranche am anfälligsten

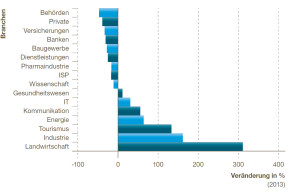

Der Swiss Vulnerability Report untersuchte auch, welche Branchen besonders gefährdet sind. Die Kommunikations- und die IT-Branche weisen absolut gesehen am meisten Mängel auf. Die Landwirtschaftsbranche und die Industrie verschlechterte sich im Vergleich zum Vorjahr aber am stärksten (vgl. Tabelle links). Dagegen verbesserten sich Banken, aber auch die Behörden deutlich.

! KASTEN !

Methode

Für den Report wurde die ganze Schweiz während 60 Tagen einer IT-Sicherheitsprüfung in Form eines passiven Schwachstellentests unterzogen. Bei diesem Test wurden via Internet gewöhnliche Anfragen an die Dienste aller IP-Adressen gestellt. Jeder aktive Dienst, der bei dieser Kommunikation angesprochen wurde, lieferte in der Folge Metadaten, die Informationen unterschiedlichster Art enthalten. Diese Informationen wurden mit der CVE-Datenbank (Common Vulnerabilities and Exposures) der First Security Technology AG, die über 55 000 Schwachstellen kennt, verglichen. Ein aktiver Security Scan, der tiefer in IT-Systeme eindringt, durfte aus rechtlichen Gründen nicht vorgenommen werden. Den vollständigen Report gibt es im Anhang, alternativ kann er auf der Webseite von First Security Technology heruntergeladen werden (PDF). Lesen Sie auf der nächsten Seite: Kritik vom Chaos Computer Club

Studie wird scharf kritisiert

Volker Birk, der sich im Chaos Computer Club (CCC) Schweiz engagiert, kritisiert den Bericht scharf. Er enthalte «so viele sachliche und methodische Fehler, dass er keine vernünftigen Schlüsse mehr zulässt». Unter anderem seien die Windows-Tests so ungenau, dass jegliche Aussagekraft verloren gehe. Denn es sei «unabdingbar, genau zwischen Betriebssystemversion (Windows 2008 Server R2) und dem Patchlevel («Service Pack 2 mit folgenden Zusatzpatches…») zu unterscheiden», was die Tester nicht gemacht haben. An den Windows-Tests wird zudem kritisiert, dass nicht auf das Tagesdatum geschaut wurde, da man wissen müsse, welche Servicepacks und Patches installiert seien. Die Kritik wird noch härter: «Vollends wirr wird der Bericht aber, wo er auf GNU/Linux-basierende Systeme eingeht. Die Zuordnung von bekannten Schwachstellen laut international üblicher CVE-Datenbank zu Versionen von konkret auf einer Maschine betriebener Software ist gleich aus mehreren Gründen unzulässig.» Hauptgrund sei, dass Hersteller wie Red Hat oder das freie Projekt Debian beim Patchen ihrer Dienste die Versionsnummer nicht erhöhen. Die Zahlen zu den Linux-Betriebssystemen seien darum Makulatur. Weitere Resultate seien «absurd» und es wird vermisst, dass nicht auf «wirkliche akute Probleme» wie beispielsweise «der Backdoor in vielen Netzwerkroutern der Firma D-Link» eingegangen wurde. Der Autor fasst seine Kritik mit den Worten «das 'Schwachstellen-Analyse-System' scheint in diversen Punkten deutliche Schwachstelle aufzuweisen», zusammen.