11.03.2014, 08:34 Uhr

So sicher ist Apples iPhone tatsächlich

Apple hat ein überarbeitetes Whitepaper zur Sicherheit im iPhone- und iPad-Betriebssystem iOS veröffentlicht. Es beschreibt mit ungewöhnlicher Ausführlichkeit die Security-Features von iOS.

Der Fingerabdruckleser des iPhones 5s ist ein gutes Beispiel für die ganze Sicherheits-Architektur von iOS 7

In dem Whitepaper, das als PDF heruntergeladen werden kann, legt Apple ziemlich ausführlich die Sicherheitsarchitektur dar, die dem mobilen Betriebssystem iOS der Firma zu Grunde liegt. Besonderes Augenmerk liegt dabei auf den Security-Features, die mit iOS 7 eingeführt wurden, so den Fingerabdrucksensor «Touch ID», die Integration von Single-Sign-on bei Unternehmensapplikationen und -diensten, die Sicherheit von AirDrop-Peer-to-peer-Verbindungen mit anderen iOS-Geräten via WiFi und Bluetooth, die Cloud-basierte Passwortverwaltung iCloud Keychain und Secure Enclave, ein Koprozessor, der in Apples 64-Bit-Chip A7 integriert ist. Die neue Offenheit von Apple wird, so zeigen es die ersten Reaktionen aus der Security-Branche, durchaus goutiert. So attestiert Corey Nachreiner, Sicherheitsspezialist und -stratege bei WatchGuard Technologies, Apple grosse Fortschritte. «Bislang galt Apple als untauglich fürs Unternehmen und für Regierungsstellen», führt er aus. «Doch nun könnte Apple zum Standard für mobile Sicherheit avancieren. Die Geräte lassen sich nun besser absichern als manches Konkurrenzprodukt», ist er überzeugt. Hier also einige der Top-Security-Features in iOS, respektive im iPhone 5s:

Apple Touch ID in Kombination mit der sicheren «Enklave»

Der Fingerabdruckscanner im Start-Knopf stellt einen Raster-Scan der Fingerspitze her, indem er ein 88 mal 88 Pixel messendes Bild herstellt. Dieser Scan wird an den «Secure Enclave»-Koprozessor geschickt, der die Informationen verschlüsselt speichert. Danach wird eine Vektoranalyse vorgenommen und der eigentliche Scan gelöscht. Die Analyse erstellt eine Art «Verknüpfungskarte» her, mit der der eigentliche Fingerabdruck des Anwenders rekonstruiert und verglichen werden kann. Diese Karte verlässt laut Apple das iPhone nie, sie wird weder an Apple geschickt noch an die Dienste iCloud oder iTunes. Vielmehr wird sie lokal gespeichert, und zwar ohne Daten, welche auf die Identität des Besitzers hinweisen, und in einem verschlüsselten Format, welche lediglich der Secure-Enclave-Kopressor interpretieren kann. Nächste Seite: Der «Secure Enclave»-Koprozessor hat weitere Aufgaben Doch der sichere Koprozessor kann noch mehr: Laut Whitepaper enthält er auch Kryptoklassenschlüssel, welche Apple «Data Protection» nennt. Wird Touch ID abgeschaltet, so bleiben Dokumente, welche die höchste Krypto-Stufe «Complete» bekommen, verschlüsselt. Sie sind also von niemandem zugänglich. Erst wenn das Gerät mit dem Fingerabdruckscanner freigeschaltet wird, sind die Files, resp. ihre Schlüssel wieder freigegeben.

Eine UID als doppelter Boden

Schliesslich wird jedem Secure-Enclave-Koprozessor bei der Herstellung eine UID (Unique ID) zugewiesen. Diese ist laut Whitepaper weder von anderen Bestandteilen noch von Apple zugänglich. Wenn das Gerät hochgefahren wird, werde ein Einmal-Schlüssel mit Hilfe dieser UID erzeugt, heisst es. Dieser wird für die Kodierung jenes Speicherteils verwendet, den der Enclave-Koprozessor beansprucht.

Enclave selbst ist so designt, dass sowohl die Daten als auch die eigenen Berechnungen geschützt sind. Der Koprozessor besitzt seinen eigenen, abgesicherten Boot-Prozess. Software-Updates werden separat eingespielt, unabhängig vom A7-Hauptprozessor. Auch die Kommunikation zwischen den beiden Chips sei besonders gesichert, heisst es im Whitepaper. Nächste Seite: Durchgehendes Muster für die Sicherheits-Architektur

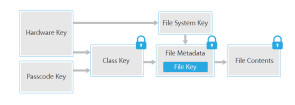

Zeichen für Sicherheits-Architektur

Die doppelte Absicherung und der tiefgreifende Ansatz, wie die Funktionen und Daten im Secure-Enclave-Koprozessor und mit dem Touch-ID-Sensor geschützt werden, sind beispielhaft für den Rest des Betriebssystems. «Schlüsselpaare werden in weitere Schlüsselpaare gepackt», erklärt Nachreiner. «Sie stützen sich also nicht nur auf einen privaten Schlüssel, sondern sie verquicken mit diesem die Unique ID des Geräts und fügen einen weiteren Schlüssel für Daten aus einer Anwendung hinzu, wie beispielsweise aus dem Chat-Programm iMessage», erklärt der Security-Experte weiter und folgert: «Je mehr Sicherheitsschichten es gibt, desto schwerer haben es Hacker, die Verteidigungslinien zu knacken».

Dieses System der doppelten und dreifachen Absicherung führt auch dazu, dass nicht das ganze System offenliegt, selbst wenn Teile davon durch Sicherheitslücken ausgehebelt werden. Für einen Hacker oder Jailbreaker ist so kaum möglich, an alle verschlüsselte Daten und Informationen zu kommen. Nächste Seite: Vorzeige-Beispiel iCloud Keychain

Vorzeige-Beispiel iCloud Keychain

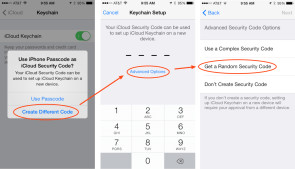

Die Vorgehensweise wiederholt sich auch beim Passwortverwaltungswerkzeug iCloud Keychain. Mit diesem «Schlüsselbund» lassen sich beispielsweise die Passwörter für Webseiten und -dienste aus dem Browser Safari heraus verwalten. Diese werden über Server von Apple synchronisiert, um dem User zur Verwendung auf mehreren Geräten zur Verfügung zu stehen. In Anbetracht der Meldungen über staatliche Überwachung wäre dies wohl eine beunruhigende Vorstellung, wie Sicherheitsberater Rich Mogull in seinem Blog-Eintrag «How to Protect your iCloud Keychain from the NSA» einwirft, in dem er Apples Schlüsselverwaltung anhand des Whitepapers genaustens aufs Korn nimmt. Apple verwendet offensichtlich «verschiedene, aber verwandte Sicherheitsmethoden, um sowohl die Synchronisation des Schlüsselbunds als auch dessen Hinterlegung und Wiederherstellung zu schützen», wie Mogull darlegt.

So verbleibt bei der Schlüssel-Synchronisation der einzigartige private Schlüssel des Anwenders auf dem Gerät. Dabei wird der Schlüsselbund nie in der iCloud gespeichert. Vielmehr werden neue Passwörter jeweils verschlüsselt und einzeln via iCloud von Gerät zu Gerät geschickt und jeweils lokal ver- und entschlüsselt. Auch hier wurde somit ein doppelter Boden eingezogen, der es sowohl einem Angreifer als auch Apple selbst es erschwere beispielsweise auf Geheiss einer staatlichen Stelle, die komplette Keychain des Users zu rekonstruieren, wie Mogull festhält. Nächste Seite: Aufwändige Wiederherstellung des Schlüsselbunds Auch für die Wiederherstellung des Schlüsselbunds wird doppelt gemoppelt. Um eine Wiederherstellung überhaupt zu ermöglichen wird die Keychain zentral in iCloud abgelegt. Laut Mogull wird dabei allerdings einerseits der Schlüsselbund mit einem starken Schlüssel codiert und danach in iCloud gespeichert. Dieser starke Schlüssel selbst wird hernach selbst verschlüsselt, und zwar mit dem iCloud Security Code und einem öffentlichen Schlüssel, der in einem gehärteten Hardware-basierten Verschlüsselungs-Device, dem sogenannten HSM (Hardware Security Module) abgelegt ist. Allerdings ist der iCloud Security Code nicht im HSM abgelegt. Das Modul kann also nur den ersten Teil des Schlüssels wiederherstellen. Doch damit nicht genug: Laut Mogulls Angaben wurden die Admin-Zugangskarten zum HSM von Apple zerstört. Dieses wird zudem angewiesen, bei einem unerlaubtem Zugriff alle Schlüssel zu löschen. «Wie erwähnt, ist es mein Job, grosse Unternehmen und Security-Hersteller zu beraten», schreibt Mogull. «Ich sehe selten diesen Grad an Sicherheit. Besonders rar ist es, dass jemand die administrativen Smart Cards, die für den Zugang zum HSM nötig sind, zerstört», urteilt er.

Und Apple habe es nicht damit belassen, sondern nochmals eine Sicherheitsschicht eingerichtet. So können man als Anwender einen eigenen iCloud Security Code erzeugen, um den Schlüsselbund zu schützen. Wer diese Option wähle, könne sicher gehen, dass dieser Hauptschlüssel nicht an Apple geschickt werde oder abgefangen werden könne, meint Mogull weiter. «Ohne diesen zufälligen iCloud Security Code - falls sicher abgelegt - gibt es keinen Weg, die Keychain von iCloud zu entschlüsseln, und es ist sogar dann geschützt, wenn wer weiss wer eine Kopie stielt», folgert Mogull und meint damit wohl die NSA.

Gleiche Verfahren auch für andere Dienste

Wie mit iCloud Keychain wird laut dem Whitepaper auch mit weiteren Diensten verfahren, wie etwa mit iMessage, Facetime und Siri. «Alle Daten, die durch die Cloud geschlauft werden, werden so abgesichert, dass sie in den meisten Fällen für Apple nicht zugänglich sind», urteilt Nachreiner von Watchguard abschliessend.