06.07.2016, 15:21 Uhr

7 Strategien zur Verhinderung von Ransomware

Ransomware ist die jüngste IT-Security-Landplage. Doch es gibt Massnahmen, um die Erpresser-Software zumindestens einzudämmen.

Die Angriffe auf Private und Firmen mit Erpresser-Software nehmen dramatisch zu. Neue Ransomware-Familien wie Locky, Cerber, Madeba und Maktub schiessen wie Pilze aus dem Boden. Doch wie kann man sich vor den Hackern und ihren Erpressungsversuchen - meist wird die Festplatte verschlüsselt und ein Lösegeld für die Dechiffrierung gefordert - schützen? Computerworld hat 7 Massnahmen zusammengetragen, mit denen das Risiko minimiert werden kann, dass der eigene PC oder Firmen-Server das Opfer der Ransomware-Cyberkriminellen wird.

1. Patchen, patchen, patchen

Sehr richtig: Wie bei regulärer Malware, versuchen auch erpresserische Cyberkriminelle ihre Verschlüsselung bringenden Werkzeuge über ungeflickte Softwarelöcher auf den PC zu bugsieren. Deshalb sollten die Softwareflicken regelmässig eingespielt werden. Speziell gilt dies bei Patches von Herstellern weit verbreiteter Programme wie Microsoft und Adobe.

Denn eine beliebte Methode, um in Systeme einzubrechen, sind sogenannte Exploit-Kits wie Angler. Diese prüfen die Angriffsziele auf eine ganze Reihe bekannter Löcher. Je veralteter also die Software auf dem eigenen Rechner, desto eher passt einer der Exploits aus dem Kit. Nächste Seite: UAC einschalten und Pop-ups blockieren

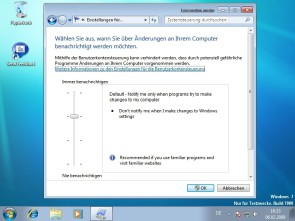

2. Unter Windows die Benutzerkontensteuerung einschalten

Windows besitzt seit Windows NT und Vista das Sicherheitsfeature Benutzerkontensteuerung (User Access Control; UAC). Dabei kann der PC so eingerichtet werden, dass der Anwender jeweils darüber informiert wird, wenn ein Programm Änderungen vornimmt, die Administratoren-Rechte benötigen. Für den täglichen Bedarf wie Surfen, Programme Nutzen und E-Mails Abrufen, sollte man somit als Standard-Anwender unterwegs sein. Das ist sogar dann möglich, wenn man sich mit einem Administrator-Passwort eingeloggt hat. Es ist somit sehr ratsam, diese zusätzliche Sicherheits-Stufe unter Windows zu nutzen.

3. Pop-ups blockieren

Cyberkriminelle verwenden gerne Pop-ups auf oftmals populären Webseiten, um dort ihre Malware zu hinterlegen. Surft man die Seite an, infiziert man sich. Deshalb wenn immer möglich den Browser so einstellen, dass das automatische Öffnen von Pop-up-Fenstern unterbunden wird. Übrigens: Tipps zum anonymen und sicheren Surfen im Internet hat Computerworld hier zusammengetragen. In diesem Beitrag finden Sie nützliche Browser-Plug-ins für die sichere Surftour. Nächste Seite: Skeptisch bleiben und den User Agent des Browsers abändern

4. Skeptisch bleiben

Eine gesunde Portion Skepsis ist im Umgang mit Webseiten und mit E-Mails angesagt. Dazu gehört, dass man nicht auf Attachments oder Links in E-Mails von zweifelhaften Absendern klicken sollte. Auch das Ansurfern suspekter Webseiten sollte unterlassen werden. Das tönt zwar etwas banal. Fakt ist allerdings, dass die häufigsten Infektionen durch Aktionen der User initiiert werden. Wachsamkeit ist somit angebracht.

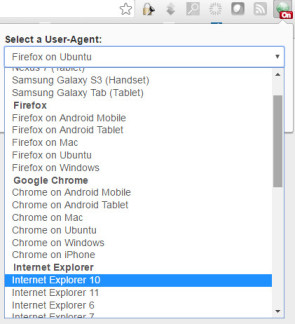

5. User Agent des Browsers verändern

Wer im Web surft, überliefert jeder Webseite Angaben zum verwendeten Browser und Betriebssystem. Diese werden von einem Header in HTTP namens «User Agent» ausgewiesen. Dessen Inhalte sind nicht nur für die Webseite interessante Infos, sondern auch für Hacker, respektive für die von diesen verwendeten Exploit-Kits. Aber gemach, die Angaben lassen sich ändern. So kann sich beispielsweise ein «Firefox für Windows»-Anwender als User des «Firefox für Ubuntu» ausgeben. Der Vorteil: Die Exploit-Kits werden dann versuchen, Softwarelücken unter Linux zu missbrauchen, was aber auf einem Windows-System nicht funktioniert. Am einfachsten lässt sich die Information des «User Agent» mit Hilfe eines entsprechenden Add-ons installieren. Gut funktioniert beispielsweise der «User Agent Switcher», den es für Chromeund Firefoxgibt. Einmal installiert, kann über das Drop-down-Menü jede nur erdenkliche Konfiguration ausgewählt werden. Nächste Seite: Unterstützung vom Profi

6. Professioneller Schutz

Unternehmen wie Privatanwender sollten Software und Mechanismen zum Schutz des Netzwerks und der Endgeräte verwenden. Gute Dienste leisten etwa Netzwerküberwachungs-Tools, die auf künstlicher Intelligenz beruhen und das Verhalten im Netz auf Anomalien hin untersuchen. Besonders unter die Lupe sollte dieses Werkzeug den E-Mail- und Webverkehr nehmen, da hierüber die meisten Ransomware-Attacken ausgeführt werden. Daneben sollten wie schon erwähnt die Endgeräte, sprich: PC, der einzelnen Anwender, mit Hilfe von Security-Lösungen etwa Antiviren-Software abgesichert werden. Wichtig auch hier: Die Anwendung sollte auf Verhaltensweisen achten können und nicht allein auf den Abgleich von Malware-Signaturen setzen. Schliesslich kann es auch nicht schaden, Threat Intelligence einzusetzen, wie sie viele grosse IT-Security-Anbieter anbieten. Hier werden Erkenntnisse aus weltweiten Bedrohungen verarbeitet und zum Schutz der eigenen Infrastruktur verwertet.

7. Eine anständige Back-up-Strategie

Sinn und Zweck von Ransomware ist bekanntlich, wichtige Daten zu verschlüsseln, deren Dechiffrierschlüssel dann erst nach Zahlung eines Lösegelds an die Cyberkriminellen herausgerückt wird (wenn überhaupt). Umso wichtiger ist es, einen ordentlichen Back-up-Plan zu haben, so dass die verschlüsselten Daten durch unverschlüsselte ersetzt werden können. Dabei kann es matchentscheidend sein, dass die Firmendaten offline gespeichert werden. Denn die Angreifer sind natürlich bemüht, eventuelle Online-Backups gleich mitzuchiffrieren. Teil einer anständigen Back-up-Strategie ist natürlich auch, dass die Daten zuvor priorisiert werden, so dass die für das Unternehmen besonders wichtigsten Informationen besonders sorgfältig behandelt werden.