Mehr-Faktor-Authentifizierung

13.03.2015, 09:02 Uhr

Nicht jede Lösung ist sicher

Der Zugang zu IT-Systemen, Anwendungen und Daten muss wirkungsvoll geschützt werden. Dazu ist eine Multi-Faktor-Authentifizierung erforderlich. Allerdings ist bei der Auswahl entsprechender Lösungen Umsicht angebracht, denn etliche weisen Schwachstellen auf.

Der Autor ist Regional Manager DACH bei SMS Passcode. Angriffe auf Firmennetzwerke und IT-Systeme von Unternehmen häufen sich in letzter Zeit. Besonders gefährdet sind verwertbare Informationen, etwa Kundendaten und Entwicklungsunterlagen. Eine sehr beliebte Waffe von Kriminellen ist der Diebstahl von Login-Daten und Passwörtern, mit denen sich User bei IT-Systemen und Onlineservices anmelden. Teilweise gelingt es Angreifern, die komplette «digitale Identität» eines Nutzers zu entwenden, also dessen geschäftlichen E-Mail-Account und die Zugangsdaten zu Rechnern und zum Firmennetzwerk.

Doppelte Authentifizierung nötig

Um sich wirkungsvoll vor solchen Angriffen zu schützen, ist eine Multi-Faktor-Authentifizierung erforderlich. Bei diesem Verfahren benötigt der Nutzer nicht nur ein Passwort, sondern ein weiteres Merkmal, das seine Identität belegt. Das kann ein Gegenstand sein wie ein Smartphone, eine Smartcard oder ein Token, aber auch eine bestimmte Eigenschaft wie ein Fingerabdruck oder das Muster der Iris. Dass einfache Verfahren wie ein Passwort nicht mehr ausreichen, stellt auch die Melde- und Analysestelle Informationssicherung (Melani) in ihrem Bericht zur IT-Sicherheitslage vom ersten Halbjahr 2014 fest. Darin fordert die Behörde explizit eine Authentifizierung von IT-Nutzern mithilfe einer Mehr-Faktor-Lösung: «In der aktuellen Bedrohungslage bieten Passwörter oder generell Authentisierungen, die nur auf einem Faktor beruhen, nicht mehr genügend Sicherheit. Aus diesem Grund empfiehlt Melani, immer einen zweiten Faktor zur Authentisierung zu nutzen.»

Nicht jede Methode ist sicher

Allerdings weisen Smartcards und Zertifikate, die häufig bei der Mehr-Faktor-Authentifizierung verwendet werden, einige Schwächen auf. So können Zertifikate ohne Wissen des Nutzers kopiert und vervielfältigt werden. Zudem besteht die Möglichkeit, dass sie entwendet und missbraucht werden. Das passierte bei der Attacke auf Sony Pictures Ende 2014: Den Angreifern fielen digitale Zertifikate des Unternehmens in die Hände. Damit signierten sie nach Angaben der Sicherheitsfirma Kaspersky eigene Schad-Software, um sie an den IT-Sicherheitssystemen vorbeizuschmuggeln. Herkömmliche Hardware-Token wiederum haben sich als anfällig für das Abfangen von Daten erwiesen, die im Rahmen einer Session übermittelt werden. Dies geschieht beispielsweise bei Man-in-the-Middle-Attacken oder Session-Hijacking. Zudem ist es möglich, dass Hardware-Token gestohlen und anschliessend missbraucht werden. Ein weiterer Nachteil von Token, speziell von Hardware-basierten Modellen, sind die relativ hohen Kosten.

Authentifizierung per Telefon

Unternehmen setzen daher verstärkt auf Mehr-Faktor-Authentifizierungslösungen, bei denen Mobiltelefone als Token dienen. Um sich an einem IT-System oder Onlineportal anzumelden, muss der Nutzer Login-Name und Passwort eingeben, zudem einen Code, der auf das Mobiltelefon übermittelt wird. Viele Lösungen setzen dabei auf One-Time-Passwörter (OTP) oder Codes, die im Voraus erzeugt wurden (Pre-Issued Code). Sie werden aus einer zentralen Seed-Datei generiert. Gelangt diese in falsche Hände, sind möglicherweise Tausende von Endgeräten gefährdet. Auch ein einzelner, vorfabrizierter Code kann entwendet werden. Sicherer sind Lösungen, die erst nach erfolgreicher Anfrage durch den User beziehungsweise dessen Endgerät den Code erzeugen, der für die Authentifizierung nötig ist. Dieses Verfahren kombiniert somit abfrage- und sitzungsbasierte Sicherheitsmechanismen. Ein zweiter Sicherheitsfaktor ist die Bindung des Einmalpassworts an ein bestimmtes Endgerät. Ein Grossteil der Mehr-Faktor-Authentifizierungslösungen übermittelt den Code unabhängig davon, von welchem Endsystem aus die Anfrage gestartet wurde. Fängt ein Angreifer den Code ab, kann dieser daher selbst eine Session von einem beliebigen Endgerät aus aufbauen. Wichtig ist daher, dass das Authentifizierungssystem erkennt, von welchem Rechner aus die Anfrage erfolgt. Das Passwort wird dann exklusiv diesem System zugeordnet. Solche sitzungsbasierten Mehr-Faktor-Authentifizierungslösungen schützen somit nachhaltig vor komplexen Bedrohungen wie Phishing-Angriffen. Lesen Sie auf der nächsten Seite: Schnelle Zustellung des Codes

Schnelle Zustellung des Codes

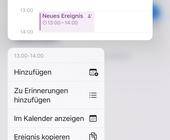

Ohne Einmalpasswort kann ein Nutzer nicht auf das Firmennetz zugreifen, wenn eine Mehr-Faktor-Authentifizierungslösung im Einsatz ist. Daher ist es wichtig, dass das Kennwort schnell und zuverlässig auf das Mobilgerät des Nutzers übermittelt wird. Als praktikabel hat sich dabei SMS erwiesen. Allerdings kann es natürlich vorkommen, dass ein Handy gerade keinen Empfang hat. Daher sollte ein Mehr-Faktor-Authentifizierungssystem mehrere Übermittlungswege unterstützen, etwa via Telefonanruf, E-Mail, Soft-Token von Microsoft oder Google oder sogar via herkömmliche Hardware-Token. Im Idealfall erfolgt die Umschaltung auf einen alternativen Übertragungsweg automatisch, wenn die Standardmethode nicht zur Verfügung steht.

Dem User entgegenkommen

Die Akzeptanz einer Multi-Faktor-Authentifizierung steht und fällt zudem mit der Akzeptanz durch die Nutzer. Ist die Bedienung zu kompliziert, wenden User Tricks an, um die Authentifizierung zu umgehen. Zum Beispiel speichern sie Kopien von Geschäftsunterlagen in unsicherem Onlinestorage wie Dropbox. Dadurch vermeiden sie es, eine gesicherte Verbindung zum Firmenrechenzentrum überhaupt aufbauen zu müssen. Eine Mehr-Faktor-Authentifizierungslösung sollte also auch aus Sicherheitsgründen möglichst intuitiv zu bedienen sein. Durch die Verwendung von Kontextdaten wie Anmeldeverhalten, Standort und eingesetztes Anmeldesystem wird der Bedienkomfort stark verbessert. So ist es möglich, die Sicherheitsstufe dynamisch anzupassen, je nachdem, von wo, wann oder über welches Netzwerk die Anmeldung erfolgt. Meldet sich ein Benutzer beispielsweise von einem vertrauenswürdigen Standort aus an (dieser ist bereits durch frühere Anmeldungen bekannt), wird zur Authentifizierung kein OTP verlangt. Auf Reisen hingegen, bei Anmeldeversuchen über ein öffentliches WLAN also, ist für den Zugriff die Abfrage eines OTP obligatorisch.

Fazit: Sicherheit mit Komfort

Unstrittig ist, dass eine Mehr-Faktor-Authentifizierung heute für geschäftliche, aber auch private Nutzer von IT-Systemen und Onlineressourcen wichtiger denn je ist. Allerdings weisen viele entsprechende Sicherheitslösungen noch gravierende Schwächen auf punkto Sicherheit und in Bezug auf den Bedienkomfort. Dies muss jedoch nicht sein. Lösungen auf Basis von Mobiltelefonen, die sitzungs- und abfragebasierte Anmeldeverfahren vereinen und zudem Faktoren wie den Standort des Nutzers mit einbeziehen, bieten beides: Sicherheit und Komfort.