Best Practice by InfoGuard

17.09.2023, 23:59 Uhr

17.09.2023, 23:59 Uhr

Forensische Artefakte der Top-10-Malware-Familien

Forensik und Analyse sind Schlüsselaufgaben von Computer Security Incident Teams. Eine Untersuchung der Top-10-Malware-Familien in der Schweiz identifizierte acht Artefakte zur effektiven Infektionserkennung.

(Quelle: Shutterstock/Bits And Splits)

Das Lösen von Incident-Response-Fällen ist nur ein Teil der Arbeit von Computer Security Incident Response Teams (CSIRT). Andere wichtige Aufgaben sind Forensik und Analyse. Im Zeitraum von April bis Dezember 2022 wurden die Top-10-Malware-Familien in der Schweiz (gemäss govcert.ch) analysiert, um Muster und Überschneidungen in den forensischen Artefakten zu finden, die nach einer erfolgreichen Infektion auf einem Host zurückbleiben. Diese Untersuchung führte zu acht Artefakten, mit denen Infektionen dieser Malware-Familien mit hoher Wahrscheinlichkeit entdeckt werden können. Diese Artefakte können gezielt überwacht oder für das Threat Hunting im Netzwerk eingesetzt werden. Näher analysiert wurden die Malware-Familien Agent Tesla, Formbook, 404 Keylogger, Loki Password Stealer, AveMaria RAT, Remcos, Nanocore RAT, QakBot, Redline Stealer und Netwire RAT.

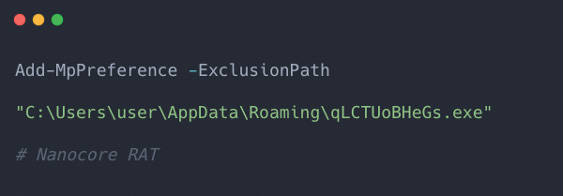

In vielen Fällen wird eine Ausnahme für Windows Defender von der Malware eingerichtet, damit ein Verzeichnis oder eine Datei nicht gescannt wird (wie in Bild 1 vom Trojaner Nanocore). Die Erstellung dieser Ausnahme wird in einem Event-Log festgehalten (ID 5007, Windows Defender). Wenn (Event-)Logs bereits in einem zentralen SIEM gespeichert werden, sollten auch die Windows Defender Logs gesammelt und überwacht werden, um gezielt nach neuen Ausnahmen Ausschau zu halten. Dadurch können nicht nur Malware-Infektionen entdeckt werden, sondern auch Fehlkonfigurationen oder unsicher geschützte Verzeichnisse.

Bild 1: Bestimmte Dateien oder Ordner lassen sich vom Scan mit Windows Defender ausklammern.

Quelle: InfoGuard/Florian Roth

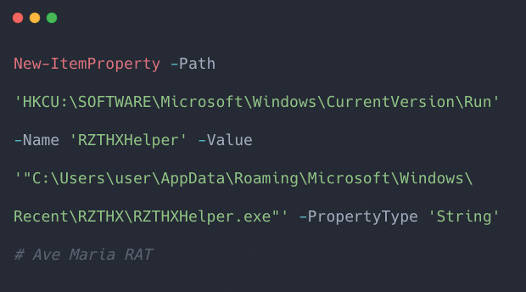

Interessanterweise haben diverse Malware-Familien PowerShell verwendet, um beispielsweise eine neue Persistenz einzurichten (Bild 2). Der Vorteil, wenn Malware PowerShell Code ausführt, anstatt die Windows API zu verwenden, besteht darin, dass jeder ausgeführte PowerShell Code in einem eigenen Event-Log gespeichert wird, wenn PowerShell Script Block Logging aktiviert ist. PowerShell Script Block Logging kann über eine Group Policy auf allen Hosts im Netzwerk aktiviert werden. Diese Logs sollten nach Möglichkeit ebenfalls an ein SIEM übermittelt und gezielt überwacht werden.

Bild 2: Manche Malware-Familien haben mit PowerShell eine Persistenz in der Registry erstellt.

Quelle: InfoGuard/Florian Roth

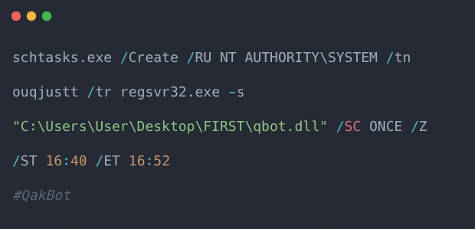

Bild 3: Ein neuer Scheduled Task wird erstellt.

Quelle: InfoGuard/Florian Roth

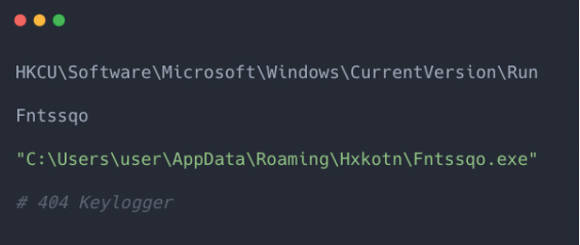

Bild 4: Ein neuer Run-Key in der Registry wird erstellt.

Quelle: InfoGuard/Florian Roth

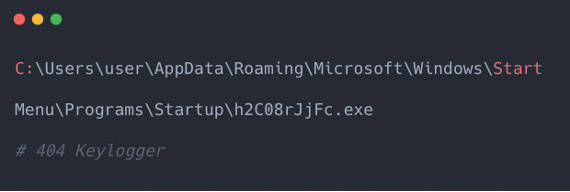

Bild 5: Eine Persistenz im Start-up-Folder sorgt dafür, dass die eingetragene Datei stets startet, wenn sich der Nutzer am System anmeldet

Quelle: InfoGuard/Florian Roth

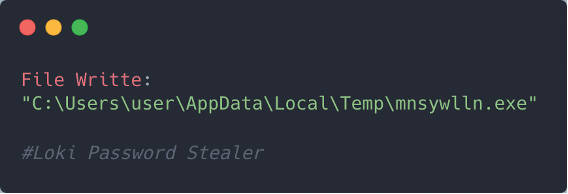

Jede Malware-Familie hat während des Untersuchungszeitraums mindestens eine Datei im AppData-Verzeichnis (im Local- oder Roaming-Verzeichnis) abgelegt (Bild 6). Dieser «File Write»-Event kann wiederum mit Sysmon überwacht werden, analog der Registry-Keys. In diesem Fall wird die ID 11 (File created) verwendet. Auch hier eignet sich Velociraptor ideal, um verdächtige Dateien in User-Profilen zu finden. Wenn die Überwachung neu erstellter Dateien im Netzwerk möglich ist, sollte unbedingt auf jede neu erstellte Datei im Verzeichnis C:\Users\Public\ Alarm gegeben werden, da Malware dieses Verzeichnis in vielen Fällen nutzt.

Bild 6: Der Screenshot zeigt eine neu erstellte Datei im AppData-Verzeichnis.

Quelle: InfoGuard/Florian Roth

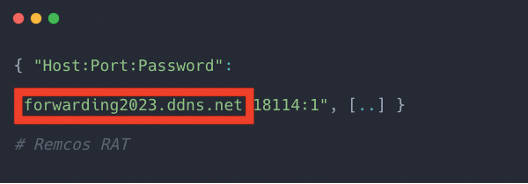

Bild 7: Ein Trojaner verwendet eine dynamische Domain als C2-Kanal.

Quelle: InfoGuard/Florian Roth

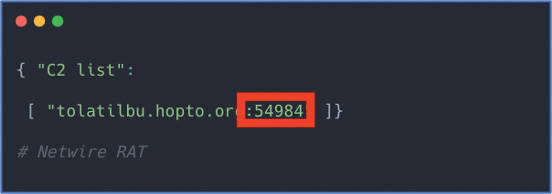

Bild 8: Ein Trojaner verwendet einen High-Port auf einer Domain als C2-Kanal.

Quelle: InfoGuard/Florian Roth

Der Autor

Stephan Berger ist Head of Investigations bei InfoGuard. www.infoguard.ch