Ransomware

22.10.2015, 09:00 Uhr

Digitale Erpressung seit 1989 hoch im Wechselkurs

Spätestens unter den Namen SimpLocker, CryptoWall und CryptoLocker erlangte sie einen berühmt-berüchtigten Ruf: so genannte Ransomware.

Artikel direkt im ESET-Blog lesen

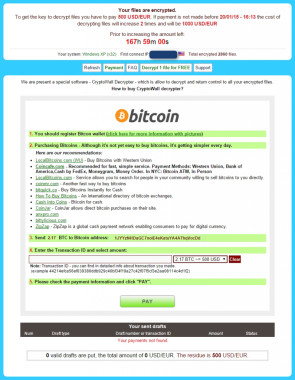

Die Erpresser-Malware, die Dateien auf infizierten Systemen bis ins Unbrauchbare verschlüsselt, gilt schon seit längerer Zeit als sichere Einnahmequelle für Cyberkriminelle. Wenn – wie geschehen – es ein Täter schafft, 200.000 Rechner binnen sechs Tage zu infizieren und von 32.000 Nutzern ein Lösegeld einzufordern, ist das eine profitable Sache. Auch wenn die Idee hinter der Erpresser-Malware nicht neu ist, eröffnen sich heutzutage weitere Möglichkeiten für Cyberkriminelle, aus den erbeuteten Daten Geld zu machen. Funktioniert die Lösegeldforderung nicht, sind sie in der Lage, die Nutzerinformationen gewinnbringend auf dem Schwarzmarkt an den Mann zu bringen. Wie alles begann… Schätzungen des 2015 Trustwave Global Security Report zufolge erzielen die Täter mit solchen Machenschaften bis zu 1,426 Prozent Return on Investment. Seit Auftreten des ersten Falles im Jahre 1989 erreicht die Schadsoftware inzwischen ein neues Level, was die Verbreitung und Vielfalt angeht. Vor rund 26 Jahren erregte der Trojaner namens PC Cyborg zum ersten Mal Aufsehen. Er ersetzte die Datei AUTOEXEC.BAT, versteckte die Ordner und verschlüsselte anschliessend die Namen aller Dateien auf der Festplatte C und zwar so, dass das System völlig unbrauchbar wurde. Danach tauchte eine Meldung auf, ob der Nutzer seine „Lizenz erneuern“ wolle – zum schlappen Preis von 189 US-Dollar. In den folgenden Jahren gab es neue Versionen von Ransomware. Statt der bisher symmetrischen Verschlüsselung wie bei PC Cyborg setzten die Kriminellen asymmetrische Verschlüsselungsalgorithmen mit weitaus längeren Schlüsseln ein, wie bei GPCoder aus dem Jahre 2005. Diese Ransomware verschlüsselte Dateien mit einer bestimmten Endung und verlangte im Anschluss zwischen 100 und 200 US-Dollar zur Entschlüsselung. Fortsetzung folgt Nach den ersten Vorfällen tauchten weitere Varianten auf, die auf dem gleichen Prinzip basierten, allerdings keine Dateien verschlüsselten, sondern gleich das ganze System blockierten. Ein Beispiel hierfür ist das in 2010 entdeckte Schadprogramm WinLock, das zuerst das System des Opfers infizierte und hinterher sperrte. Auf dem Display erschien das verlockende Angebot für einen Entsperrungscode in Höhe von rund 10 US-Dollar. Der so genannte „Polizei-Virus“ Reveton war ähnlich aufgebaut. Die Malware zeigte eine gefälschte Nachricht an, die angeblich die örtliche Polizeibehörde des Landes verschickt hatte. Darin wurde der Nutzer beschuldigt, eine Straftat begangen zu haben. Zur Wiederherstellung des Zugangs habe er ein Bussgeld zu bezahlen. In diesem Fall war die Rettung der Daten auch ohne Lösegeld möglich, sobald das System im abgesicherten Modus gestartet und der Registry-Schlüssel gelöscht wurde.

Die neue Flut In den letzten Jahren wurde mehr und mehr Schadsoftware entwickelt, mit der Nutzer abgezockt werden sollten. Sie wird von ESET als Filecoder erkannt. CryptoLocker ist ein Exemplar, das in vielen Ländern kursierte. Mit Hilfe seiner 2048-Bit-RSA-Algorithmen verschlüsselte die Malware bestimmte Dateitypen und nutzte zudem das Anonymisierungs-Netzwerk TOR für seine C&C-Kommunikation. CryptoWall übertraf seinen Vorgänger CryptoLocker weit in der Anzahl der Infektionen, unter anderem wegen seiner unterschiedlichsten Verbreitungsmechanismen: Von Exploit-Kits und Drive-by-Download Attacken hin zu gängigen Betrugsmaschen über infizierte E-Mail-Anhänge. Nach weiteren Anpassungen entwickelte sich eine dritte Version, die noch ausgefeiltere Methoden zur Infizierung und Bezahlung zu bieten hatte.

Anfang des Jahres erschien CTB-Locker auf der Bildfläche, der über einen Trojaner-Downloader auf das System des Opfers geladen werden konnte. Er richtete sich gezielt vorrangig an spanisch-sprechende Nutzer. Mit Critroni tauchte eine neue Variante auf. Sie war in der Lage, Dateien auf der Festplatte sowie Wechsel- und Netzlaufwerken zu verschlüsseln und seine Spuren über die Nutzung von TOR zu verwischen. Zur Entschlüsselung verlangten die Hintermänner ein Lösegeld in Höhe von 8 Bitcoins. Was erwartet uns? Kurz gesagt, noch mehr Vielfalt. Dies haben wir spätestens bei SimpLocker zu spüren bekommen. Der von ESET im vergangenen Jahr erstmals entdeckte Filecoder für Android hatte es auf Smartphones mit dem derzeit meistverbreiteten mobilen Betriebssystem abgesehen. Dabei verwendete er die gleichen Nachrichten wie der „Polizei-Virus“. Die Malware scannte zunächst die SD-Karte des Geräts und verschlüsselte bestimmte Dateitypen, um im Anschluss daran Lösegeld im Austausch zu erzwingen. Bei AndroidLocker handelt es sich um eine ähnliche Variante. Die Malware blockiert den Zugang zum Gerät, indem sie sich als legitime Sicherheitssoftware oder Anwendung ausgibt und so den Nutzer täuscht. Im Zuge der stetigen Vernetzung und im Zeitalter des Internets der Dinge wird es aller Wahrscheinlichkeit nach zu einem Anstieg an Ransomware kommen. Geräte wie Smart Watches oder TVs sind anfällig dafür, vor allem unter Android. Zurück in die Zukunft Ransomware verzeichnet einen stetigen Trend, der mit hoher Wahrscheinlichkeit noch zunehmen wird. Nicht zuletzt, weil diese Form des Schadcodes mittlerweile als Dienstleistung angeboten wird. Ransomware-as-a-Service (RaaS) lässt sich über ein Tool namens Tox erwerben und ermöglicht es, ohne technisches Wissen solch eine Malware selbst zu erstellen. Mit der Entdeckung der ersten Open-Source Ransomware eröffnen sich weitere, neue Möglichkeiten und Varianten, ebenso wie neue Entwicklungs- und Verbreitungswege. Die Fakten und Zahlen veranlassen uns zu der Annahme, dass diese Form der Schädlinge über Jahre hinweg weiter leben werden – angesichts der Profite und der Anzahl der zu infizierenden Geräte lohnt sich das Geschäft allemal. Von daher ist es umso dringender, eine Sicherheitssoftware und den gesunden Menschenverstand einzusetzen, um sich vor Viren & Co. zu schützen und die Risiken so minimal wie möglich zu halten. So komplex und vielfältig Ransomware ist – die Methoden zur Verbreitung und Infizierung haben sich seit ihren Anfängen kaum geändert.